VPN (Sanal Özel Ağlar) bulaşmış gibi görünen üç kötü amaçlı Chrome uzantısı 1,5 milyon kez indirildi ve tarayıcı korsanları, para iadesi hack araçları ve veri hırsızları gibi davrandı.

Kötü amaçlı uzantıları keşfeden ReasonLabs’a göre bunlar, torrent sitelerinden dağıtılan Grand Theft Auto, Assassins Creed ve The Sims 4 gibi popüler video oyunlarının korsan kopyalarında gizlenen bir yükleyici aracılığıyla yayılıyor.

ReasonLabs bulgularını Google’a bildirdi ve teknoloji devi rahatsız edici uzantıları Chrome Web Mağazası’ndan kaldırdı, ancak bu uzantılar toplam 1,5 milyon indirme sayısına ulaştıktan sonra.

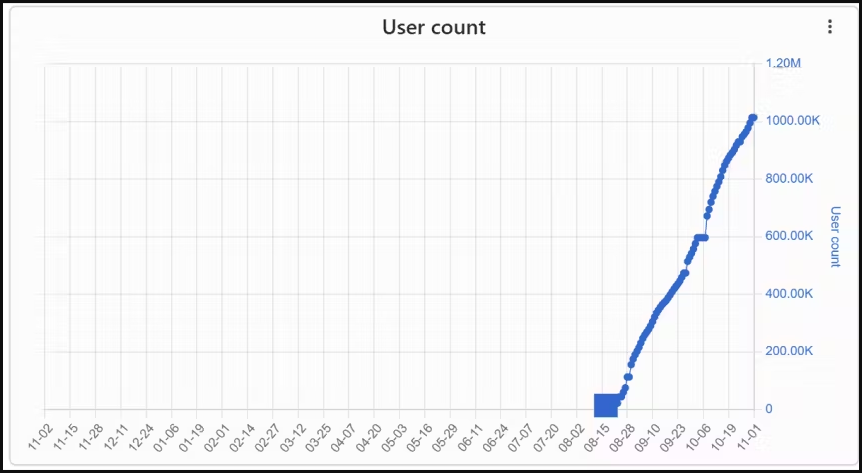

Özellikle kötü amaçlı uzantılar netPlus (1 milyon yükleme), netSave ve netWin (500.000 yükleme) idi.

Enfeksiyonların çoğu Rusya’da ve Ukrayna, Kazakistan ve Beyaz Rusya gibi ülkelerde görülüyor, dolayısıyla kampanyanın Rusça konuşan kullanıcıları hedef aldığı görülüyor.

Sahte VPN uzantıları yerleştirme

ReasonLabs, boyutu 60 MB ile 100 MB arasında değişen bir elektron uygulaması olan kötü amaçlı yükleyici dosyasını sağlayan binden fazla farklı torrent dosyası keşfetti.

VPN uzantılarının kurulumu otomatik ve zorunlu olup, kayıt defteri düzeyinde gerçekleşir ve kullanıcıyı kapsamaz veya mağdur tarafında herhangi bir işlem yapılmasını gerektirmez.

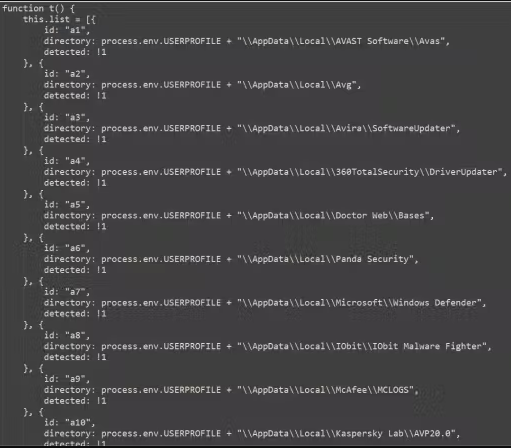

Sonunda yükleyici, virüslü makinede antivirüs ürünleri olup olmadığını kontrol eder ve ardından her iki kullanım durumunu da kapsayacak şekilde Google Chrome’da netSave’i ve Microsoft Edge’de netPlus’ı bırakır.

Kötü amaçlı uzantılar, orijinallik hissi yaratmak için bazı işlevlere sahip gerçekçi bir VPN kullanıcı arayüzü ve ücretli abonelik seçeneği kullanıyor.

Kod analizi, uzantının aynı zamanda “sekmeler”, “depolama”, “proxy”, “webRequest”, “webRequestBlocking”, “declarativeNetRequest”, “komut dosyası oluşturma”, “alarmlar”, “çerezler”, “activeTab” gibi özelliklere de erişimi olduğunu gösterir. “yönetim” ve “ekran dışı”.

ReasonLabs, ‘ekran dışı’ izninin kötüye kullanılmasının, kötü amaçlı yazılımın Ekran Dışı API aracılığıyla komut dosyalarını çalıştırmasına ve web sayfasının mevcut DOM (Belge Nesne Modeli) ile gizlice etkileşime girmesine olanak tanıdığına dikkat çekiyor.

DOM’a bu kapsamlı erişim, uzantıların hassas kullanıcı verilerini çalmasına, göz atma saldırıları gerçekleştirmesine, web isteklerini değiştirmesine ve hatta tarayıcıda yüklü olan diğer uzantıları devre dışı bırakmasına olanak tanır.

Uzantının bir başka işlevi de, etkilenen cihazdaki rekabeti ortadan kaldırmak ve kârları saldırganlara yeniden yönlendirmek için diğer para iadesi ve kupon uzantılarını devre dışı bırakmaktır.

ReasonLabs, kötü amaçlı yazılımın Avast SafePrice, AVG SafePrice, Honey: Otomatik Kuponlar ve Ödüller, LetyShops, Megabonus, AliRadar Alışveriş Asistanı, Yandex.Market Adviser, ChinaHelper ve Backlit dahil olmak üzere 100’den fazla para iadesi uzantısını hedef aldığını bildirdi.

Uzantıların C2 (komuta ve kontrol) sunucularıyla iletişimi, talimatlar ve komutlarla ilgili veri alışverişini, kurbanın kimliğini belirlemeyi, hassas verileri sızdırmayı ve daha fazlasını içerir.

Bu rapor, birçoğunun hangi davranışı sergilediklerini belirlemeyi zorlaştıracak şekilde karmaşık hale getirilmiş olan web tarayıcısı uzantılarıyla ilgili büyük güvenlik sorunlarını vurgulamaktadır.

Bu nedenle, tarayıcınızda yüklü olan uzantıları düzenli olarak kontrol etmeli ve başkalarının kötü amaçlı davranışlar bildirip bildirmediğini görmek için Chrome Web Mağazası’ndaki yeni incelemeleri kontrol etmelisiniz.