‘Phish n’ Ships’ adlı bir kimlik avı kampanyası en az 2019’dan beri sürüyor ve bulunması zor öğeler için sahte ürün listelemelerini tanıtmak üzere binden fazla meşru çevrimiçi mağazaya bulaşıyor.

Bu ürünlere tıklayan şüphelenmeyen kullanıcılar, hiçbir şey göndermeden kişisel bilgilerini ve paralarını çalan yüzlerce sahte web mağazasından oluşan bir ağa yönlendiriliyor.

HUMAN’ın Phish n’ Ships’i keşfeden Satori Tehdit İstihbaratı ekibine göre, kampanya yüz binlerce tüketiciyi etkileyerek on milyonlarca dolarlık tahmini kayıplara neden oldu.

Phish n’ Ships operasyonu

Saldırı, bilinen güvenlik açıklarından (n-gün), yanlış yapılandırmalardan veya güvenliği ihlal edilmiş yönetici kimlik bilgilerinden yararlanarak meşru sitelere kötü amaçlı komut dosyaları bulaştırarak başlar.

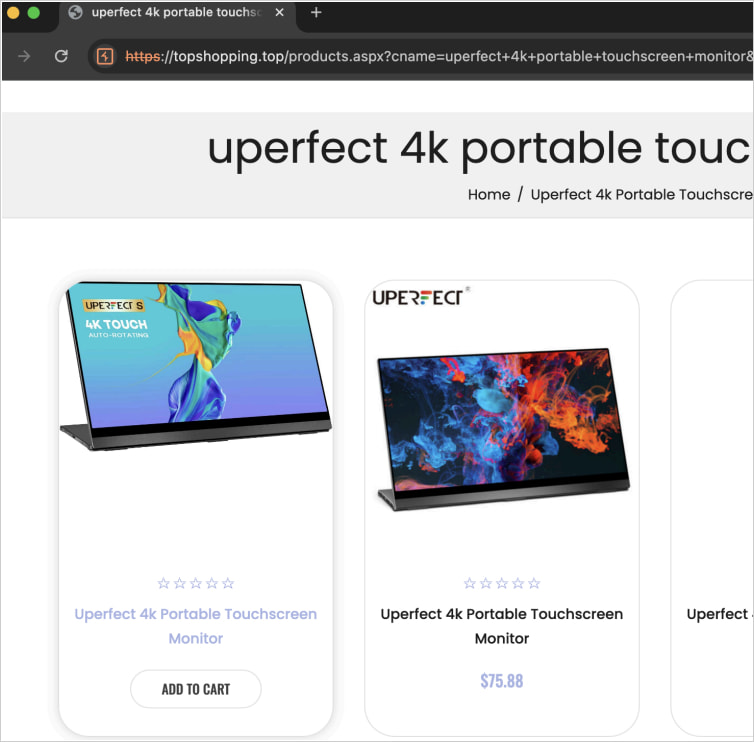

Bir sitenin güvenliği ihlal edildiğinde, tehdit aktörleri “zenb.php” ve “khyo.php” gibi göze çarpmayan şekilde adlandırılmış komut dosyaları yükleyerek sahte ürün listeleri yüklerler.

Bu öğeler, mağdurların çekilebileceği Google arama sonuçlarındaki görünürlüğünü artırmak için SEO için optimize edilmiş meta verilerle tamamlanmıştır.

Kaynak: İNSAN

Kurbanlar bu bağlantılara tıkladıklarında, genellikle ele geçirilen e-mağazanın arayüzünü taklit eden veya benzer bir tasarım kullanan sahte web sitelerine yol açan bir dizi adımla yönlendiriliyorlar.

Kaynak: İNSAN

Satori araştırmacılarına göre bu sahte mağazaların tümü on dört IP adresinden oluşan bir ağa bağlı ve hepsinin URL’sinde kendilerini tanımlanabilir kılan belirli bir dize bulunuyor.

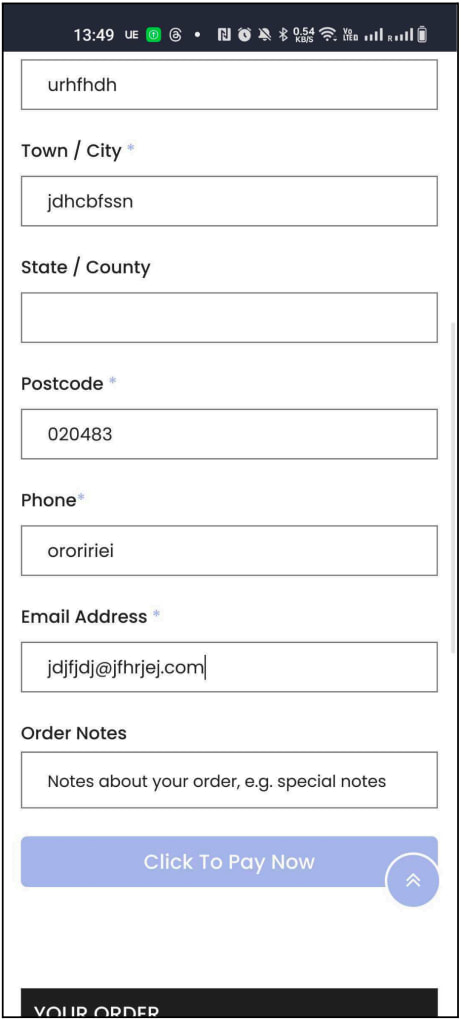

Ürünü sahte mağazadan satın almaya çalışmak, mağdurları meşru görünmek için tasarlanmış ancak herhangi bir veri doğrulaması içermeyen sahte bir ödeme sürecine sokar; bu da olası bir dolandırıcılığın işaretidir.

Kaynak: İNSAN

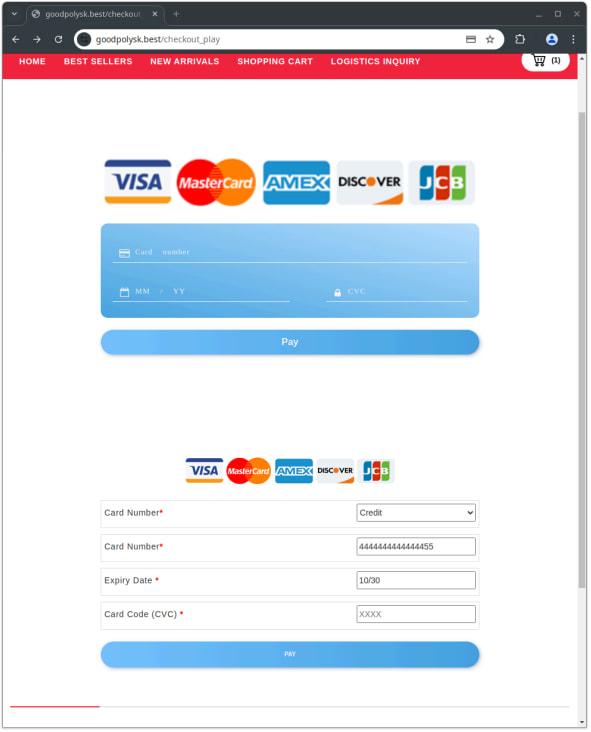

Kötü amaçlı siteler, kurbanların kredi kartı bilgileri de dahil olmak üzere sipariş alanlarına girdiği bilgileri çalar ve ödemeyi, saldırgan tarafından kontrol edilen yarı meşru bir ödeme işlemcisi hesabı kullanarak tamamlar.

Satın alınan ürün asla alıcıya gönderilmez, dolayısıyla mağdurlar hem paralarını hem de verilerini kaybeder.

Satori, Phish n’ Ships’in aktif olduğu beş yıl boyunca, tehdit aktörlerinin dolandırıcılığın gelirlerini nakde çevirmek için birden fazla ödeme sağlayıcısını kötüye kullandığını tespit etti.

Son zamanlarda, bazı sahte e-mağaza sitelerinde, kurbanın kredi kartı bilgilerini doğrudan ele geçirebilmek için bir ödeme mekanizması uygulamaya başladılar.

Kaynak: İNSAN

Kampanya kesintiye uğradı

HUMAN ve ortakları, Phish n’ Ships’e bir müdahale koordine ederek etkilenen kuruluşların çoğunu bilgilendirdi ve sahte listelemelerin kaldırılabilmesi için Google’a bildirdi.

Bu yazının yazıldığı an itibariyle, kötü amaçlı arama sonuçlarının çoğu temizlendi ve tespit edilen mağazaların neredeyse tamamı çevrimdışına alındı.

Ayrıca, dolandırıcıların para çekmesini kolaylaştıran ödeme işleyicileri de buna göre bilgilendirildi ve rahatsız edici hesapları platformlarından kaldırarak tehdit aktörünün kar elde etme becerisini önemli ölçüde sekteye uğrattı.

Tüm bunlara rağmen tehdit aktörleri bu aksaklığa uyum sağlayabiliyor. Satori, faaliyetleri yeniden canlanma açısından izlemeye devam etse de, pes etmeleri ve yeni bir müşteri dolandırıcılık ağı kurmaya çalışmamaları pek olası değil.

Tüketicilerin, e-ticaret platformlarında gezinirken olağandışı yönlendirmelere dikkat etmeleri, bir ürün satın almaya çalışırken doğru mağaza URL’sinde olduklarını doğrulamaları ve dolandırıcılık suçlamalarını mümkün olan en kısa sürede bankalarına ve yetkililere bildirmeleri önerilir.