Varonis Threat Labs, URL sahtekarlığına kapı açan on yıllık bir güvenlik açığına ışık tutuyor.

Saldırganlar, tarayıcıların Sağdan Sola (RTL) ve Soldan Sağa (LTR) komut dosyalarını işleme biçiminden yararlanarak güvenilir görünen ancak aslında başka bir yere yönlendiren URL’ler oluşturabilir, bu nedenle BiDi Swap olarak bilinen bu yöntem, kimlik avı saldırılarında sıklıkla kötüye kullanılabilir.

Geçmiş Unicode saldırıları ve kimlik sahtekarlığı

BiDi Swap’tan önce, hem kullanıcıları hem de tarayıcıları aldatıcı metin veya URL’ler görüntülemeye kandırmak için çeşitli Unicode tabanlı hileler kullanılıyordu. Öne çıkan iki örnek:

- Zayıf Kod Homograf Saldırıları: Uluslararasılaştırılmış Alan Adları (IDN’ler), web sitelerinin, iyi bilinen Latin harfleriyle neredeyse aynı görünen, Latin olmayan karakterleri (örneğin, Rusça “а”, Kiril “с” veya Yunanca “ο”) kullanmasına olanak tanır. Bu, yalnızca küçük karakter farklılıkları olan “аApple.com” veya “рayрal.com” gibi sahte alan adları oluşturabilir. Tarayıcılar bunları tutarlı bir şekilde işlemek için dönüştürür (örneğin, “xn--bir şey”), ancak saldırganlar genellikle görsel olarak aynı karakterleri gizlice içeri sokarak insanları meşru bir sitede olduklarına inandırarak kandırırlar.

- RTL Geçersiz Kılma İstismarları: Bazı saldırganlar, dizenin ortasında metnin yönünü değiştiren özel Unicode karakterler (örneğin, U+202E) yerleştirir. Bu, URL yollarını gizleyebilir, dosya uzantılarının zararsız görünmesini sağlayabilir veya “blafdp.exe” -> “blaexe.pdf” gibi kötü amaçlı dosya sonlarını gizlemek için metni yeniden sıralayabilir.

Bu kontrol karakterleri, sağdan sola yazılan dillerin düzgün şekilde işlenmesi için gerekli olmakla birlikte, aynı zamanda tehlikeli içeriği maskeleyebilir veya düzeni yeniden düzenleyebilir, böylece bir site veya dosya adı hızlı bir bakışta güvenli görünebilir.

Bu geçmiş saldırılar, metin işlemedeki küçük nüansların ne kadar büyük güvenlik sonuçlarına yol açabileceğini ve bu sahtekarlık hilelerini önlemek için ne kadar dikkatli olunması gerektiğini ortaya çıkararak BiDi Swap’a zemin hazırladı.

LTR, RTL ve BiDi kim?

Metin yönü söz konusu olduğunda, İngilizce veya İspanyolca gibi birçok dil soldan sağa (LTR) akarken Arapça veya İbranice gibi diğerleri sağdan sola (RTL) gider. Bu karışım, metnin karmaşık bir karmaşaya dönüşmemesi için her şeyi aynı hizada tutması gereken bilgisayarlar için zorlayıcı olabilir.

Çift Yönlü (Bidi) Algoritmanın devreye girdiği yer burasıdır.

Unicode Standardının bir parçası olan Bidi, bilgisayarların LTR ve RTL komut dosyalarını aynı metinde doğru şekilde görüntülemesine yardımcı olur.

Bununla birlikte, Bidi Algoritması genellikle alan adlarını düzgün bir şekilde ele alırken, alt alan adları ve URL parametreleriyle mücadele eder. Bu boşluk, karışık LTR-RTL URL’lerinin amaçlandığı gibi gösterilmeyebileceği ve yaramazlık için açık bir kapı yaratabileceği anlamına gelir.

Ekibimiz 1.000 gerçek BT ortamından alınan verileri analiz etti ve hiçbir kuruluşun ihlallere dayanıklı olmadığını tespit etti.

Aslında kuruluşların %99’u yapay zeka tarafından kolayca ortaya çıkarılabilecek hassas verileri açığa çıkardı.

Raporu okuyun

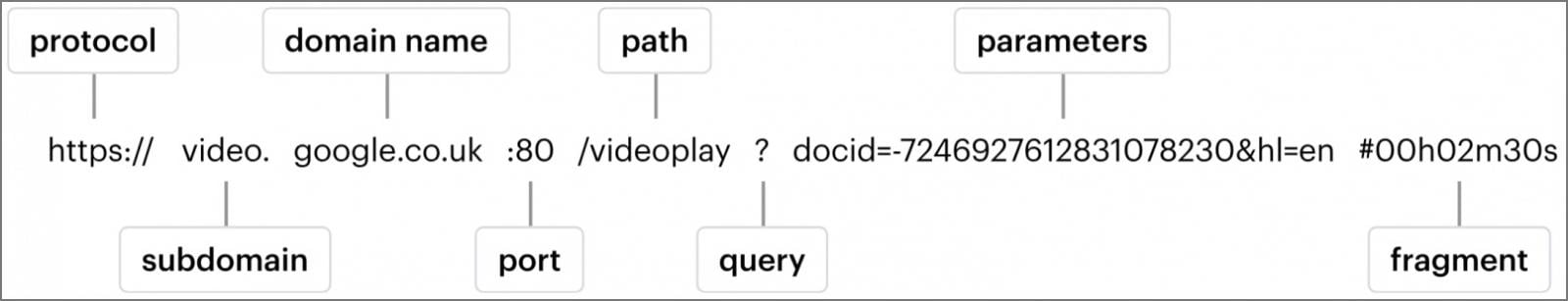

URL yapısı

Burada URL’nin ne olduğu ve nasıl yapılandırıldığı hakkında kısa bir bilgi verelim: URL (Tekdüzen Kaynak Bulucu), web üzerindeki kaynaklara işaret etmenin standartlaştırılmış bir yoludur ve genellikle birkaç temel bileşen içerir:

- Protokol (Şema): Bu, kaynağa nasıl erişildiğini tanımlar; örneğin “http://” veya “https://.”

- Alt alan adı: Daha büyük sitelerdeki içeriği düzenleyebilen, ana alan adından önceki isteğe bağlı bir bölüm (örneğin, “www.example.com”daki “www.”)

- İhtisas: Adresin temel kısmı (örneğin, “örnek”)

- Üst Düzey Alan Adı (TLD): Genellikle amacı veya coğrafi konumu belirten alan adının sonu (örneğin, “.com”, “.org”, “.net”)

- Yol: Alan adından sonra görünen dizin veya dosya yapısı (ör. “/blog/posts”)

- Sorgu Dizesi/Parametreler: Sunucuya ek bilgi iletmek için kullanılan, genellikle soru işaretiyle başlayan anahtar/değer çiftleri (ör. “?id=123”)

Bidi takası

Basit bir şeyle başlayalım: Normal bir sağdan sola (RTL) ana bilgisayar (etki alanı + TLD) şöyle görünebilir (Evet, tek harfli bir ana makinemiz var):

Şimdi bir protokol ekleyelim ve hem RTL hem de LTR parametrelerini karıştıralım:

Parametreleri sağa yerleştirmenin nasıl hızla kafa karıştırıcı hale geldiğine dikkat edin. Daha sonra başka bir alan adına benzeyen İngilizce bir parametre eklemeyi deneyelim:

Bu hala beklenen davranışı vermiyor. Şimdi bir alt alan adını taklit etmeye çalıştığımızda ne olacağını görelim:

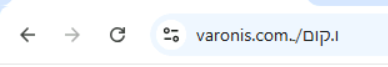

Bir LTR alt alan adını bazı RTL parametreleriyle birleştirmek:

Daha fazla yük

Kendiniz deneyin: Değiştir varonis alt alan adını istediğiniz herhangi bir alan adına ekleyin ve sihrin gerçekleşmesini izleyin!

Yasal Uyarı: Bu site sağlanmaktadır olduğu gibi ve yalnızca eğitim ve bilgilendirme amaçlıdır. Tarayıcı davranışı ve olası kötüye kullanımla ilgili bir kavram kanıtı gösterir. Kullanıcı, ortaya çıkabilecek sonuçlar da dahil olmak üzere, burada sunulan kod veya tekniklerin herhangi bir şekilde kullanılmasının tüm sorumluluğunu üstlenir. Bu sitenin yazarları ve bakımcıları kötüye kullanımı onaylamaz veya teşvik etmez ve bu içeriğe dayalı olarak gerçekleştirilen hiçbir işlem için sorumluluk kabul edilmez.

Tarayıcı azaltımları

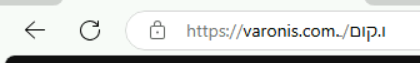

Krom

Bidi Swap, Chrome’da on yılı aşkın süredir bilinen bir sorundur. Chrome’un “Benzer URL’ler için gezinme önerisi” özelliği kısmi koruma sağlasa da, testlerimiz bu özelliğin yalnızca belirli alan adlarını (örneğin, “google.com”) işaretlediğini ve diğer pek çok alanın gözden kaçmasına izin verdiğini gösteriyor.

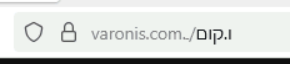

Firefox

Firefox da bunun uzun süredir devam eden bir sorun olduğunu kabul etti. Ancak Firefox, benzer URL önerilerine güvenmek yerine farklı bir kullanıcı arayüzü yaklaşımı benimsiyor. Firefox, adres çubuğunda alan adının önemli kısımlarını vurgulayarak kullanıcıların potansiyel sahtekarlıkları veya şüpheli bağlantıları tespit etmesini kolaylaştırır.

Kenar

Microsoft’a bilgi verdik ve sorunu çözüldü olarak işaretlediler ancak URL temsili değişmemiş gibi görünüyor.

ARK

Arc artık geliştirilmiyor ancak işte bunu doğru yapan bir tarayıcı örneği:

Sonuç ve öneriler

BiDi Swap ile mücadele etmek için şu önerileri izleyin:

- Farkındalık çok önemlidir: Şüpheli URL’leri (özellikle karışık komut dosyaları içeren veya beklenmeyen modeller gösteren URL’leri) her zaman doğrulayın

- İyileştirme için baskı yapın: Tarayıcı geliştiricilerinin, bu güvenlik açıklarını kapatmak için etki alanı vurgulama ve benzer algılama gibi mevcut korumaları iyileştirmesi gerekir.

- Kullanıcıları ve ekipleri eğitin: Herkesi bağlantıların üzerine gelmeye, SSL sertifikalarını onaylamaya ve alan adı tutarlılığını kontrol etmeye teşvik edin. Fazladan birkaç saniye, büyük bir güvenlik riskini önleyebilir.

Blogumuzda Varonis Threat Labs ekibinden daha fazlasını keşfedin.

İhlalleri durdurmak için uçtan uca yaklaşım

Varonis Interceptor’ın benzersiz tehdit algılama özelliğini Varonis Veri Güvenliği Platformu ve MDDR hizmetiyle birlikte sunarak, saldırı zincirinde veri ihlali girişimlerini daha erken durdurma yeteneğimizi hızlandırıyoruz.

Varonis, hassas bilgiler içeren gelen ve giden trafiği sınıflandırmak, açığa çıkan posta kutularındaki duruş sorunlarını düzeltmek ve sektör lideri davranış analitiğini kullanarak içeriden öğrenilen risklere karşı anormal e-posta trafiğini izlemek için Microsoft Exchange Online gibi e-posta hizmetleriyle doğrudan entegre olur.

Varonis Interceptor’ın eklenmesi uçtan uca e-posta ve tarayıcı güvenliğinde önemli bir ilerlemeyi temsil ediyor. Çok modlu yapay zekanın gücünden yararlanarak, kimlik avı tehditlerini piyasadaki mevcut çözümlerden daha etkili bir şekilde tanımlayıp azaltır. Varonis Interceptor, işletmelerin gelen kutularını ve dolayısıyla dijital varlıklarındaki hassas verileri güvenle korumalarına olanak tanır.

Interceptor’ın daha hızlı neler yapabileceğini görmek ister misiniz? Bugün bir demo talep edin.

Varonis tarafından desteklenmiş ve yazılmıştır.