Tarayıcı uzantıları, işletmeler için yüksek riskli bir saldırı vektörüdür ve tehdit aktörlerinin geleneksel güvenlik kontrollerini atlamasına ve kurumsal uç noktalarda yer edinmesine olanak tanır.

Örnek olarak: Yakın zamanda tanımlanan NexShield adlı kötü amaçlı bir uzantı, resmi ve nominal olarak güvenli bir çevrimiçi pazardan tek bir kullanıcının yüklemesinin tam uzaktan erişime dönüşebileceğini kanıtlıyor.

Huntress araştırmacıları, daha önce belgelenmemiş bir Windows uzaktan erişim truva atını (RAT), “tipik olarak Active Directory’ye, dahili kaynaklara ve hassas verilere erişimi olan kurumsal uç noktalar” olan etki alanına bağlı makinelere indirdiğini buldu.

Uzantı, Google Arama aracılığıyla reklam engelleyici arayan kullanıcılara sunuldu.

Kurbanlar, “NexShield Akıllı Reklam Engelleyici”nin popüler uBlock Origin reklam engelleyicinin meşru geliştiricisi Raymond Hill tarafından oluşturulduğunu iddia eden profesyonel görünümlü bir indirme sayfasına “daha güvenli bir gezinme deneyimi” vaadiyle kandırıldı.

Daha sonra NexShield uzantısının tüm Chromium tabanlı tarayıcıların kullanıcıları için indirilebildiği Chrome Web Mağazası’na yönlendirildiler (o zamandan beri kaldırıldı).

Araştırmacılar, NexShield uzantısının neredeyse tamamen uBlock Origin Lite’ın bir kopyası olduğunu, ancak geliştiricinin kurulum, güncelleme ve kaldırma olaylarını izlemesine izin verecek şekilde değiştirildiğini ve kurulumdan sonra yürütmeyi bir saat erteleyerek kötü niyetli davranışını gizlediğini buldu.

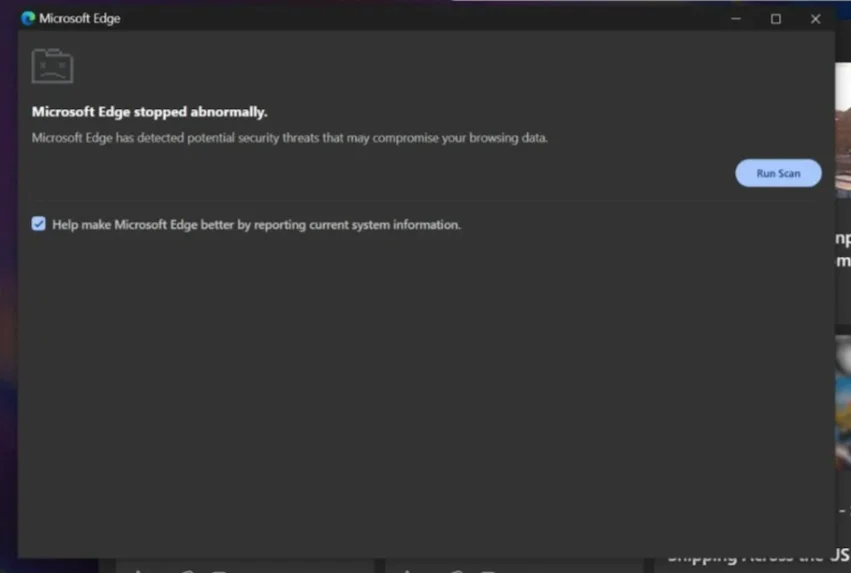

Uzantı, tarayıcıyı isteklerle doldurup “dondurarak” kullanıcıyı ModeloRAT’ı yüklemesi ve çalıştırması için kandırır. Kurban tarayıcısını zorla kapatıp tekrar açmaya çalıştığında NexShield, açılır bir pencere aracılığıyla sahte bir güvenlik uyarısı görüntüler:

Sahte “CrashFix” açılır mesajı (Kaynak: Huntress)

Araştırmacılar, “‘Taramayı çalıştırdıktan’ sonra kullanıcıya sahte bir ‘Güvenlik sorunları algılandı’ uyarısı sunulur ve Windows Çalıştır iletişim kutusunu (Win + R) açıp, panolarından yapıştırarak (Ctrl + V) ve Enter’a basarak sorunu manuel olarak ‘düzeltmesi’ talimatı verilir. Kötü amaçlı uzantı, yasal bir onarım komutu kılığında bir PowerShell komutunu sessizce panoya kopyalar. Kullanıcı bu adımları izlediğinde, farkında olmadan kötü amaçlı komutu çalıştırır.”

“Kullanıcı uzantıyı kaldırmadan açılır pencereyi kapatırsa sonraki 10 dakikalık zamanlayıcı başka bir DoS’yi tetikler. Kullanıcı sosyal mühendisliğe aldanana veya uzantıyı kaldırana kadar döngü tekrarlanır.”

PowerShell komutu indirmeleri parmak.exeSaldırganlar tarafından sistem hakkında bilgi almak ve sunucularından veri indirip yürütmek için kullanılan meşru bir Windows yardımcı programıdır.

Daha fazla PowerShell betiği indirilir ve analiz araçlarının, VM göstergelerinin varlığını ve makinenin etki alanına bağlı mı yoksa bağımsız mı olduğunu kontrol etmek için kullanılır. İlki ise, komut dosyası bir Python ortamını ve kalıcı ModeloRAT’ı indirecektir.

“Bu hedefleme ayrımı şunu gösteriyor: [the threat actor] Araştırmacılar, tehlikeye atılan tek bir ana bilgisayarın yatay hareket fırsatları, kimlik bilgileri toplama ve daha yüksek değerli varlıklara erişim sağlayabileceği kurumsal ortamlara öncelik veriyor” dedi.

Kötü amaçlı uzantılar daha sonra rapor edildi ve Chrome Web Mağazası’ndan kaldırıldı.

Hedefte kurumsal platformlar

Socket’in tehdit araştırmacıları ayrıca Workday, NetSuite ve SAP SuccessFactors gibi kurumsal insan kaynakları (İK) ve kurumsal kaynak planlama (ERP) platformlarını hedef alan beş kötü amaçlı Chrome uzantısı belirledi.

Google’ın Chrome Web Mağazası’nda indirilmek üzere sunulan uzantılar (DataByCloud 1, DataByCloud 2, DataByCloud Erişimi, Yazılım Erişimi ve Araç Erişimi 11), bu platformlar için üretkenlik araçlarının kimliğine bürünmüş ve toplu olarak 2.300 kullanıcı tarafından indirilmiştir.

Socket araştırmacıları, “Uzantılar aynı kurumsal platformları hedefliyor ve aynı güvenlik aracı tespit listelerini, API uç nokta kalıplarını ve kod yapılarını paylaşıyor; bu da ayrı yayıncılar olarak görünmelerine rağmen koordineli bir operasyona işaret ediyor” dedi.

Uzantılar sürekli olarak kimlik doğrulama çerezlerini uzak sunuculara dağıtıyor ve saldırganların çerez enjeksiyonu yoluyla oturumları ele geçirerek hesapları ele geçirmesine olanak tanıyor. Ayrıca güvenlik yönetimi sayfalarına erişimi de engellerler (örneğin, şifreleri değiştirmek, 2FA’yı yönetmek, güvenlik politikalarını yapılandırmak vb. için)

Araştırmacılar, “Engelleme uzantıları bir sınırlama hatası senaryosu yaratıyor. Güvenlik ekipleri, SIEM uyarıları, oturum açma anormallikleri veya kullanıcı raporları aracılığıyla şüpheli etkinliği tespit edebilir, ancak her standart düzeltme eylemi engellenir. Kuruluşlar, yetkisiz erişimin devam etmesine izin vermek veya etkilenen kullanıcıları, iş operasyonlarını kesintiye uğratan ve geniş ölçekte manuel müdahale gerektiren bir süreç olan, tehlikeye atılan ortamın dışındaki tamamen yeni hesaplara taşımak arasında bir seçimle karşı karşıyadır” dedi.

Kurumsal yöneticiler için tavsiyeler

Kurumsal yöneticiler, teknik kontrolleri, politika uygulamasını ve izlemeyi birleştirerek kötü amaçlı veya riskli tarayıcı uzantıları riskini önemli ölçüde azaltabilir.

Şunları yapabilirler:

- İzin verilenler listelerini kullanarak çalışanların onaylanmamış uzantıları indirmesini önleyin

- Uzantıları izin verilenler listesine eklemeden önce iyice inceleyin

- Kullanıcıların paketlenmemiş veya yan yüklenmiş uzantıları yüklemesini önlemek için tarayıcılarda Geliştirici Modunu devre dışı bırakın

- Yüklü uzantıları izleyin (çünkü onaylı uzantılar bile güncellemelerden sonra kötü amaçlı hale gelebilir).

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()