Fransa’daki kullanıcıları hedefleyen yeni bir ‘FakeUpdate’ kampanyası, WarmCookie arka kapısının yeni bir sürümünü yayan sahte tarayıcı ve uygulama güncellemelerini göstermek için güvenliği ihlal edilmiş web sitelerinden yararlanıyor.

FakeUpdate, ziyaretçilere web tarayıcıları, Java, VMware Workstation, WebEx ve Proton VPN gibi çeşitli uygulamalar için sahte güncelleme istemleri göstermek amacıyla sahte web sitelerini ele geçiren veya oluşturan ‘SocGolish’ olarak bilinen bir tehdit grubu tarafından kullanılan bir siber saldırı stratejisidir.

Kullanıcılar meşru görünecek şekilde tasarlanmış güncelleme istemlerine tıkladıklarında; bilgi hırsızları, kripto para birimi emiciler, RAT’ler ve hatta fidye yazılımları gibi kötü amaçlı bir yükü düşüren sahte bir güncelleme indirilir.

En son kampanya, WarmCookie arka kapısının sahte Google Chrome, Mozilla Firefox, Microsoft Edge ve Java güncellemeleri olarak dağıtıldığını gözlemleyen Gen Threat Labs araştırmacıları tarafından keşfedildi.

İlk olarak eSentire tarafından 2023’ün ortalarında keşfedilen WarmCookie, yakın zamanda sahte iş tekliflerinin yem olarak kullanıldığı kimlik avı kampanyalarında dağıtıldığı görülen bir Windows arka kapısıdır.

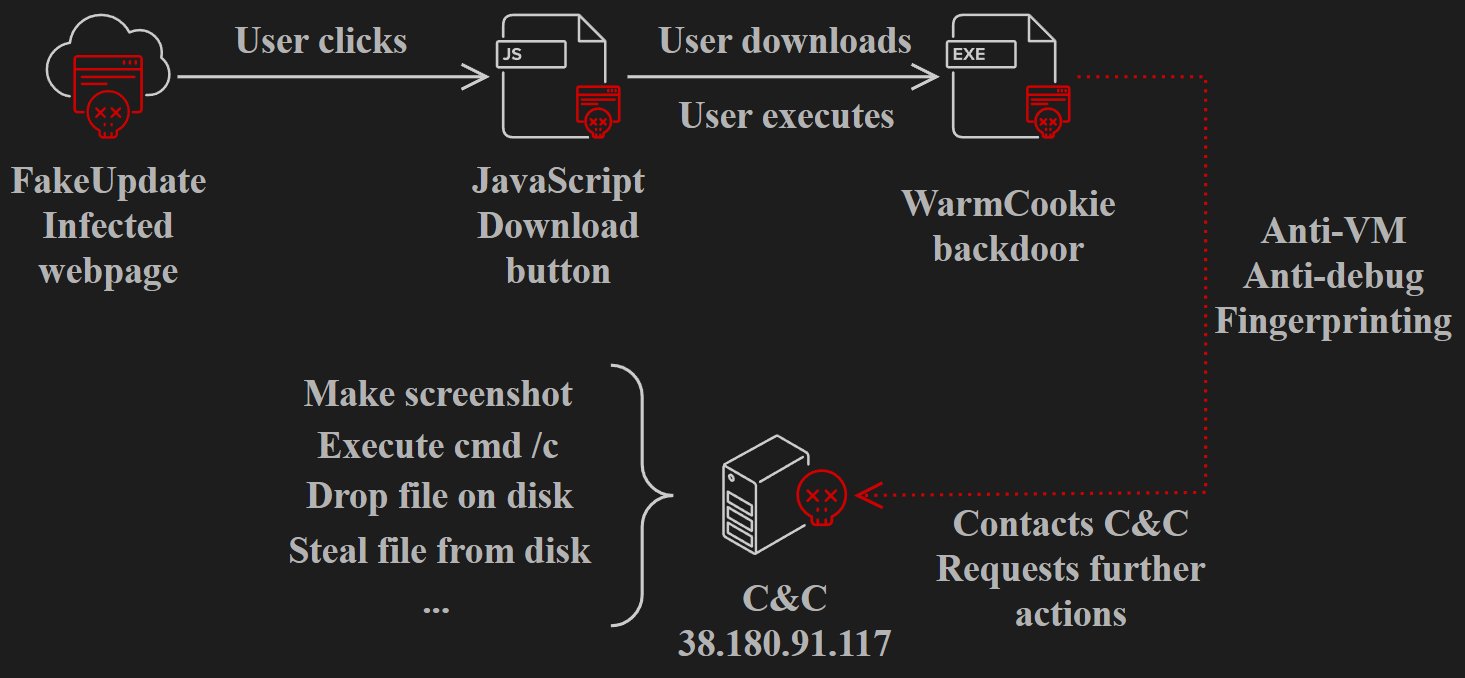

Geniş yetenekleri arasında veri ve dosya hırsızlığı, cihaz profili oluşturma, program numaralandırma (Windows Kayıt Defteri aracılığıyla), isteğe bağlı komut yürütme (CMD aracılığıyla), ekran görüntüsü yakalama ve virüslü sisteme ek yükler ekleme yeteneği yer alıyor.

Gen Threat Labs tarafından tespit edilen son kampanyada WarmCookie arka kapısı, DLL’leri geçici klasörden çalıştırma ve çıktıyı geri göndermenin yanı sıra EXE ve PowerShell dosyalarını aktarma ve yürütme yeteneği de dahil olmak üzere yeni özelliklerle güncellendi.

Enfeksiyonu tetiklemek için kullanılan yem, FakeUpdate saldırılarında yaygın olan sahte bir tarayıcı güncellemesidir. Ancak Gen Digital, bu kampanyada sahte bir Java güncellemesinin tanıtıldığı bir site de buldu.

Kaynak: BleepingComputer

Bulaşma zinciri, kullanıcının sahte bir tarayıcı güncelleme bildirimine tıklamasıyla başlar; bu bildirim, WarmCookie yükleyicisini getiren JavaScript’i tetikler ve kullanıcıdan dosyayı kaydetmesini ister.

Kaynak: Gen Tehdit Laboratuvarları

Sahte yazılım güncellemesi yürütüldüğünde, kötü amaçlı yazılım, analistin ortamında çalışmadığından emin olmak için bazı VM karşıtı kontroller gerçekleştirir ve yeni virüs bulaşmış sistemin parmak izini talimatları bekleyerek komut ve kontrol (C2) sunucusuna gönderir.

Gen Threat Labs, saldırganların bu kampanyada güvenliği ihlal edilmiş web siteleri kullandığını söylese de, “edgeupdate” gibi bazı alan adları IoC bölümünde paylaşılıyor.[.]com” ve “mozileupgrade[.]com”, ‘FakeUpdate’ temasıyla eşleşecek şekilde özel olarak seçilmiş görünüyor.

Unutmayın, Chrome, Brave, Edge, Firefox ve tüm modern tarayıcılar, yeni güncellemeler kullanıma sunulduğunda otomatik olarak güncellenir.

Bir güncellemenin tarayıcıya uygulanması için programın yeniden başlatılması gerekebilir, ancak güncelleyici paketlerinin manuel olarak indirilmesi ve çalıştırılması hiçbir zaman gerçek güncelleme sürecinin bir parçası değildir ve bir tehlike işareti olarak görülmelidir.

Çoğu durumda, FakeUpdates meşru ve güvenilir web sitelerini tehlikeye atar; bu nedenle, tanıdık bir platformda olsanız bile bu pop-up’lara dikkatli davranılmalıdır.