Kitaptaki en eski kötü amaçlı yazılım hilelerinden biri (ziyaretçilerin herhangi bir içeriği görüntüleyebilmeleri için önce Web tarayıcılarını güncellemeleri gerektiğini iddia eden saldırıya uğramış web siteleri) son birkaç ayda yeniden hayata döndü. Yeni araştırmalar, böyle bir planın arkasındaki saldırganların, kötü amaçlı yazılımlarının güvenlik uzmanları veya kolluk kuvvetleri tarafından kaldırılmasını engellemek için ustaca bir yol geliştirdiklerini gösteriyor: Kötü amaçlı dosyaları merkezi olmayan, anonim bir kripto para birimi blok zincirinde barındırarak.

Güvenlik araştırmacısı Randy McEoin, Ağustos 2023’te, ziyaretçilere içeriği görüntüleyebilmeniz için tarayıcınızı güncellemeniz gerektiğini iddia eden bir sayfa sunmak için saldırıya uğramış WordPress sitelerini kullanan ClearFake adını verdiği bir dolandırıcılık hakkında blog yazdı.

Sahte tarayıcı uyarıları kullandığınız tarayıcıya özeldir; dolayısıyla örneğin Web’de Chrome ile geziniyorsanız bir Chrome güncelleme istemi alırsınız. Güncelleme düğmesini tıklatarak kandırılanların sistemlerine, bilgi çalan bir truva atı yüklemeye çalışan kötü amaçlı bir dosya düşecek.

Bu ayın başlarında Tel Aviv merkezli güvenlik firmasındaki araştırmacılar Guardio Laboratuvarları ClearFake dolandırıcılığının önemli bir gelişmeyi içeren güncellenmiş bir versiyonunu takip ettiklerini söyledi. Guard.io, daha önce grubun kötü amaçlı güncelleme dosyalarını Cloudflare’de sakladığını söyledi.

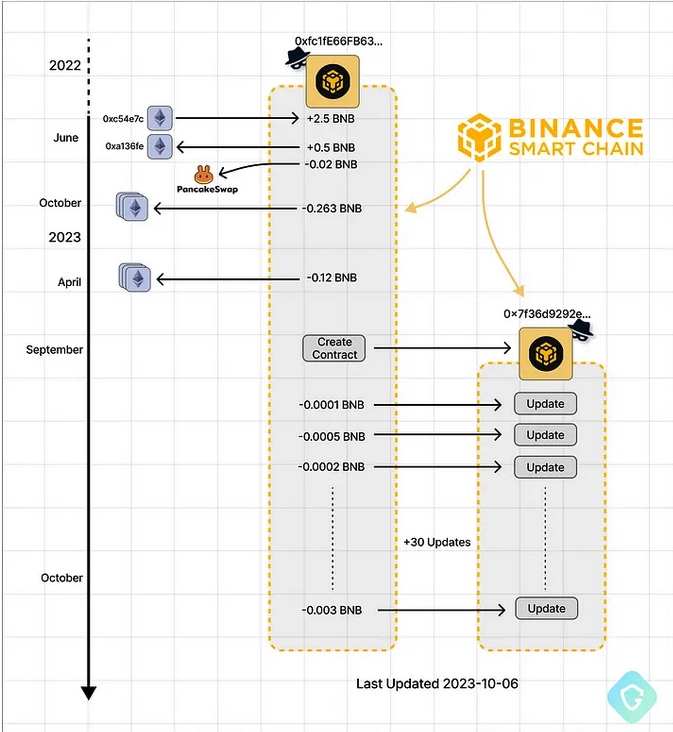

Ancak Cloudflare bu hesapları engellediğinde, saldırganlar kötü amaçlı dosyalarını kripto para birimi işlemleri olarak depolamaya başladı. Binance Akıllı Zincir (BSC), merkezi olmayan uygulamaları ve “akıllı sözleşmeleri” veya belirli koşullar karşılandığında eylemleri otomatik olarak yürüten kodlanmış anlaşmaları çalıştırmak için tasarlanmış bir teknolojidir.

Nati TalGuardio Labs güvenlik şefi, saldırıya uğramış WordPress sitelerine eklenen kötü amaçlı komut dosyalarının, BSC Blockchain üzerinde benzersiz, saldırgan tarafından kontrol edilen bir blockchain adresi ve sözleşmenin işlevlerini ve yapısını tanımlayan bir dizi talimatla başlayan yeni bir akıllı sözleşme oluşturacağını söyledi. . Bu sözleşme, güvenliği ihlal edilmiş bir web sitesi tarafından sorgulandığında, gizlenmiş ve kötü amaçlı bir yük döndürecektir.

Tal, Guardio’daki meslektaşıyla birlikte şunları yazdı: “Bu sözleşmeler, uygulamalar ve süreçler oluşturmak için yenilikçi yollar sunuyor” Oleg Zaytsev. “Blockchain’in halka açık ve değiştirilemez doğası nedeniyle, kod, kaldırılma olanağı olmadan ‘zincir üzerinde’ barındırılabilir.”

Tal, kötü amaçlı dosyaları Binance Smart Chain’de barındırmanın saldırganlar için ideal olduğunu, çünkü kötü amaçlı sözleşmeyi geri almanın, gerçek dünyada herhangi bir etki yaratmadan, başlangıçta sözleşme yürütme sorunlarının hatalarını ayıklamak amacıyla tasarlanmış, ücretsiz bir işlem olduğunu söyledi.

Tal, “Böylece verilerinizi (kötü amaçlı yük) iz bırakmadan almanın ücretsiz, izlenmeyen ve sağlam bir yoluna sahip oluyorsunuz” dedi.

Finansman, sözleşme oluşturma ve devam eden kod güncellemelerinden saldırgan tarafından kontrol edilen BSC adresleri. Resim: Guard.io.

KrebsOnSecurity’nin sorularına yanıt olarak, BNB Akıllı Zincir (BSC), ekibinin kötü amaçlı yazılımın blok zincirini kötüye kullandığının farkında olduğunu ve sorunu aktif olarak ele aldığını söyledi. Şirket, kötü amaçlı yazılımın yayılmasıyla ilişkili tüm adreslerin kara listeye alındığını ve teknisyenlerinin, kötü amaçlı komut dosyalarını barındırmak için benzer yöntemleri kullanan gelecekteki akıllı sözleşmeleri tespit etmek için bir model geliştirdiğini söyledi.

BNB Smart Chain, “Bu model, potansiyel tehditleri zarar vermeden önce proaktif bir şekilde tespit etmek ve azaltmak için tasarlandı” diye yazdı. “Ekip, BSC’de kötü amaçlı yazılım komut dosyalarının yayılmasına karışan adreslerin sürekli olarak izlenmesine kararlıdır. Çabalarını artırmak için teknoloji ekibi, kötü amaçlı komut dosyaları yayan tanımlanmış adresleri merkezi KYC’ye bağlamak üzerinde çalışıyor. [Know Your Customer] Mümkün olduğunda bilgi.”

Gaurdio, BSC kötü amaçlı yazılım planının arkasındaki dolandırıcıların, McEoin’in ağustos ayında yazdığı saldırganlarla aynı kötü amaçlı kodu kullandığını ve muhtemelen aynı grup olduklarını söylüyor. Ancak bugün e-posta güvenlik firması tarafından yayınlanan bir rapor Kanıt noktası şirketin şu anda kötü amaçlı yazılım dağıtmak için sahte tarayıcı güncellemeleri kullanan en az dört farklı tehdit grubu grubunu izlediğini söylüyor.

Proofpoint, sahte tarayıcı güncelleme planının arkasındaki çekirdek grubun, bu tekniği son beş yıldır kötü amaçlı yazılım yaymak için kullandığını, bunun temel nedeninin yaklaşımın hâlâ iyi çalıştığını belirtiyor.

Proofpoint’in açıklamasına göre “Sahte tarayıcı güncelleme tuzakları etkili çünkü tehdit aktörleri son kullanıcının güvenlik eğitimini kendilerine karşı kullanıyor.” Tozlu Değirmen yazdı. “Güvenlik farkındalığı eğitiminde kullanıcılara yalnızca bilinen ve güvenilen sitelerden veya kişilerden gelen güncellemeleri kabul etmeleri veya bağlantılara tıklamaları ve sitelerin meşru olduğunu doğrulamaları söyleniyor. Sahte tarayıcı güncellemeleri, güvenilir siteleri tehlikeye attıkları ve arka planda sessizce kontroller yapmak ve bir tarayıcı güncelleme cazibesi ile mevcut web sitesinin üzerine yazmak için JavaScript isteklerini kullandıkları için bu eğitimi kötüye kullanırlar. Son kullanıcıya göre bu site hâlâ ziyaret etmeyi planladıkları web sitesi gibi görünüyor ve şimdi onlardan tarayıcılarını güncellemelerini istiyor.”

On yıldan fazla bir süre önce bu site, Krebs’in Çevrimiçi Güvenlik için Üç Kuralı’nı yayınladı; bunların 1. Kuralı şöyleydi: “Aramadıysanız kurmayın.” Çevrimiçi güvenliğe yönelik bu teknolojiden bağımsız yaklaşımın bugün de geçerliliğini koruduğunu bilmek güzel.