Güvenlik araştırmacıları, yeni bir kimlik avı kampanyasının kullanıcıları önemli e-postaları kaçırdıklarına inandırmaya çalıştığı konusunda uyarıyor.

E-postalar

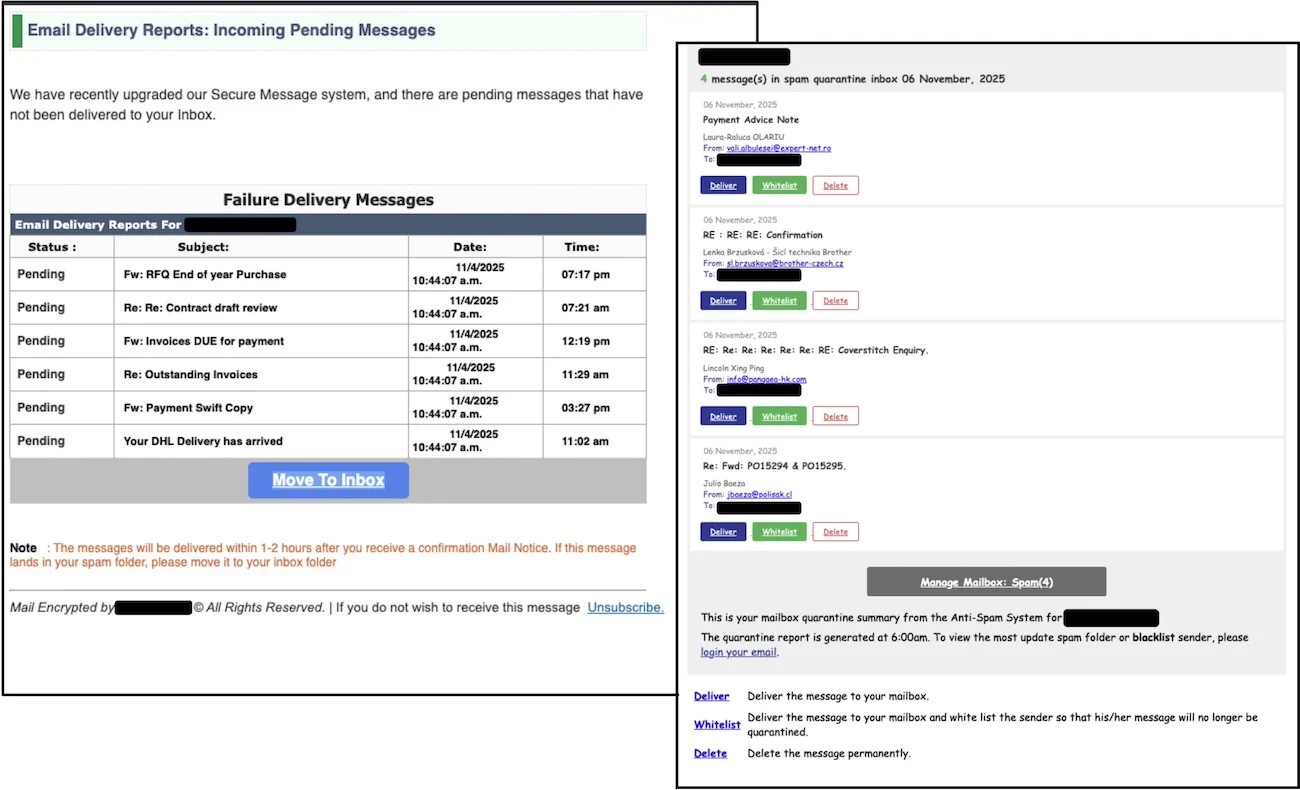

Sahte e-posta uyarıları, alıcının e-posta alanından geliyormuş gibi görünüyor ve hatalı bir şekilde “Güvenli Mesaj sistemi” yükseltmesi nedeniyle önemli mesajların engellendiğini iddia ediyor.

E-postaları “serbest bırakmak” (görüntülemek) için, alıcılara “Gelen Kutusuna Taşı” düğmesini/bağlantısını tıklamaları talimatı verilir ve eğer bunu yaparlarsa, bir web posta oturum açma sitesini taklit eden bir sayfaya yönlendirilirler.

E-postanın başka bir versiyonu, mesajların “spam karantinasına” alındığını iddia ediyor ve kullanıcıdan “en güncel spam klasörünü veya göndereni kara listeye almak” için verilen bağlantı aracılığıyla e-postalarında oturum açmasını istiyor.

Sahte e-postalar (Kaynak: Palo Alto Networks, Birim 42)

Palo Alto Networks araştırmacısı Reethika Ramesh, “Kimlik avı sayfaları, güvenilir logolar kullanarak kullanıcıyı kandırmak için tasarlandı” dedi.

Meşruiyet yanılsamasını tamamlamak için giriş sayfası, alıcının e-posta adresiyle önceden doldurulmuş olarak gelir.

“Kullanıcı şifresini girdiğinde, bu verileri bir HTTP POST isteği yoluyla kötü amaçlı bir sunucuya gönderir. Daha sonra 2 saniye boyunca sahte bir ‘Giriş geçersiz’ hata mesajı gösterir ve şifre alanını temizler. Bu, kullanıcıların şifreyi ilk kez yanlış yazmaları durumunda şifrelerini yeniden girmelerini sağlamak için bilinen bir taktiktir” diye ekledi.

Hile bir kez daha tekrarlanır ve üçüncü giriş denemesinde alıcılar ya gerçek alan adlarına ya da Google Arama’ya yönlendirilir.

Bazı sahte giriş sayfalarında, kurbanın kimlik bilgilerini toplayan ve bunları saldırganın Telegram botuna göndermek için bir veri filtreleme URL’si (bir Telegram Bot API uç noktası) oluşturan bir JavaScript dosyası da bulunur.

Malwarebytes araştırmacıları da benzer e-postalar tespit etti ve saldırının başka bir versiyonunu tespit etti: “Kimlik avı sitesinin kodu büyük ölçüde gizlenmiş durumda ve kimlik bilgileri bir websocket aracılığıyla toplanıyor. Siber suçlular websocket’leri kullanmayı seviyor çünkü bilgilerinizi bir kimlik avı sitesine yazdığınız anda alıyorlar ve hatta iki faktörlü kimlik doğrulama (2FA) kodları gibi ek bilgiler için istemler bile gönderebiliyorlar.”

Kullanıcılar ne yapmalı?

Bu e-postalardan bazıları muhtemelen e-posta güvenlik filtrelerinden kaçacaktır ve kullanıcılar bu ve benzeri hilelere kanmamayı öğrenmelidir.

Genel tavsiye, özellikle “acil” e-postalarda bulunan istenmeyen e-posta bağlantılarına asla tıklamamanız ve kimlik bilgilerini girmeden önce her oturum açma sayfasının URL’sini kontrol etmenizdir.

Emin değilseniz, bilinen bir kanal aracılığıyla BT departmanınızla veya desteğinizle iletişime geçerek talebin meşruluğunu doğrulayın.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!