Sadece geçen yıl, Google arama reklamlarıyla ilgili yaklaşık beş yüz benzersiz kötü amaçlı reklam olayı bildirdik. Her olayı belirli bir tehdit aktörüne bağlamak zor olsa da, genellikle kampanyalar arasında benzerlikler fark ederiz.

Bazı kötü amaçlı reklamcılar güvenlik kontrollerini aşmak için büyük çaba sarf ederken, diğerleri yakalanacaklarını biliyor ve hesaplarını ve altyapılarını yakmaya istekli. Bunu söyledikten sonra, genellikle daha gizli saldırılar gözlemledik ve bu blogda ele aldığımız saldırı da bunlardan biri.

Popüler iletişim aracı Slack’i hedef alan bir tehdit aktörü, kurbanlarının listesini daraltmak ve en önemlisi tespit edilmekten kaçınmak için çeşitli çevrimiçi araçlara güveniyor.

Bağlam her şeydir

Birkaç gündür, arama terimini Google’da aradığınızda görünen şüpheli bir Slack reklamı fark ettik. Reklam aslında oldukça meşru görünüyor ve resmi sitenin organik arama sonucunun üstünde listeleniyor. Görünüşüne rağmen, o sırada üzerine tıklamanın yalnızca slack.com’a yönlendirilmekle sonuçlanacağı halde, muhtemelen kötü amaçlı olduğunu biliyorduk.

Neredeyse her Google reklamı, reklamvereni ve size neden gösterildiği hakkında ek bilgiler içerir. Bu, reklam URL’sinin yanındaki 3 noktaya tıklanarak erişilebilir ve sizi Google Ads Şeffaflık Merkezi’ne götürür. Fark ettiğimiz şey, bu reklamverenin Asya pazarını hedefleyen ürünleri tanıtması ve sonra hiçbir yerin ortasında görünen bu Slack reklamı olmasıdır.

Bağlamsallaştırılmış tespitin, tehlikeye atılmış bir reklamveren hesabını tespit etmenin iyi bir yolu olabileceğinden daha önce bahsetmiştik. Google’ın algoritmalarının bu konuda eğitilip eğitilmediğini bilmiyoruz, ancak geçmişte yeni kötü amaçlı reklam kampanyalarını bulmamızda bize kesinlikle birçok kez yardımcı oldu.

Yavaş pişirme

Günler boyunca, bu Slack reklamına tıklamak yalnızca Slack’in resmi web sitesindeki bir fiyat sayfasına yönlendiriyordu. Reklamlar her zaman hemen silahlandırılmıyor; aslında tehdit aktörlerinin reklamlarının hemen tespit edilmeyecek şekilde ‘pişirilmesine’ izin vermeleri yaygın bir uygulamadır.

Sonunda, davranışta bir değişiklik gördük. Slack.com’a yönlendirmek yerine, reklam şimdi ilk olarak bir tıklama izleyicisine yönlendirmeye başladı. Bu, Google reklam ekosistemindeki zayıflıklardan biridir, çünkü bu tür hizmetler tıklamaları filtrelemek ve esasen herhangi birinin seçtiği bir alana trafik göndermek için kötüye kullanılabilir. Bilindiği gibi izleme şablonları, bizim için dolandırıcılıkla eşanlamlı hale gelen yerleşik bir özelliktir.

Saklambaç oynamak

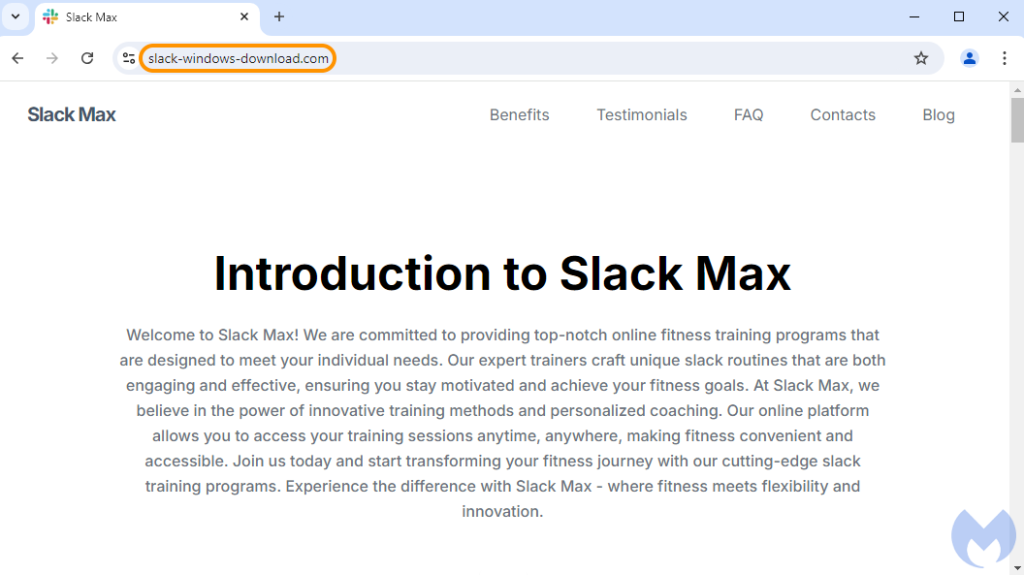

Artık reklamın son URL’si şu hale geldi: slack-windows-indirme[.]com Bir haftadan kısa bir süre önce oluşturulmuş bir alan adı için ilginç bir seçim. Bu sayfanın otomatik olarak, belki de AI kullanılarak oluşturulduğu açık olsa da, üzerinde kötü amaçlı hiçbir şey yok. Herhangi bir nedenden ötürü, sunucu tarafı kontrolleri o sırada yalnızca bu sahte sayfayı görmemiz gerektiğini belirledi:

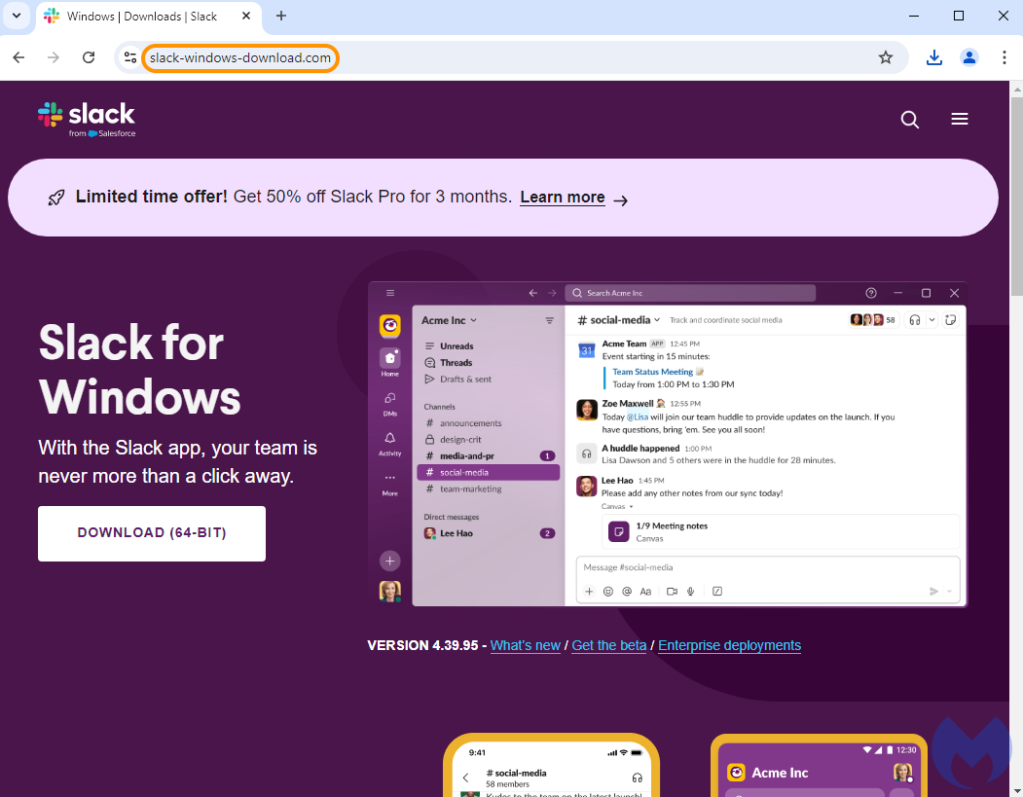

Çeşitli ayarları değiştirdikten sonra, sonunda Slack’i taklit etmeyi ve şüphesiz kurbanlara bir indirme bağlantısı sunmayı amaçlayan kötü amaçlı sayfayı gördük. Yukarıdakiyle aynı etki alanıdır, ancak içerik tamamen farklıdır. Bu tür davranış, farklı kullanıcılara farklı içeriklerin gösterildiği gizleme olarak bilinir:

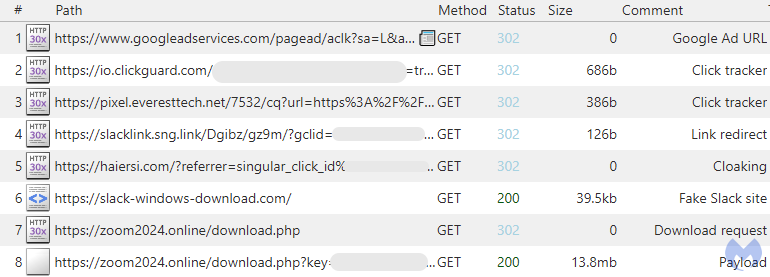

Aşağıda bu sayfaya ulaşmak için gerekenleri gösteren bir ağ trafiği yakalaması bulunmaktadır. Dikkat edilmesi gereken birkaç şey var:

- Google reklam URL’si bir tıklama izleyicisine, ardından da bir diğerine yönlendirir. Google’ın kullanıcıların bu noktada nereye gittiğini bilmesinin bir yolu yoktur.

- Tıklama izleyicilerinin kendileri bile, bir bağlantı kısaltıcının ardından gelen bir gizleme alan adı nedeniyle, daha sonra ne olacağı konusunda kör oluyorlar.

Bu derin katmanlaşma, belirli araçlara ve tehdit aktörlerinin TTP’lerine ilişkin bilgiye başvurmadan bir reklamı değerlendirmeyi inanılmaz derecede zorlaştırıyor.

Kötü amaçlı yazılım yükü

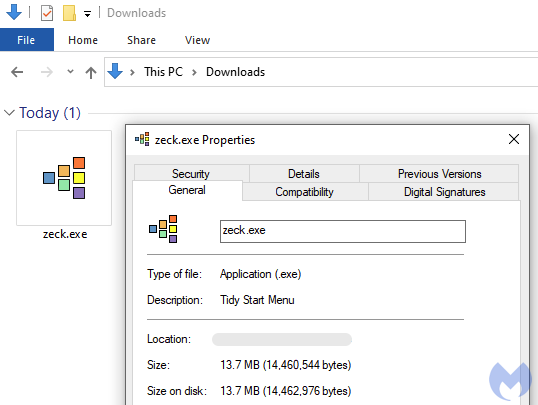

İndirme düğmesi, Zoom’u hedef alan paralel bir kampanyaya işaret edebilecek başka bir etki alanından bir dosya indirmeyi tetikler. Kötü amaçlı yazılım ikilisini teslimat zincirinden geçen kullanıcılara talep etmek için sunucuya bir anahtar iletilir.

Bir sanal alanda dinamik analiz, uzak bir bağlantıyı gösterir 45.141.87[.]218daha önce SecTopRAT tarafından kullanılan bir sunucu, çalma yeteneklerine sahip uzaktan erişimli bir Truva Atı. Bu yük daha önce diğer kötü amaçlı reklam zincirlerine bırakılmıştı, bunlardan biri NordVPN’i taklit ediyordu.

Çözüm

Malwarebytes zaten bu komuta ve kontrol sunucusunu engelliyordu ve bu kampanyada kullanılan destekleyici ve teslimat altyapısını ekleyerek tespit kapsamımızı geliştirdik. Ayrıca, kötü amaçlı reklamı Google’a bildirdik ve Cloudflare artık hizmetlerini kötüye kullanan sahte alan adlarını kimlik avı olarak işaretledi.

Kötü amaçlı reklam verenlerin tespit edilmekten kaçınmak için ücretsiz ve ücretli platformları kullanmaya devam edeceklerini bekliyoruz; ancak daha sabırlı olabileceklerinin ve yeni bir kampanya başlatmak için doğru anı bekleyebileceklerinin de farkında olmalıyız.

Uzlaşma Göstergeleri

Bağlantı yönlendirmesi

slacklink[.]sng[.]link

Gizleme

haiersi[.]com

Sahte siteler

slack-windows-download[.]com

slack-download-for-windows[.]com

Yük indirme

zoom2024[.]online

Yük SHA256

59e5e07ffa53ad721bc6b4c2ef435e08ae5b1286cda51415303978da474032d2