Kuzey Koreli hacker grubu Lazarus’un üyeleri, kendilerine eleman arayan kişiler olarak, kötü amaçlı yazılım içeren şifre yönetim ürünleri için kodlama testi projesiyle Python geliştiricilerini kandırıyor.

Saldırılar, ilk olarak Ağustos 2023’te tespit edilen ve tehdit gruplarının PyPI deposuna yüklenen kötü amaçlı Python paketleriyle yazılım geliştiricilerini hedef aldığı ‘VMConnect kampanyasının’ bir parçası.

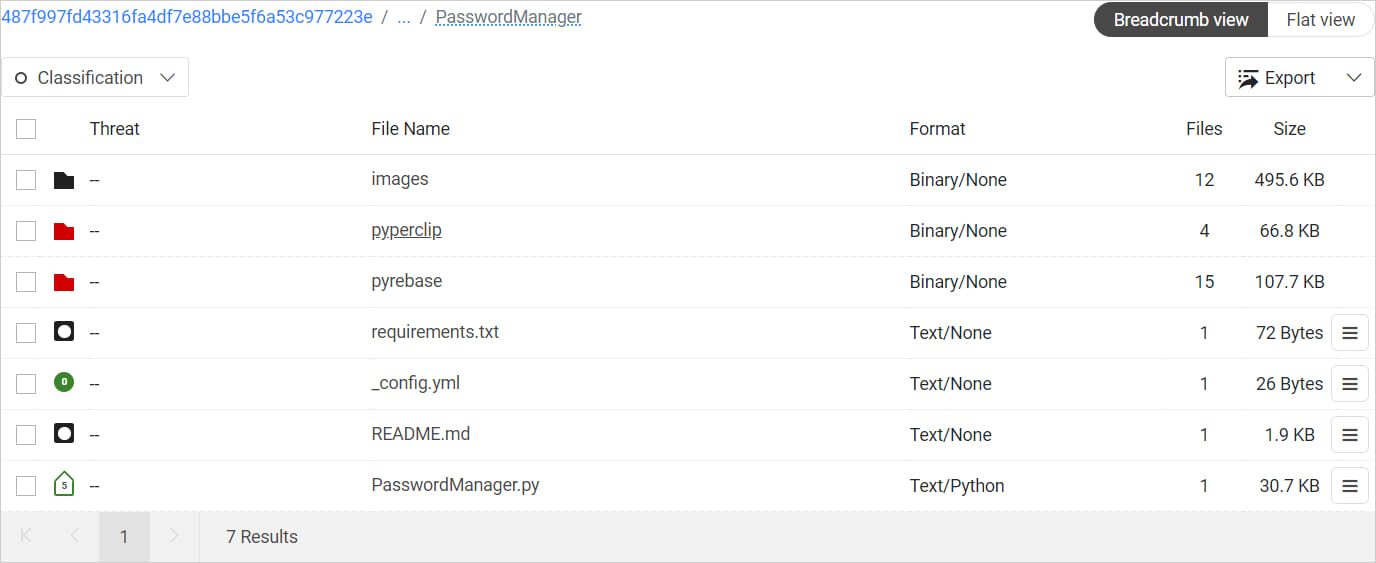

Bir yıldan uzun süredir kampanyayı takip eden ReversingLabs’ın raporuna göre, Lazarus saldırganları kötü amaçlı kodlama projelerini GitHub’da barındırıyor ve kurbanlar burada testin nasıl tamamlanacağına dair talimatların yer aldığı README dosyalarını buluyor.

Talimatlar, tüm sürece profesyonellik ve meşruiyet duygusu kazandırmanın yanı sıra aciliyet duygusu da sağlamayı amaçlamaktadır.

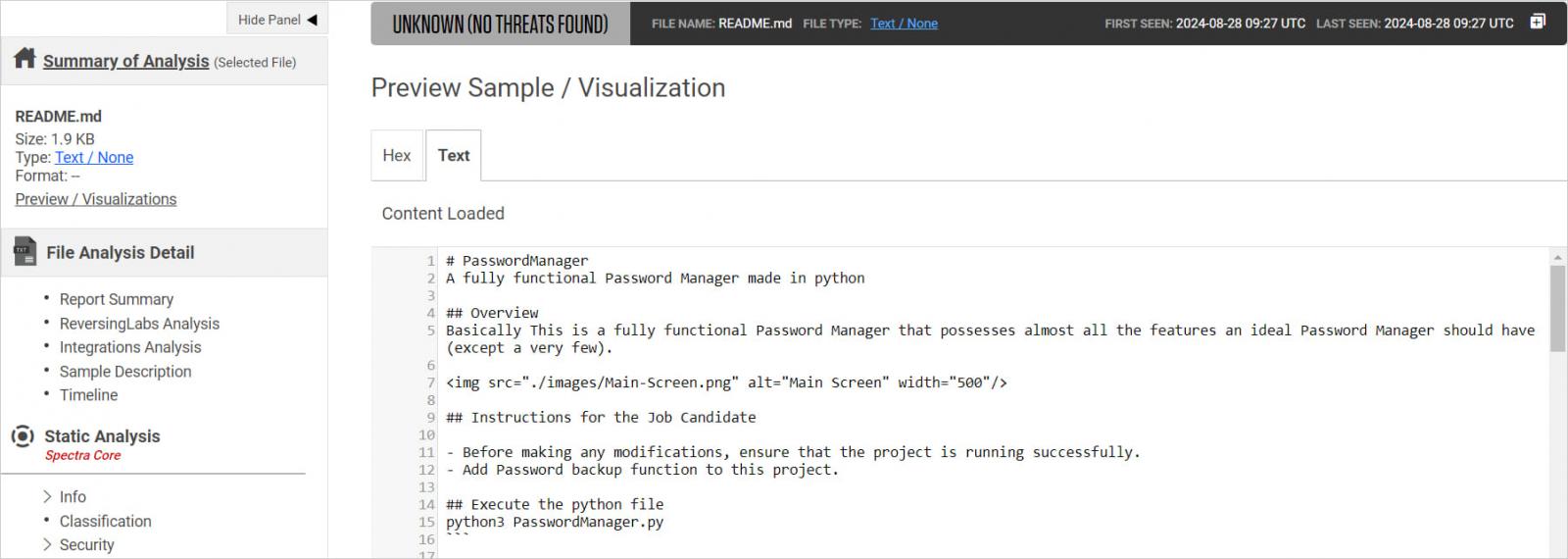

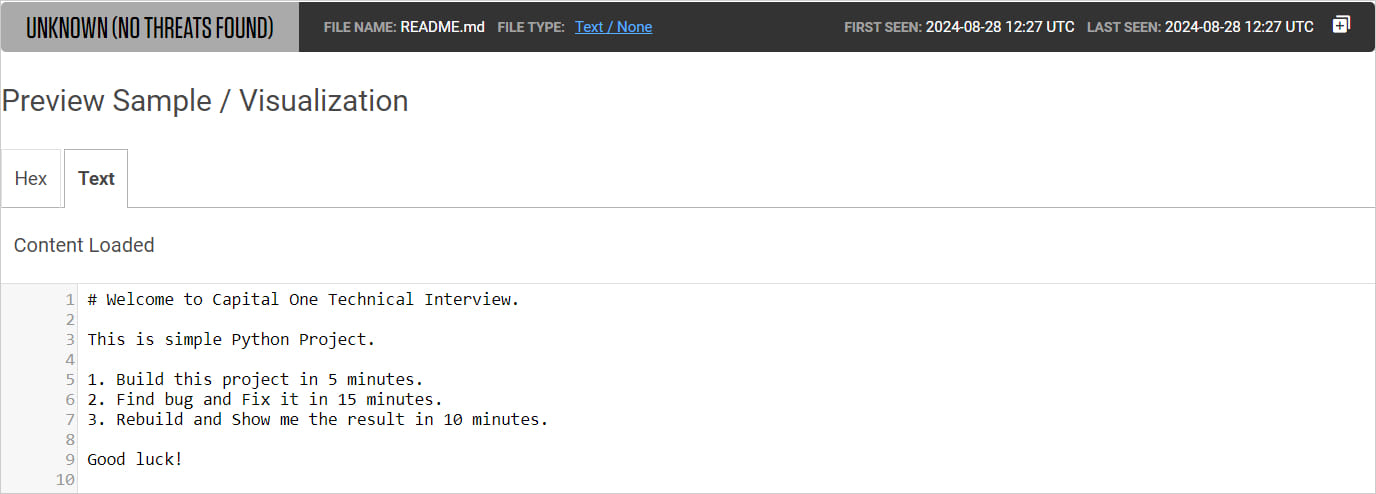

ReversingLabs, Kuzey Korelilerin iş adaylarını çekmek için Capital One gibi büyük ABD bankalarını taklit ettiğini ve muhtemelen onlara cazip bir iş paketi teklif ettiğini tespit etti.

Mağdurlardan birinden alınan ek deliller, Lazarus’un hedeflerine LinkedIn üzerinden aktif olarak ulaştığını ve grubun belgelenmiş bir taktiği olduğunu gösteriyor.

Hatayı bul

Bilgisayar korsanları, adaylardan bir parola yöneticisi uygulamasındaki hatayı bulmalarını, düzeltmelerini göndermelerini ve çalışmalarının kanıtı olarak ekran görüntüsü paylaşmalarını istiyor.

Kaynak: ReversingLabs

Projenin README dosyası, kurbana öncelikle kötü amaçlı parola yöneticisi uygulamasını (‘PasswordManager.py’) sisteminde çalıştırmasını ve ardından hataları arayıp düzeltmesini söyler.

Kaynak: ReversingLabs

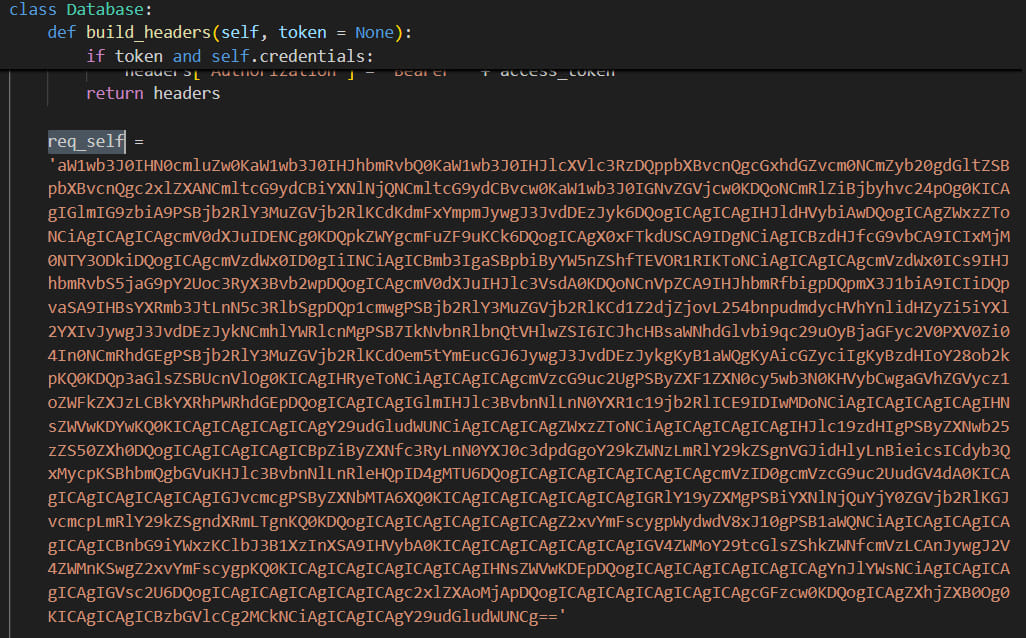

Bu dosya, ‘pyperclip’ ve ‘pyrebase’ kütüphanelerinin ‘_init_.py’ dosyalarında gizlenmiş base64 ile gizlenmiş bir modülün yürütülmesini tetikler.

Gizlenmiş dize, bir komut ve kontrol (C2) sunucusuyla iletişim kuran ve komutları bekleyen bir kötü amaçlı yazılım indiricisidir. Ek yükleri alıp çalıştırmak onun yetenekleri dahilindedir.

Kaynak: ReversingLabs

Adayların proje dosyalarını kötü amaçlı veya gizlenmiş kod açısından kontrol etmelerini önlemek için, README dosyasının görevin hızlı bir şekilde tamamlanmasını gerektirmesi: Projenin oluşturulması için beş dakika, düzeltmenin uygulanması için 15 dakika ve nihai sonucun geri gönderilmesi için 10 dakika.

Bunun, geliştiricinin Python projeleri ve GitHub ile çalışma konusundaki uzmanlığını kanıtlaması bekleniyor; ancak amaç, kurbanın kötü amaçlı kodu ortaya çıkarabilecek herhangi bir güvenlik kontrolünü atlamasını sağlamak.

Kaynak: ReversingLabs

ReversingLabs, kampanyanın 31 Temmuz’da hala aktif olduğuna dair kanıtlar bulduğunu ve kampanyanın devam ettiğine inandığını belirtti.

LinkedIn veya başka bir yerden kullanıcılardan iş başvuru daveti alan yazılım geliştiriciler, aldatma olasılığına karşı dikkatli olmalı ve kendileriyle iletişime geçen profillerin sahte olabileceğini göz önünde bulundurmalıdır.

Görevi almadan önce diğer kişinin kimliğini doğrulamaya çalışın ve şirkete bağımsız olarak bir işe alım turu başlatıldığını teyit edin.

Verilen kodu taramak veya dikkatlice incelemek için zaman ayırın ve yalnızca sanal makineler veya deneme uygulamaları gibi güvenli ortamlarda çalıştırın.