Fortiguard Labs, Upcrypter kötü amaçlı yazılım sunan, bilgisayar korsanlarına enfekte Windows sistemlerinin tam kontrolünü sağlayan ve ciddi güvenlik endişeleri yaratan küresel bir kimlik avı kampanyası uyarıyor.

Son derece tehlikeli bir kimlik avı kampanyasını keşfetmesinin ardından Fortinet’in Araştırma Bölümü Fortiguard Labs tarafından büyük bir yeni siber güvenlik uyarısı yayınlandı. Bu araştırmadan elde edilen bulgular, 25 Ağustos 2025’teki yayınlanmasından önce hackread.com ile paylaşıldı. Saldırı, Microsoft Windows kullanıcılarını bilmeden güçlü kötü amaçlı yazılımlar yüklemeye kandırmak için tasarlanmıştır.

Fordiguard Labs’ın telemetri şovlarının küresel ölçekte çalıştığı kampanya, sadece iki hafta içinde iki katına çıkarak, üretim, teknoloji, sağlık, inşaat, perakende ve konaklama gibi çeşitli endüstrileri etkileyen hızla büyüdü.

Saldırı kurbanlarını nasıl kandırır

Araştırmacılar, bunun sadece giriş bilgilerini çalmak için basit bir aldatmaca değil, aynı zamanda bir şirketin ağına gizlice zararlı bir program kurabilen ve saldırganların uzun süre kontrolü sürdürmesine izin veren tam ölçekli bir saldırı süreci olduğunu gözlemlediler.

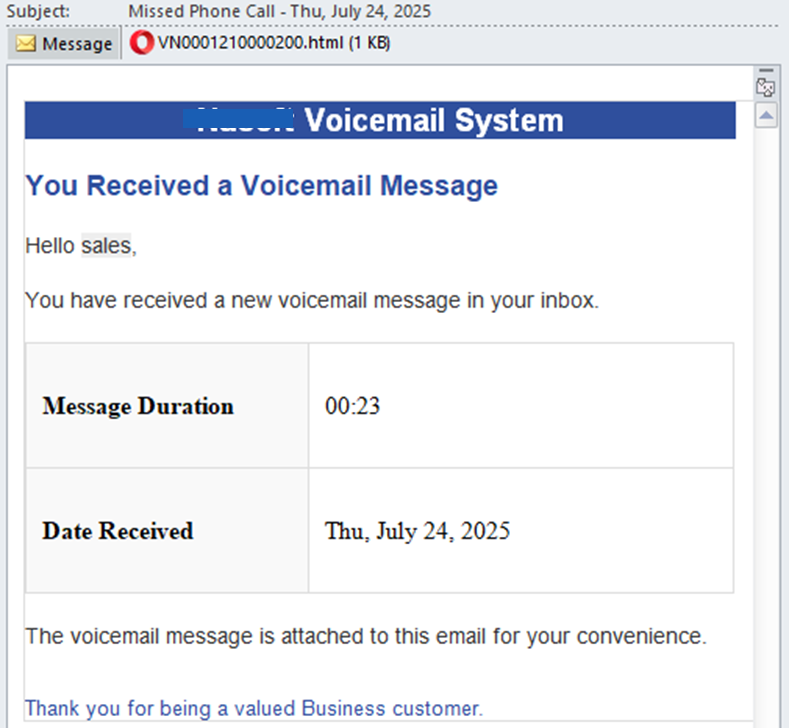

Saldırı, “kaçırılan telefon görüşmesi” veya “satın alma siparişi” gibi davranabilecek bir e -posta ile başlar. Her iki e -posta da, örneğin, “VN0001210000200.html” veya “採購訂單.html“.

Açıldığında, bu dosyalar kullanıcıyı, kurbanın kendi şirket e -posta alan adını ve logosunu meşru görünmesi için görüntüleyen sahte, ancak çok ikna edici bir web sitesine yönlendirir.

Bu sahte sayfa, kurbanı “İndir” düğmesine tıklayarak kötü amaçlı bir dosya indirmeye zorlar ve ardından zararlı bir JavaScript dosyası teslim edilir. Saldırı akışı diyagramında gösterildiği gibi, bu dosya daha sonra kullanıcının bilgisi olmadan kötü amaçlı yazılımın bir sonraki aşamasını gizlice indirmek ve yüklemek için çalışır.

Gerçek tehdit

Şirketin blog yayınına hesaplanan indirilen JavaScript dosyası, PJOAO1578 tarafından geliştirilen bir kötü amaçlı yazılım olan UpcryPter için bir damlacıktır. Amacı gizlice daha tehlikeli araçlar kurmaktır. Araştırmacılar, bir saldırganın enfekte olmuş bir bilgisayarı uzaktan kontrol etmesine izin veren programlar olan farklı türden uzaktan erişim araçları (sıçanlar) dağıtmak için kullanıldığını buldular. Bu kampanyada tanımlanan spesifik sıçanlar DCRAT, PurEHVNC ve Babylon sıçanıydı.

Upcrypter, Wireshark veya Any.Run gibi güvenlik araçları tarafından analiz edilip edilmediğini veya sanal bir ortamın içinde çalışıp çalışmadığını görmek için sofistike kontrollerle son derece kaçınılmaz olacak şekilde tasarlanmıştır. Herhangi bir tespit ederse, eylemlerini durdurabilir veya hatta bir sistemin yeniden başlatılmasını engelleyebilir. Kötü amaçlı yazılım, kötü amaçlı kodunu bir JPG görüntü dosyasının içine bile gizleyebilir. Çalışmaya devam etmesini sağlamak için, Windows kayıt defterine bir anahtar ekler, bu da güvenlik için çok önemlidir.

Bu tehdidin yüksek ciddiyeti göz önüne alındığında, Fortiguard Labs bireyleri ve şirketleri ciddiye almaya çağırıyor. Kuruluşlar güçlü e-posta filtreleri kullanmalı ve çalışanlarının bu tür saldırıları tanımak ve kaçınmak için iyi eğitimli olduğundan emin olmalıdır.

“Çeşitli sahte sesli mesaj ve sahte fatura kimlik avı yemleri, sadece çalıştıkları için saldırganlar için popüler olmaya devam ediyor,“ dedi John Bambenek, Bambenek Consulting Başkanı. “Ancak bu durumda, PowerShell kullanımına yol açan e -postada bir HTML eki açma olaylarının zincirini aramak, bu olay zincirini tespit etmek için kolay ve hızlı bir kazanç sağlar. Outlook.exe–“ Dikkat etti.