Bir e-posta dolandırıcılığı, Müşteri hizmetleri URL’si alanına yerleştirilmiş sahte satın alma bildirimleri içeren meşru PayPal e-postaları göndermek için PayPal’ın “Abonelikler” faturalandırma özelliğinin kötüye kullanılmasıdır.

Son birkaç aydır insanlar şunu bildirdi: [1, 2] PayPal’dan “Otomatik ödemeniz artık etkin değil” ifadesini içeren e-postalar alıyorum.

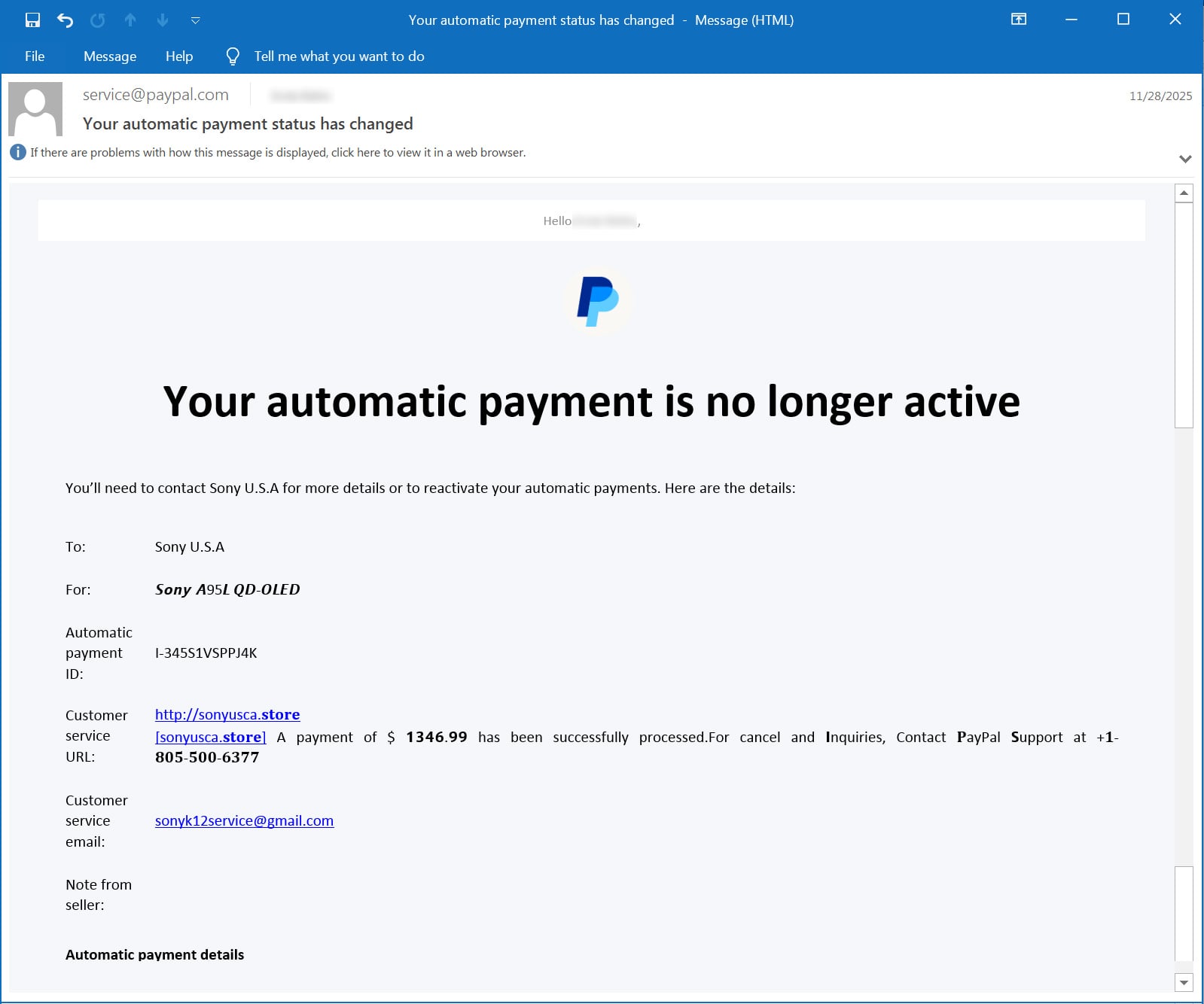

E-posta, bir şekilde Sony cihazı, MacBook veya iPhone gibi pahalı bir ürün satın aldığınızı belirten bir mesaj içerecek şekilde değiştirilmiş bir müşteri hizmetleri URL alanı içerir.

Bu metin bir alan adını, 1.300 ila 1.600 ABD Doları tutarında bir ödemenin işleme koyulduğunu belirten bir mesajı (tutar e-postaya göre değişir) ve ödemeyi iptal etmek veya ödemeye itiraz etmek için bir telefon numarasını içerir. Metin, bölümlerin kalın veya alışılmadık bir yazı tipinde görünmesini sağlayan Unicode karakterlerle doldurulmuştur; bu, spam filtrelerinden ve anahtar kelime tespitinden kaçınmak için kullanılan bir taktiktir.

“http://[domain] [domain] 1346,99$ tutarındaki ödeme başarıyla işleme konuldu. İptal ve sorularınız için +1-805-500-6377 numaralı telefondan PayPal desteğiyle iletişime geçin”, dolandırıcılık e-postasındaki müşteri hizmetleri URL’sini okuyor.

Kaynak: BleepingComputer

Bu açıkça bir dolandırıcılık olsa da, e-postalar doğrudan PayPal tarafından “[email protected]” adresinden gönderiliyor ve bu da insanların hesaplarının saldırıya uğramış olabileceği endişesine yol açıyor.

Ayrıca e-postalar meşru PayPal e-postaları olduğundan güvenlik ve spam filtrelerini atlıyorlar. Bir sonraki bölümde dolandırıcıların bu e-postaları nasıl gönderdiğini açıklayacağız.

Bu e-postaların amacı, alıcıları, hesaplarının pahalı bir cihaz satın aldığını düşünmeleri için kandırmak ve dolandırıcının “PayPal desteği” telefon numarasını aramaları için onları korkutmaktır.

Bunun gibi e-postalar geçmişte alıcıları banka dolandırıcılığı yapmak veya bilgisayarlarına kötü amaçlı yazılım yüklemeleri için kandırmak amacıyla bir numarayı aramaya ikna etmek için kullanıldı.

Bu nedenle, PayPal’dan otomatik ödemenizin artık etkin olmadığını belirten meşru bir e-posta alırsanız ve bu e-posta sahte bir satın alma onayı içeriyorsa, e-postayı dikkate almayın ve numarayı aramayın.

PayPal hesabınızın ele geçirildiğinden endişeleniyorsanız, hesabınıza giriş yapın ve herhangi bir ücret alınmadığını onaylayın.

PayPal dolandırıcılığı nasıl çalışır?

BleepingComputer’a e-postayı alan bir kişiden bir kopya gönderildi ve dolandırıcılığın meşru “[email protected]” e-posta adresinden kaynaklanmasını garip buldu.

Ayrıca e-posta başlıkları, e-postaların yasal olduğunu, DKIM ve SPF e-posta güvenlik kontrollerini geçtiğini ve aşağıda gösterildiği gibi doğrudan PayPal’ın “mx15.slc.paypal.com” posta sunucusundan geldiğini belirtir.

ARC-Authentication-Results: i=1; mx.google.com;

dkim=pass [email protected] header.s=pp-dkim1 header.b="AvY/E1H+";

spf=pass (google.com: domain of [email protected] designates 173.0.84.4 as permitted sender) [email protected];

dmarc=pass (p=REJECT sp=REJECT dis=NONE) header.from=paypal.com

Received: from mx15.slc.paypal.com (mx15.slc.paypal.com. [173.0.84.4])

by mx.google.com with ESMTPS id a92af1059eb24-11dcb045a3csi5930706c88.202.2025.11.28.09.14.49

for

(version=TLS1_3 cipher=TLS_AES_256_GCM_SHA384 bits=256/256);

Fri, 28 Nov 2025 09:14:49 -0800 (PST)

Çeşitli PayPal faturalandırma özelliklerini test ettikten sonra BleepingComputer, PayPal’ın “Abonelikler” özelliğini kullanarak ve bir aboneyi duraklatarak aynı e-posta şablonunu kopyalamayı başardı.

PayPal abonelikleri, satıcıların, kişilerin belirli bir tutar karşılığında bir hizmete abone olmaları için abonelik ödeme seçenekleri oluşturmasına olanak tanıyan bir faturalandırma özelliğidir.

Bir satıcı bir abonenin aboneliğini duraklattığında PayPal, aboneye otomatik ödemenin artık etkin olmadığını bildirmek için otomatik olarak e-posta gönderecektir.

Ancak BleepingComputer, Müşteri Hizmetleri URL’sine URL dışında bir metin ekleyerek dolandırıcılığı tekrarlamaya çalıştığında PayPal, yalnızca URL’ye izin verildiği için değişikliği reddediyordu.

Bu nedenle dolandırıcıların ya PayPal’ın abonelik meta verilerini işlemesindeki bir kusurdan yararlandıkları ya da tüm bölgelerde bulunmayan bir API ya da eski platform gibi Müşteri hizmetleri URL’si alanında geçersiz metnin saklanmasına izin veren bir yöntem kullandıkları görülüyor.

Artık PayPal’dan e-postayı nasıl oluşturduklarını bildiğimize göre, PayPal aboneliğine kaydolmamış kişilere e-postanın nasıl gönderildiği hala belirsiz.

Posta başlıkları, PayPal’ın e-postayı aslında “[email protected]” adresine gönderdiğini gösteriyor; bunun, dolandırıcı tarafından oluşturulan sahte bir aboneyle ilişkili e-posta adresi olduğuna inanıyoruz.

Bu hesap büyük olasılıkla, aldığı e-postaları otomatik olarak diğer tüm grup üyelerine ileten bir Google Workspace posta listesidir. Bu durumda üyeler dolandırıcının hedeflediği kişilerdir.

Bu yönlendirme, e-postanın orijinal gönderen olmayan bir sunucu tarafından iletilmesi nedeniyle sonraki tüm SPF ve DMARC kontrollerinin başarısız olmasına neden olabilir.

BleepingComputer, bu sorunun çözülüp çözülmediğini sormak için PayPal ile iletişime geçtiğinde, PayPal yorum yapmayı reddetti ve bunun yerine aşağıdaki beyanı paylaştı.

PayPal, BleepingComputer’a şunları söyledi: “PayPal dolandırıcılık faaliyetlerine tolerans göstermez ve müşterilerimizi sürekli gelişen dolandırıcılık taktiklerinden korumak için çok çalışıyoruz.”

“Bu kimlik avı dolandırıcılığının farkındayız ve insanları her zaman çevrimiçi ortamda dikkatli olmaya ve beklenmedik mesajlara karşı dikkatli olmaya teşvik ediyoruz. Müşteriler, bir dolandırıcılığın hedefi olduklarından şüphelenirlerse, yardım için doğrudan PayPal uygulaması veya İletişim sayfamız aracılığıyla Müşteri Desteği ile iletişime geçmelerini öneririz.”

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.