Kötü amaçlı bir reklamcılık kampanyası, ClickFix saldırılarına hazırlık amacıyla tarayıcıyı kasıtlı olarak çökerten NexShield adlı sahte bir reklam engelleyici Chrome ve Edge uzantısı kullanıyor.

Saldırılar bu ayın başlarında tespit edildi ve kurumsal ortamlarda dağıtılan ModeloRAT adlı yeni bir Python tabanlı uzaktan erişim aracı sağladı.

Chrome Web Mağazası’ndan kaldırılan NexShield uzantısı, 14 milyondan fazla kullanıcıya sahip meşru uBlock Origin reklam engelleyicinin orijinal geliştiricisi Raymond Hill tarafından oluşturulan, gizliliği ön planda tutan, yüksek performanslı, hafif bir reklam engelleyici olarak tanıtıldı.

Kaynak: Avcı

Yönetilen güvenlik şirketi Huntress’teki araştırmacılar, NexShield’ın sonsuz bir döngüde ‘chrome.runtime’ bağlantı noktası bağlantıları oluşturarak ve bellek kaynaklarını tüketerek tarayıcıda bir hizmet reddi (DoS) durumu oluşturduğunu söylüyor.

Bu, sekmelerin donmasına, Chrome işleminde CPU kullanımının artmasına, RAM kullanımının artmasına ve tarayıcının genel yanıt vermemesine neden olur. Sonunda Chrome/Edge kilitleniyor veya çöküyor ve Windows Görev Yöneticisi aracılığıyla bir işlemin sonlandırılmasına neden oluyor.

Bu nedenle Huntress, bu saldırıları ClickFix’in ‘CrashFix’ adını verdikleri bir çeşidi olarak adlandırıyor.

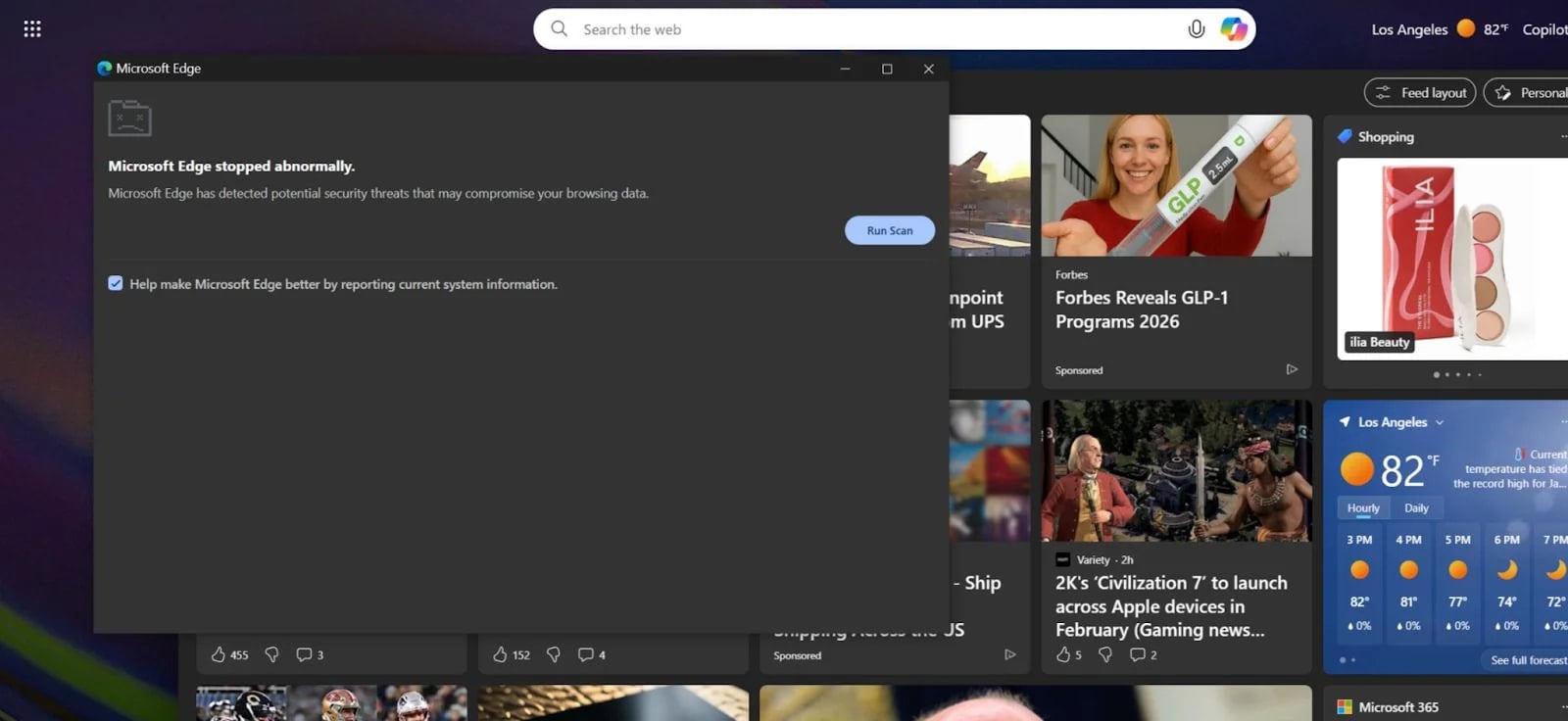

Tarayıcı yeniden başlatıldığında uzantı, sahte bir uyarı gösteren ve sistemin taranarak sorunu bulmasını öneren yanıltıcı bir açılır pencere görüntüler.

Kaynak: Avcı

Bunu yaptığınızda, kullanıcının verilerini tehdit eden tespit edilen güvenlik sorunları hakkında sahte bir uyarı içeren ve Windows komut isteminde kötü amaçlı komutların çalıştırılmasını da içeren sorunun nasıl çözüleceğine ilişkin talimatların yer aldığı yeni bir pencere açılır.

Tipik ClickFix tarzında, kötü amaçlı uzantı bir komutu panoya kopyalıyor ve kullanıcıya ‘Ctrl+V’ tuşlarına basmasını ve ardından bunu Komut İstemi’nde çalıştırmasını söylüyor.

‘Sabitleme’ komutu, kötü amaçlı bir komut dosyasını indirip çalıştıran, uzak bağlantı aracılığıyla gizlenmiş bir PowerShell komut dosyasını tetikleyen bir zincirdir.

Kaynak: Avcı

Uzantıyı kötü amaçlı etkinlikten ayırmak ve tespitten kaçınmak amacıyla, NexShield yüklendikten sonra veri yükünde 60 dakikalık bir yürütme gecikmesi vardır.

Tehdit aktörü, kurumsal ortamlara özel etki alanına katılmış ana bilgisayarlar için sistem keşfi gerçekleştirebilen, PowerShell komutlarını yürütebilen, Kayıt Defterini değiştirebilen, ek yükler sunabilen ve kendini güncelleyebilen ModeloRAT’ı sunar.

Kaynak: Avcı

Normalde ev kullanıcıları olan etki alanı olmayan ana bilgisayarlar için, komut ve kontrol sunucusu bir “TEST YÜKÜ!!!!” döndürdü. Huntress araştırmacıları, mesajın ya düşük önceliğe ya da devam eden çalışmaya işaret ettiğini söylüyor.

Bu ayın başlarında siber güvenlik şirketi Securonix, tam ekran modunu kötüye kullanarak hedef tarayıcıda Windows BSOD ekranını simüle eden başka bir ClickFix saldırısı tespit etti; ancak CrashFix durumunda tarayıcı çökmesi gerçektir ve bu da onu daha inandırıcı kılar.

Araştırmacılar, CrashFix saldırısının tamamı ve bu şekilde iletilen yükler hakkında uygun bir teknik rapor sunuyor. Kalıcılık oluşturmak ve keşif bilgileri toplamaktan komutları yürütmeye, parmak izi sistemlerine ve tehlikeye atılan sistemdeki ayrıcalıklarını belirlemeye kadar enfeksiyon zincirinin birçok aşamasını ve ModeloRAT’ın yeteneklerini ayrıntılarıyla anlatıyorlar.

Huntress, analiz edilen CrashFix saldırısını, operasyonları 2025’in başından beri şirketin radarında olan ‘KongTuke’ adlı bir tehdit aktörüne bağlıyor.

Son keşiflere dayanarak araştırmacılar, KongTuke’un geliştiğine ve siber suçlular için daha kazançlı olan kurumsal ağlarla daha fazla ilgilenmeye başladığına inanıyor.

ClickFix saldırılarına düşmek, sistem üzerinde yürütülen herhangi bir dış komutun etkisinin iyi anlaşılmasıyla önlenebilir. Ayrıca, güvenilir yayıncıların veya kaynakların tarayıcı uzantılarını yüklemek sizi CrashFix saldırılarına veya diğer tehditlere karşı koruyacaktır.

Uzantının kaldırılması ModeloRAT veya diğer kötü amaçlı komut dosyaları gibi tüm yükleri kaldırmadığından, NexShield’ı yükleyen kullanıcılar tam sistem temizliği gerçekleştirmelidir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.