170.000'den fazla kullanıcı, Python yazılımı tedarik zincirinden yararlanarak titizlikle hazırlanmış bir planın kurbanı oldu.

Checkmarx Araştırma ekibi, kötü amaçlı yazılım dağıtmak için sahte Python altyapısından yararlanan ve sayısız geliştirici ve kuruluşun güvenliğinden ödün veren çok yönlü bir saldırı kampanyasını ortaya çıkardı.

Bu makale saldırı kampanyasını, kurbanlar üzerindeki etkisini, tehdit aktörlerinin kullandığı taktikleri, teknikleri ve prosedürleri (TTP'ler) ve Checkmarx'ın soruşturmasından elde edilen kritik bulguları ele alıyor.

Saldırı Kampanyası Açıklaması

Bu kötü niyetli kampanyanın özü, bir saldırganın birkaç TTP'yi birleştirerek yazılım tedarik zincirine, özellikle Python ekosistemini hedef alan sessiz bir saldırı başlatma yeteneği etrafında dönüyor.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

Saldırganlar, baştan çıkarıcı açıklamalara sahip çok sayıda kötü amaçlı açık kaynak araç oluşturarak, öncelikle arama motorları aracılığıyla kurbanları tuzağa düşürdü.

Kampanyanın karmaşıklığı, sahte bir Python altyapısında barındırılan ve daha sonra GitHub'daki popüler projelere bağlanan kötü niyetli bir bağımlılığın dağıtılmasında açıkça görülüyor. ve meşru Python paketleri.

Kampanyanın kurbanlarından biri olan Python geliştiricisi Mohammed Dief'in tüyler ürpertici açıklaması, saldırının gizliliğini ve etkisini vurguluyor.

Dief, dizüstü bilgisayarında çalışırken şüpheli bir hata mesajıyla karşılaştı; bu, güvenlik ihlalinin ilk işaretiydi ve sisteminin saldırıya uğradığının farkına varılmasına yol açtı.

Mağdurlar ve Etki

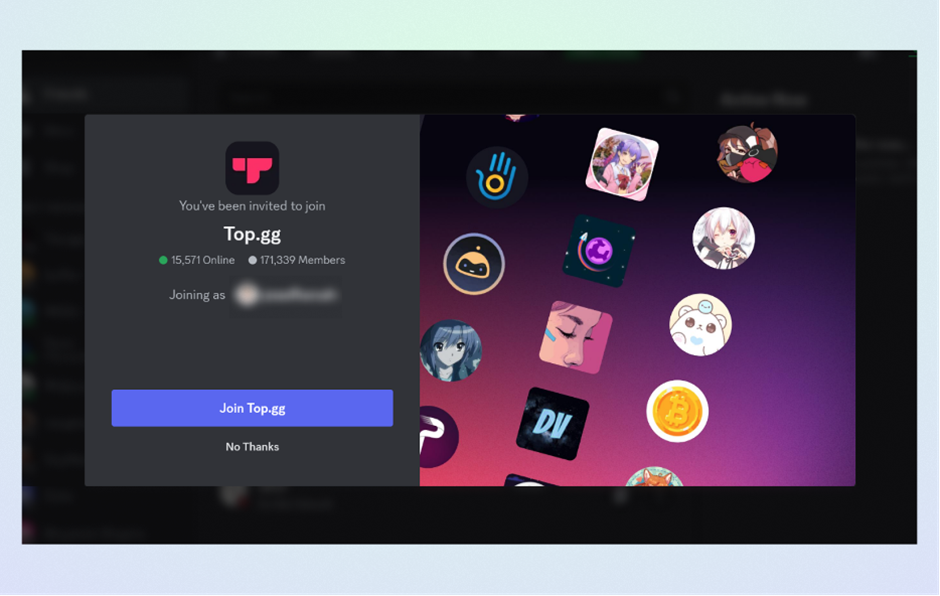

Bu kampanyanın dikkate değer kurbanları arasında 170.000'den fazla üyeye sahip bir topluluk olan Top.gg GitHub kuruluşu da yer alıyor.

Saldırganlar, Top.gg'in depolarına yazma izinlerine sahip bir bakımcı olan “editör-sözdizimi” de dahil olmak üzere yüksek itibara sahip GitHub hesaplarını ele geçirmeyi başardılar.

Bu onların kötü niyetli eylemlerde bulunmalarına ve kötü amaçlı depolarının görünürlüğünü ve güvenilirliğini artırmalarına olanak sağladı.

Saldırının etkisi geniş kapsamlı olup hem bireysel geliştiricileri hem de daha büyük toplulukları etkilemektedir.

PyPi kayıt defterinde yayınlanan sosyal mühendislik planları, hesap ele geçirmeleri ve kötü amaçlı paketler, yazılım tedarik zincirinin bu tür karmaşık saldırılara karşı savunmasızlığının altını çizdi.

Checkmarx Araştırma ekibi, yazılım tedarik zincirini hedef alan bir saldırı kampanyasını ortaya çıkardı.

Kampanyanın birden fazla kurbanı başarıyla istismar ettiği görülüyor.

Tehdit Aktörleri ve TTP'ler

Bu kampanyanın arkasındaki tehdit aktörleri son derece karmaşık ve planlı davrandı.

Aşağıdakiler de dahil olmak üzere bir dizi TTP kullandılar:

- Çalınan Çerezler Yoluyla Hesabın Devralınması: Saldırganlar, oturum çerezlerini çalarak ve şifre ihtiyacını ortadan kaldırarak yüksek itibarlı GitHub hesaplarına erişim elde etti.

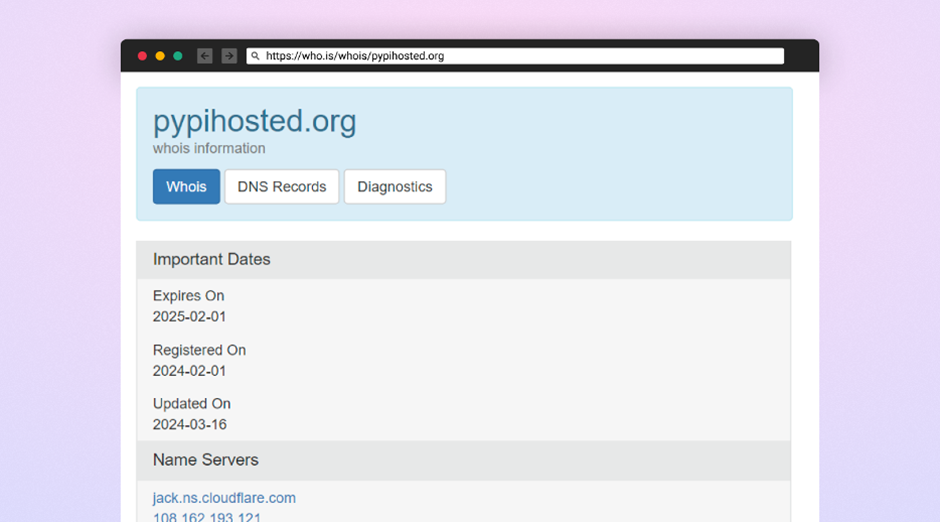

- Kötü Amaçlı Paketleri Yayınlama: Özel bir Python aynası kurarak ve kötü amaçlı paketleri PyPi kayıt defterinde yayınlayarak, meşru yazılım kisvesi altında kötü amaçlı yazılım dağıtabilirler.

- Sosyal mühendislik: Saldırganlar, kullanıcıları kötü amaçlı bağımlılıkları indirmeleri için kandırmak ve kötü amaçlı yazılımı daha da yaymak için sosyal mühendislik kullandı.

Saldırganlar, sahte bir Python paketi aynası dağıtarak ve yazım hatası teknikleri kullanarak kullanıcıları ve sistemleri kandırarak “Colorama.dll” gibi popüler paketlerin zehirli sürümlerini indirmelerini sağlayabilir.

“Bu paketler aracılığıyla iletilen kötü amaçlı yük, çeşitli yazılım uygulamalarından gelen şifreler, kimlik bilgileri ve veriler de dahil olmak üzere hassas bilgileri toplamak üzere tasarlandı.

Kötü amaçlı yazılım web tarayıcılarını, Discord'u, kripto para cüzdanlarını ve Telegram'ı hedef alıyor ve hatta kurbanların tuş vuruşlarını yakalamak için bir tuş kaydetme bileşeni içeriyor.

Kötü amaçlı yazılımın son aşaması, yalnızca kişisel ve finansal bilgileri hedef almakla kalmayıp aynı zamanda kurbanların sosyal medya ve iletişim platformlarına yetkisiz erişim sağlamaya çalışarak veri çalma yeteneklerini ortaya çıkarıyor.

Bu saldırı kampanyası, yazılım tedarik zincirindeki, özellikle de Python gibi açık kaynaklı ekosistemlerdeki kritik güvenlik açıklarını vurguluyor.

Saldırganların bu güvenlik açıklarından yararlanma konusundaki karmaşıklığı ve başarısı, geliştiriciler ve kuruluşlar arasında daha fazla dikkat ve sağlam güvenlik uygulamalarına duyulan ihtiyacın altını çiziyor.

Siber güvenlik topluluğu, sürekli izleme, işbirliği ve bilgi paylaşımı yoluyla riskleri azaltabilir ve açık kaynaklı yazılımın bütünlüğünü koruyabilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.