ÖZET

- CVE-2024-49113 için Sahte PoC İstismarı: Kötü amaçlı bir istismar olan “LDAPNightmare”, onu yamalı bir Windows LDAP güvenlik açığı için bir PoC olarak gizleyerek araştırmacıları hedef alır.

- Veri Hırsızlığı: Kötü amaçlı yazılım bilgisayar ve ağ bilgilerini çalarak saldırganların sunucularına gönderir.

- Gelişmiş Saldırı: Sahte bir depo, kötü amaçlı yazılımı dağıtmak için kötü amaçlı dosyalar ve komut dosyaları kullanarak meşru bir depoyu taklit eder.

- Yüksek Profilli Hedef: Saldırganlar, değerli istihbarat için güvenlik araştırmacılarını tehlikeye atmayı amaçlamaktadır.

- Önlemler: Araştırmacılar veri deposunun orijinalliğini doğrulamalı, resmi kaynaklara öncelik vermeli ve şüpheli etkinlikleri kontrol etmelidir.

Trend Micro’nun en son araştırmasına göre, daha önce Microsoft’un Windows Basit Dizin Erişim Protokolünde bulunan bir hizmet reddi (DoS) güvenlik açığı olan CVE-2024-49113 için sahte bir Kavram Kanıtı (PoC) istismarı tespit edildi ( LDAP). Her iki güvenlik açığı da ilk olarak Safebreach tarafından tespit edildi.

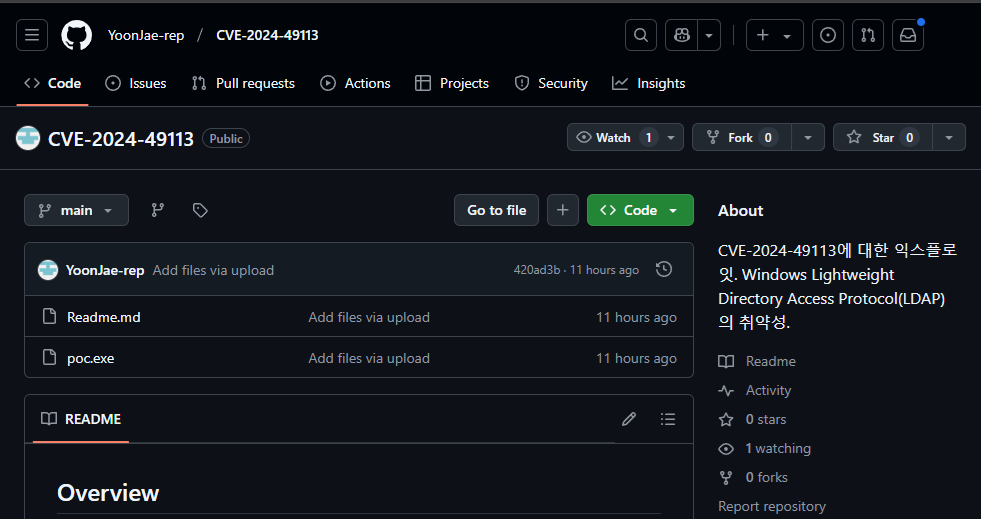

Saldırganlar, sahte PoC’yi içeren kötü amaçlı bir depo kurarak hassas bilgisayar ve ağ bilgilerinin sızmasına yol açtı. LDAPNightmare olarak bilinen bu saldırı, güvenlik araştırmacılarını bilgi çalan kötü amaçlı yazılımları indirip çalıştırmaya teşvik etmek için tasarlandı.

Şüphelenmeyen araştırmacılar bu zararsız görünen kodu indirdiğinde/yürüttüğünde, yanlışlıkla bilgi çalan bir kötü amaçlı yazılımı açığa çıkarırlar. Bu kötü amaçlı yazılım, virüslü makineden bilgisayar bilgileri, çalışan işlemler, ağ ayrıntıları ve yüklü güncellemeler dahil olmak üzere hassas verileri gizlice toplar. Daha sonra çalınan bu verileri saldırganların kontrol ettiği uzak bir sunucuya iletir.

Saldırganlar, kötü amaçlı yazılımı yaymak için karmaşık bir teknik kullandılar. Kötü amaçlı depo, orijinal deponun meşru bir çatalı gibi görünüyor ve bu da kötü amaçlı olarak hemen tanımlanmasını zorlaştırıyor.

Depodaki orijinal Python dosyaları, yürütüldükten sonra bir PowerShell betiğini bırakan ve çalıştıran kötü amaçlı bir yürütülebilir dosyayla değiştirildi. Bu komut dosyası daha sonra Pastebin’den başka bir kötü amaçlı komut dosyasını indirip çalıştıran zamanlanmış bir görev oluşturur. Bu son komut dosyası, kurbanın genel IP adresini toplar ve çalınan verileri harici bir FTP sunucusuna sızdırır.

Güvenlik açığının Microsoft’un Aralık 2024 Yaması Salı sürümünde ele alındığını ve LDAP’deki diğer iki kritik güvenlik açığının da giderildiğini belirtmekte fayda var. Bunlardan ilki olan CVE-2024-49112, saldırganların özel hazırlanmış LDAP istekleri göndererek yararlanabileceği bir uzaktan kod yürütme hatasıdır. İkincisi, CVE-2024-49113, LDAP hizmetini çökertmek için kullanılabilecek ve hizmet kesintilerine neden olabilecek bir DoS güvenlik açığıdır.

Bilginiz olsun, PoC saldırıları, yazılım güvenliği zayıflıklarını ortaya çıkaran ve şirketlerin güvenlik açıklarını düzeltmelerine yardımcı olan, zararsız saldırılardır. Ancak yanlış kullanıldığında PoC’ler, saldırganlara kullanıcılar düzeltmeleri yüklemeden önce sistemden yararlanmaya yönelik bir plan sağlayabilir ve bu da potansiyel olarak zarara neden olabilir.

Trendmicro’nun raporuna göre bu saldırı yöntemi, tamamen yeni olmasa da siber güvenlik topluluğunu tehdit ediyor çünkü yüksek profilli bir güvenlik açığından yararlanarak ve genellikle güvenlik tehditlerinin oldukça farkında olan güvenlik araştırmacılarını hedef alarak saldırganlar değerli istihbarat elde edebilir ve potansiyel olarak kritik riskleri aşabilir. güvenlik sistemleri.

Bu nedenle güvenlik araştırmacılarının çevrimiçi depolardan kod indirirken ve çalıştırırken dikkatli olmaları gerekir. Resmi kaynaklara öncelik vermeli, veri havuzlarını şüpheli içerik açısından incelemeli ve veri deposu sahibinin veya kuruluşun gerçekliğini doğrulamalıdırlar.

Ayrıca, minimum aktiviteye sahip veri havuzları için topluluk geri bildirimlerinin dikkate alınması ve veri havuzunda potansiyel güvenlik risklerini gösterebilecek kırmızı bayrakların aranması önemlidir. Bu, potansiyel tehditlerden korunmalarına ve güvenliklerini sağlamalarına yardımcı olacaktır.

İLGİLİ KONULAR

- Bilgisayar Korsanları AWS Anahtarlarını Çalmak İçin GitHub’daki Sahte PoC’leri Kullanıyor

- Uyarı: Kötü Amaçlı Yazılımları PoC Olarak Sunan Sahte GitHub Depoları

- Sahte GitHub Depoları Kötü Amaçlı Yazılımları PoC Olarak Bırakırken YİNE Yakalandı!

- Bir Satıcıyla Siber Güvenlik Konsept Kanıtı Nasıl Gerçekleştirilir?

- Sahte 7-Zip İstismar Kodu Yapay Zeka Tarafından Oluşturulan Yanlış Yorumlamadan Kaynaklanıyor