Tehdit aktörleri, verileri çalabilen ve dahili ağlara daha fazla sızmak için uzaktan PowerShell komutları yürütebilen meşru Palo Alto GlobalProtect Aracı kisvesi altında gizlenmiş kötü amaçlı yazılımlarla Orta Doğu kuruluşlarını hedef alıyor.

Palo Alto GlobalProtect, Palo Alto Networks tarafından sunulan ve çok faktörlü kimlik doğrulama desteğiyle güvenli VPN erişimi sağlayan meşru bir güvenlik çözümüdür. Kuruluşlar, uzaktan çalışanların, yüklenicilerin ve ortakların özel ağ kaynaklarına güvenli bir şekilde erişebilmelerini sağlamak için ürünü yaygın olarak kullanır.

Palo Alto GlobalProtect’i yem olarak kullanmak, saldırganların hedef kitlesinin rastgele kullanıcılar yerine kurumsal yazılım kullanan yüksek değere sahip kurumsal varlıklara odaklandığını gösteriyor.

Bir yem olarak kurumsal VPN yazılımı

Bu kampanyayı keşfeden Trend Micro araştırmacılarının, kötü amaçlı yazılımın nasıl iletildiği konusunda hiçbir fikirleri yok; ancak kullanılan yemden yola çıkarak, saldırının bir kimlik avı e-postasıyla başladığına inanıyorlar.

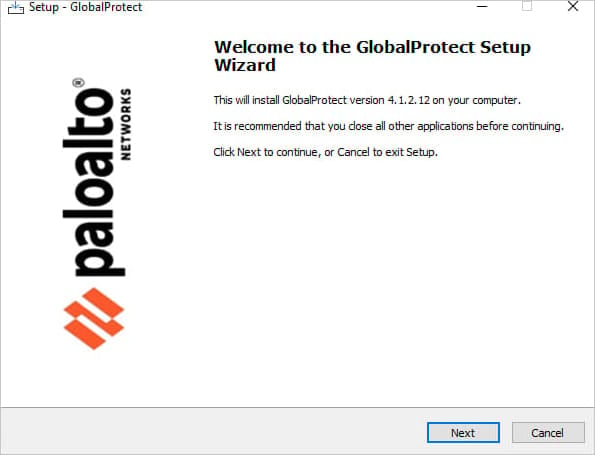

Mağdur, sisteminde ‘setup.exe’ adlı bir dosyayı çalıştırır ve bu da ‘GlobalProtect.exe’ adlı bir dosyayla birlikte yapılandırma dosyalarını dağıtır.

Bu aşamada normal bir GlobalProtect kurulum sürecine benzeyen bir pencere açılır, ancak kötü amaçlı yazılım arka planda sessizce sisteme yüklenir.

Kaynak: Trend Micro

Çalıştırma sırasında, birincil kodunu çalıştırmadan önce bir sanal alanda çalışma belirtilerini kontrol eder. Daha sonra, ihlal edilen makine hakkında profil oluşturma bilgilerini komuta ve kontrol (C2) sunucusuna iletir.

Ek bir kaçınma katmanı olarak kötü amaçlı yazılım, C2’ye sızdırılacak dizelerinde ve veri paketlerinde AES şifrelemesini kullanır.

Trend Micro tarafından görülen C2 adresi, “sharjahconnect” dizesini içeren yeni kayıtlı bir URL kullanıyordu ve bu da onu Birleşik Arap Emirlikleri’ndeki Sharjah merkezli ofisler için meşru bir VPN bağlantı portalı gibi gösteriyordu.

Kampanyanın hedefleme kapsamı göz önüne alındığında, bu tercih tehdit aktörlerinin normal operasyonlarla uyum sağlamasına ve kurbanın şüphesini uyandırabilecek kırmızı bayrakları azaltmasına yardımcı olur.

Belirli aralıklarla gönderilen işaretler, enfeksiyon sonrası aşamada Interactsh açık kaynaklı aracı kullanılarak tehdit aktörlerine kötü amaçlı yazılım durumunu iletmek için kullanılır.

Interactsh, pentester’lar tarafından yaygın olarak kullanılan meşru bir açık kaynaklı araç olsa da, ilgili alanı oast.fun, geçmişte APT28 kampanyaları gibi APT düzeyindeki operasyonlarda da gözlemlendi. Ancak, Palo Alto ürün cazibesi kullanılarak yapılan bu operasyonda hiçbir atıf yapılmadı.

Komuta ve kontrol sunucusundan alınan komutlar şunlardır:

- sıfırlama zamanı: Kötü amaçlı yazılımın işlemlerini belirli bir süre duraklatır.

- şifre: Bir PowerShell betiğini çalıştırır ve sonucu saldırganın sunucusuna gönderir.

- pr wtime: Bir dosyaya bekleme süresini okur veya yazar.

- pr oluşturma süreci: Yeni bir işlem başlatır ve çıktıyı döndürür.

- pr dnld: Belirtilen URL’den bir dosyayı indirir.

- pr upl: Uzak bir sunucuya bir dosya yükler.

- geçersiz komut türü: Tanınmayan veya hatalı bir komutla karşılaşıldığında bu mesajı döndürür.

.jpg)

Kaynak: Trend Micro

Trend Micro, saldırganların kim olduğu henüz bilinmese de operasyonun oldukça hedefli göründüğünü, hedeflenen varlıklar için özel URL’ler ve engelleme listelerinden kaçınmak için yeni kayıtlı C2 alan adları kullandığını belirtiyor.