Siber güvenlik uzmanları, OnlyFans “Checker” aracı kılığında gizlenmiş, hacker’ları hedef alan Lummac Stealer kötü amaçlı yazılımını ortaya çıkardı. Araç ayrıca Disney+ ve Instagram hacker’larını da hedef alıyor.

Veriti’nin siber araştırma ekibindeki siber güvenlik uzmanları bir… Lummac HırsızıLummaC2 Stealer operasyonu olarak da bilinen bu operasyon, OnlyFans’a saldırmak isteyen hacker’ların planlarını akıllıca tersine çevirerek onları avcıdan av haline getiriyor.

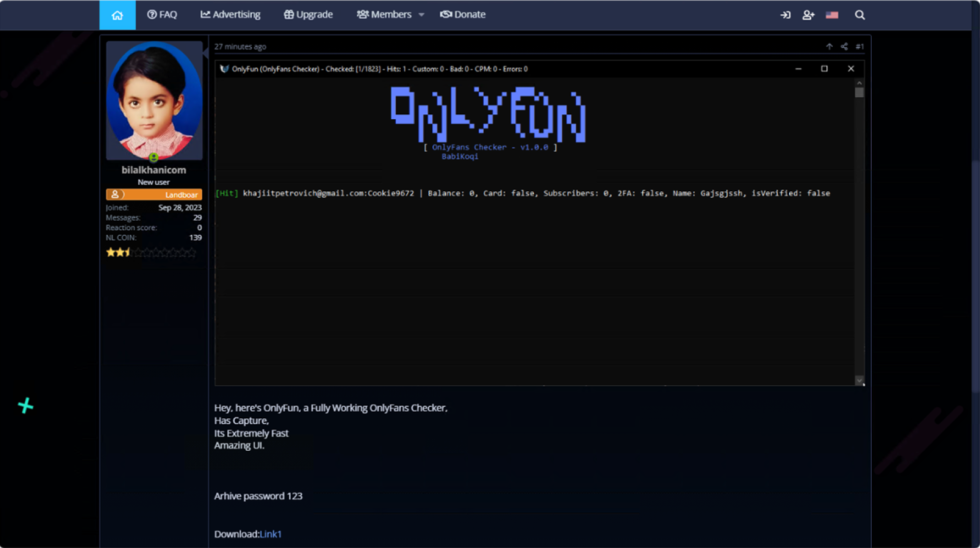

İşlem, şu isimle anılan bir kullanıcı etrafında dönüyor: “bilalkhanicom“ Ünlü bir hacker forumunda, kullanıcıların OnlyFans hesaplarını değerli bilgiler için sözde “kontrol etmelerine” izin vereceğini iddia eden bir “Kontrol” aracı sundu. Ancak, bu “kontrol” aracının kötü amaçlı yazılım olduğu, özellikle Lummac hırsızı olarak bilinen bir tür olduğu ortaya çıktı.

Sonuç olarak, Only Fan hesap bilgilerine erişim sağlamak yerine veya yasa dışı içerikaracı indirenler Lummac Stealer ile enfekte oldu. Bilginize, kötü amaçlı yazılım tarama geçmişi ve kripto para cüzdanlarına ait parolaları ve finansal bilgileri çalabilir.

Ocak 2024’teLumma’nın, tehlikeye atılmış YouTube kanalları aracılığıyla dağıtılan kırık yazılımlar aracılığıyla yayıldığı keşfedildi. Daha önce, Kasım 2023’teAraştırmacılar, insan kullanıcıları tespit etmek için trigonometrik teknikler kullanarak kullanıcı verilerini çalan LummaC2 v4.0 adı verilen yeni bir LummaC2 sürümü tespit ettiler.

Veriti’ye göre araştırma Çarşamba günü yayımlanmasından önce Hackread.com ile paylaşılan Bilalkhanicom, Disney+, Instagram ve hatta botnet ağları da dahil olmak üzere diğer platformları hacklemekle ilgilenenleri hedef almak için benzer taktikler kullanıyor.

Kötü amaçlı yükleyiciler, istismar etmeyi amaçladıkları hizmetlere göre bilgisayar korsanlarının çıkarlarıyla uyumlu olacak şekilde benzersiz bir şekilde adlandırılır. Örneğin, Disney+ kullanıcılarını hedeflemek için Bilalkhanicom, “DisneyChecker.exe” adlı bir kontrol aracı sunar.

Benzer şekilde, Instagram için araç “InstaCheck.exe” olarak adlandırılır ve botnet meraklıları için, kötü şöhretli “ccMirai.exe” olarak etiketlenir. Mirai kötü amaçlı yazılım botnet’iDünya çapında büyük ölçekli, felç edici DDoS saldırıları düzenlemesiyle kötü bir üne sahip olan .

Bilalkhanicom’a gelince, bunların kökeni henüz bilinmiyor ancak araştırmacılar, kötü amaçlı yazılımın mimarisinde Doğu Asya, Afrika, Latin Amerika ve hatta Kelt mitolojisinden gelen etkilere işaret eden klasör adları tespit ettiler.

“Araştırmacılarımız kötü amaçlı yazılımın mimarisinde gizli potansiyel bir jeopolitik bağlantı keşfetti. Kötü amaçlı yazılımın dosya yapısında kullanılan klasör adları küresel etkilerin bir resmini çiziyor: “Hiyang” ve “Reyung” Doğu Asya bağlantılarını fısıldıyor “Zuka” Afrika etkilerini yansıtıyor “Lir” Kelt mitolojisini çağrıştırıyor “Popisaya” Yerli Latin Amerika kökenlerine işaret ediyor.”

Korku Araştırması

Bunu onaylıyorum. https://t.co/1q4cARQLDM resim.twitter.com/GEBzqJeaSs

— Waqas (@WAK4S) 31 Aralık 2023

İlk kez değil

OnlyFans’ın yem olarak kullanılması ilk kez olmuyor. Haziran 2023’te akıllı telefon kullanıcılarını hedef alan kötü amaçlı bir kampanya, DcRAT kötü amaçlı yazılımını dağıtmak için sahte OnlyFans içeriğiSaldırganlar, yetişkinlere yönelik materyallere olan ilgilerini istismar ederek kurbanları kandırdı ve özellikle OnlyFans’a özgü açık içeriklerle etkileşime girenleri hedef aldı.

İLGİLİ KONULAR

- CrowdStrike Spreads Remcos RAT için Sahte Sıcak Düzeltme

- En İyi Bilgi Hırsızlarının Analizi: Redline, Vidar, Formboo

- Sahte YouTube Android Uygulamaları CapraRAT’ı Dağıtmak İçin Kullanıldı

- Bilgisayar korsanları OnlyFans’ın 4 TB’a kadar içeriğini indirmeye açtı

- Sahte Zoom ve Google Meet Siteleri Cihazları RAT’larla Bulaştırıyor