Bilgisayar korsanları, hesapları çalmaya yardımcı olduğunu iddia eden ancak bunun yerine tehdit aktörlerini Lumma hırsızı bilgi çalan kötü amaçlı yazılımla enfekte eden sahte bir OnlyFans aracıyla diğer bilgisayar korsanlarını hedef alıyor.

Veriti Research tarafından ortaya çıkarılan operasyon, siber suç dünyasında ironik gelişmelerin ve arkadan bıçaklamaların bol olduğu bir dünyada avcı ile av arasındaki sınırların belirsizleşmesinin karakteristik bir örneğini oluşturuyor.

Bir Lumma enfeksiyonunun “kontrol edilmesi”

OnlyFans, içerik üreticilerinin içeriklerine erişim için ödeme yapan kullanıcılardan (yani “hayranlardan”) para kazanabildiği son derece popüler bir abonelik tabanlı yetişkin içerik platformudur.

İçerik oluşturucular, aboneleriyle video, resim, mesaj ve canlı yayın paylaşabilirken, aboneler özel içerikler için tekrarlayan bir ücret veya tek seferlik ödemeler yapabilirler.

Popülerliği göz önüne alındığında, OnlyFans hesapları sıklıkla, hayran ödemelerini çalmak, hesap sahibinden fidye ödemesini talep etmek veya özel fotoğrafları sızdırmak için bu hesapları ele geçirmeye çalışan tehdit gruplarının hedefi haline geliyor.

Kontrol araçları, çalınan büyük miktardaki oturum açma bilgilerini (kullanıcı adları ve parolalar) doğrulamaya yardımcı olmak, oturum açma bilgilerinin herhangi bir OnlyFans hesabıyla eşleşip eşleşmediğini ve hala geçerli olup olmadığını kontrol etmek için tasarlanmıştır.

Bu araçlar olmadan siber suçlular binlerce kimlik bilgisi çiftini manuel olarak test etmek zorunda kalacaklardı; bu da uygulanamaz ve sıkıcı bir süreç olurdu ve bu da planı uygulanamaz hale getirirdi.

Ancak bu araçlar genellikle diğer siber suçlular tarafından oluşturuluyor ve bilgisayar korsanlarının bunların kullanımının güvenli olduğuna inanmalarına neden oluyor ve bazı durumlarda bu durum ters tepebiliyor.

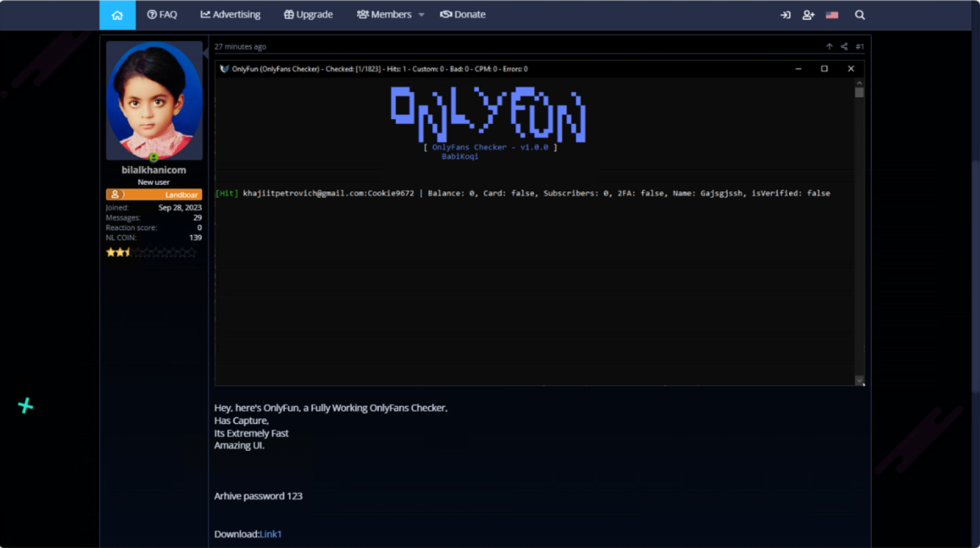

Veriti, kimlik bilgilerini doğrulamayı, hesap bakiyelerini kontrol etmeyi, ödeme yöntemlerini doğrulamayı ve yaratıcı ayrıcalıklarını belirlemeyi vaat eden bir OnlyFans denetleyicisinin, bunun yerine bilgi çalan Lumma kötü amaçlı yazılımını yüklediğini keşfetti.

Kaynak: Veriti

“brtjgjsefd.exe” adlı yük, bir GitHub deposundan alınıyor ve kurbanın bilgisayarına yükleniyor.

Lumma, 2022’den beri siber suçlulara ayda 250-1000 dolar arasında kiralanan ve kötü amaçlı reklamlar, YouTube yorumları, torrentler ve son zamanlarda GitHub yorumları dahil olmak üzere çeşitli yollarla dağıtılan, bilgi çalan bir kötü amaçlı yazılım hizmetidir (MaaS).

Yenilikçi kaçınma mekanizmaları ve süresi dolmuş Google oturum belirteçlerini geri yükleme yeteneği olan gelişmiş bir bilgi hırsızıdır. Çoğunlukla iki faktörlü kimlik doğrulama kodlarını, kripto para cüzdanlarını ve bir kurbanın tarayıcısında ve dosya sisteminde saklanan parolaları, çerezleri ve kredi kartlarını çalmasıyla bilinir.

Lumma aynı zamanda bir yükleyici görevi de görerek, tehlikeye atılan sisteme ek yükler yükleme ve PowerShell betiklerini çalıştırma yeteneğine sahiptir.

Daha geniş bir aldatma operasyonu

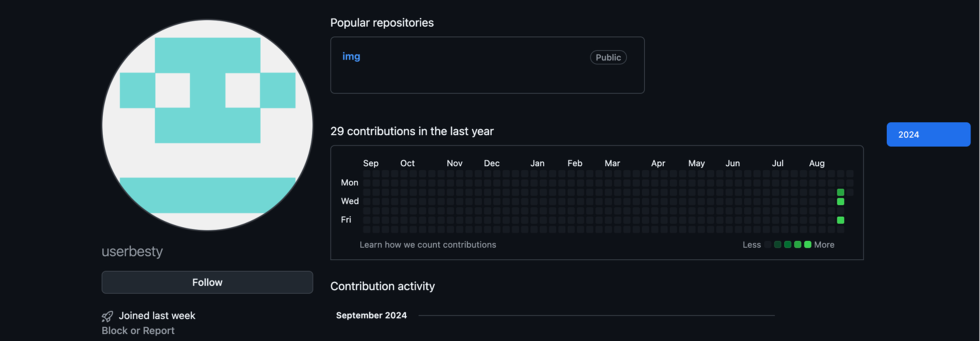

Veriti, Lumma Stealer yükünün başlatıldığında, bu kampanyanın arkasındaki siber suçlunun diğer kötü amaçlı yükleri barındırmak için kullandığı “UserBesty” adlı bir GitHub hesabına bağlanacağını buldu.

Kaynak: Veriti

Özellikle GitHub deposu, Disney+ hesapları, Instagram ve sözde Mirai botnet oluşturucusu için denetleyicilere benzeyen yürütülebilir dosyalar içeriyor:

- Disney+ hesap hırsızları “DisneyChecker.exe” ile hedef alınıyor

- Instagram hackerları “InstaCheck.exe” tarafından kandırılıyor

- “ccMirai.exe” ile botnet yaratmaya çalışanlar cezbediliyor

Veriti araştırmacıları, kötü amaçlı yazılımın iletişimlerini daha derinlemesine inceleyerek, Lumma’ya komutlar gönderen ve sızdırılan verileri alan bir dizi “.shop” etki alanı buldular.

Bu kampanya, tehdit aktörlerinin kötü amaçlı saldırılarda diğer siber suçluları hedef aldığı ilk sefer değil.

Mart 2022’de bilgisayar korsanları, kripto para çalmak için kırılmış RAT’lar ve kötü amaçlı yazılım oluşturma araçları gibi kılık değiştirmiş pano hırsızlarıyla bilgisayar korsanlarını hedef aldı.

Aynı yılın ilerleyen zamanlarında bir kötü amaçlı yazılım geliştiricisi, kendi kötü amaçlı yazılımının arka kapısını kullanarak diğer bilgisayar korsanlarının kimlik bilgilerini, kripto para cüzdanlarını ve VPN hesap verilerini çaldı.