En az 18 yaygın olarak kullanılan NPM paketlerinin kötü niyetli sürümleri, bakıcılarının hesabından ödün verilmesinin ardından Pazartesi günü NPM kayıt defterine yüklendi.

“Paketler, tarayıcıdaki kripto ve Web3 etkinliğini sessizce ele geçiren, cüzdan etkileşimlerini manipüle eden ve ödeme hedeflerini yeniden yazacak şekilde, bir web sitesinin istemcisinde yürütülecek bir kod parçası içerecek şekilde güncellendi.

8 Eylül’de 13:15 UTC civarında NPM’ye itilmeye başladılar ve birkaç saat sonra çekildiler. Ne yazık ki, diğer bakımcıların diğer paketleri de tehlikeye atılmış gibi görünüyor.

Bu tedarik zinciri nasıl uzlaştı?

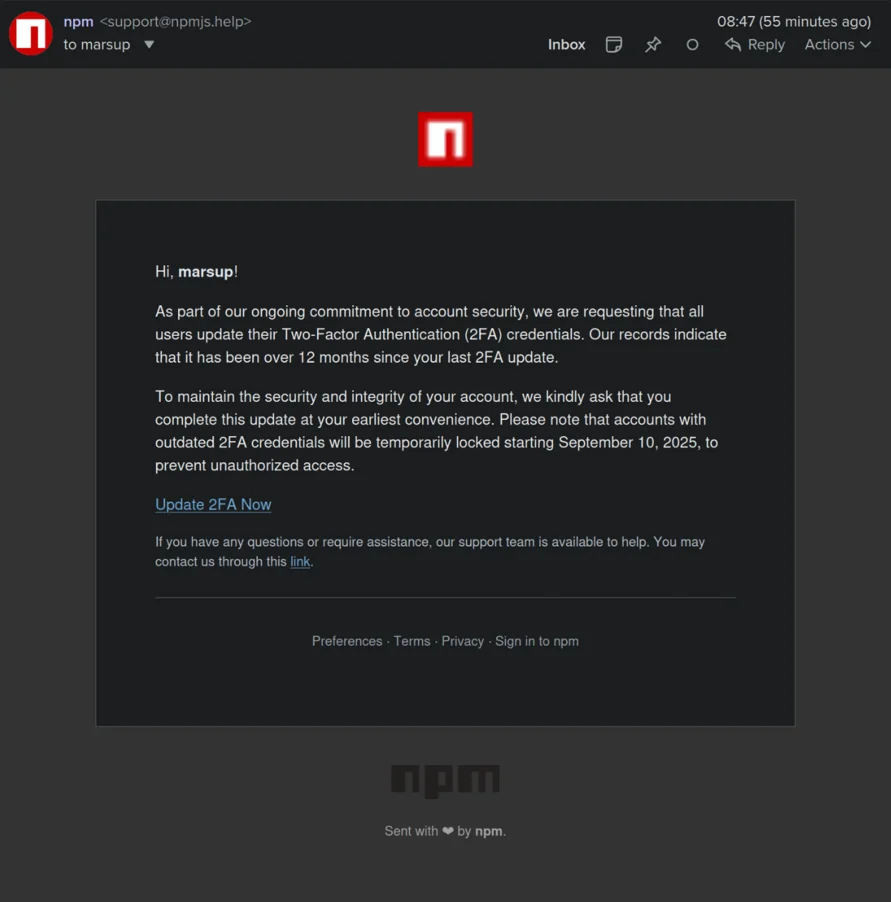

Paketlerin geliştiricisi olan Josh Junon (Hands: ~ Qix), kuşkusuz NPM kayıt defterini taklit eden bir kimlik avı e-postası için düştü ve ondan iki faktörlü kimlik doğrulama (2FA) kimlik bilgilerini güncellemesini istedi.

Kimlik Yardım E -postası (Kaynak: Nicolas Morel, ~ Marsup)

(Diğer geliştiriciler de aynı e -posta ile hedeflenmiştir. Sonatype’a göre, ayrı bir koruyucu tarafından yayınlanan dört ek paket de aynı tehdit oyuncusu tarafından kaçırılmış gibi görünüyor.)

“[The] E -posta destekten geldi [@] NPMJS [.] yardım. İlk bakışta meşru görünüyordu, ”diye açıkladı Junon.

“Mazeret yapmamak, sadece uzun bir hafta ve panik sabah geçirdim ve sadece yapılacaklar listemden bir şeyleri devirmeye çalışıyordu. Normalde (mobil olduğumdan beri) siteye gitmek yerine bağlantıyı tıklama hatasını yaptı.”

Kimlik avı sitesine indiğinde, NPM kayıt defteri giriş kimlik bilgilerini ve OTP’yi (bir kerelik şifre) istedi. “Bana işe yaramam için bana yeni bir TOTP anahtarı bile verdi. [Man-in-the-Middle]’D NPM falan, ”dedi.

Kimlik bilgileri ve bir kerelik şifre ile donanmış olan tehdit oyuncusu, Junon’un NPM hesabına giriş yaptı, ilişkili e-postayı değiştirdi (böylece oturum açmasını imkansız hale getirdi) ve kötü amaçlı paket sürümlerini pompalamaya devam etti:

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

Serpinti

Kötü niyetli yük, hem web trafiğini hem de cüzdan etkinliğini kesmek için kendini tarayıcıya enjekte eder; kripto işlemlerini algılar; ve ödeme destinasyonlarını tehdit oyuncusuna ait bir cüzdana işaret edecek şekilde değiştirir.

“Ne yapar [this malware] Tehlikeli, birden çok katmanda çalışmasıdır: web sitelerinde gösterilen içeriği değiştirmek, API çağrılarını tahrif etmek ve kullanıcıların uygulamalarının imzaladıklarına inandıkları şeyleri değiştirmek. Arayüz doğru görünse bile, temeldeki işlem arka planda yönlendirilebilir ”dedi.

Yazılım Tedarik Zinciri Güvenlik Şirketi ReversingLabs, GitHub’da Junon’u hedefleyen saldırganlarla ilişkili kötü amaçlı kodu içeren yüzlerce paket keşfettiğini söyledi. Bunlar birçok farklı geliştirici ile ilişkilidir.

Şirket, “Hack’lerin ve etkilenen paketlerin tam kapsamı henüz belirlenmemiş olsa da, güvenlik uzmanları etkilenen paketlerin büyük erişiminin çoğu geliştiriciye dokunacağını söylüyor” dedi.

Toplu olarak, Junon’un NPM paketleri – yani, JavaScript veya Node.js projeleri için yeniden kullanılabilir kod demetleri – NPM kayıt defterinde haftalık 2 milyardan fazla indirmeye sahiptir ve bunlar çok sayıda uygulamada uygulanır. Bununla birlikte, hangi uygulamaların tehlikeye atılan paketleri dahil ettiği şu anda bilinmemektedir.

Sonatype Field CTO Ilkka Turunen, “NPM paketleri tebeşir ve hata ayıklama ile ortaya çıktığımız şey, yazılım tedarik zincirinde maalesef yaygın bir örnek” dedi.

“Kötü niyetli yük kripto hırsızlığına odaklanmıştı, ancak bu devralma, şimdi kurulmuş olan klasik bir saldırıyı takip ediyor-popüler açık kaynak paketlerini ele geçirerek, rakipler sırlarını çalabilir, geri çekilen ve sızdırmazlar. Paket devralmalar, Lazarus gibi büyük bir proje gibi büyük bir proje olan gelişmiş koruma grupları için standart bir taktik.

Turunen, kuruluşları etkilenen paket versiyonları için SBOM’larını araştırmaya ve onlarla birlikte bulunan herhangi bir makineyi tehlikeye atılmış olarak ele almaya çağırdı.

“Açık kaynak depo yöneticileri (NPM, PIP, Docker gibi) çok çeşitli uygulamalar için güvenilir ve her yerde bulunmaları onları çekici bir hedef yapar. Neyse ki, bu durumda etkilenen paketler saatler içinde sabitlendi ve etkilenen bir paketin çekilmesi riski düşüktü,” dedi Nathan Webb, Acumen Cyber’de ana danışman.

“Bu saldırı, şirketlerin yazılım bağımlılıklarını neden denetlemeleri gerektiğinin iyi bir örneğini temsil ediyor ve şirketlerin kötü niyetli bağımlılıkları tespit etme konusunda yeteneklerini gözden geçirmeleri için bir hatırlatma görevi görüyor: NPM, yerleşik bir ‘npm-audit’ komutuna sahip, en azından bazı savunmasızlıkları otomatik olarak hesaplamak ve düzeltmek için kullanılabilecekleri gibi kullanılabilecekleri, nihai olarak kontrol etmeleri gerektiği gibi, bunların kontrol etmesi gerektiği gibi kullanılmaları gerektiğine dair bir komuta sahiptir. onların yapı boru hatları. ”

Güvenlik araştırmacısı Kevin Beaumonth’ın belirttiği gibi, saldırgan kripto hırsızlığı dışında bir şeye odaklanmış olsaydı, bu saldırının daha kötü sonuçları olabilirdi.

“Bunun yerine ters mermiler yapıp yapmadıklarını veya fidye yazılımı dağıtımına otomatik yanal hareket yapıp yapmadıklarını hayal edin. Buradaki şirketleri kurtaran şey, tehdit oyuncusu beceriksiz kripto çocuk, başka bir şey değildi” dedi.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!