Bilgisayar korsanları, Windows cihazlarını istiridye arka kapısı ile enfekte eden sahte Microsoft ekipleri yükleyicilerini tanıtmak için SEO zehirlenmesi ve arama motoru reklamları kullanılarak tespit edildi ve kurumsal ağlara ilk erişim sağlıyor.

Süpürge sopası ve temizlikçi olarak da bilinen istiridye kötü amaçlı yazılım, ilk olarak 2023’ün ortalarında ortaya çıkan ve o zamandan beri birden fazla kampanyaya bağlı bir arka kapıdır. Kötü amaçlı yazılım, saldırganlara enfekte cihazlara uzaktan erişim sağlar, komutlar yürütmelerine, ek yükleri dağıtmalarına ve dosyaları aktarmalarına olanak tanır.

İstiridye genellikle macun ve winscp gibi popüler BT araçlarını taklit eden kötü niyetli kampanyalarla yayılmaktadır. Rhysida gibi fidye yazılımı işlemleri de kurumsal ağları ihlal etmek için kötü amaçlı yazılımları kullanmıştır.

Sahte Microsoft Teams yükleyicisi kötü amaçlı yazılımları iter

Blackpoint Soc tarafından tespit edilen yeni bir kötü niyetli ve SEO zehirleme kampanyasında, tehdit aktörleri, ziyaretçilerin “ekipler indirme” için aradığında görünen sahte bir site tanıtıyor.

Kaynak: Blackpoint

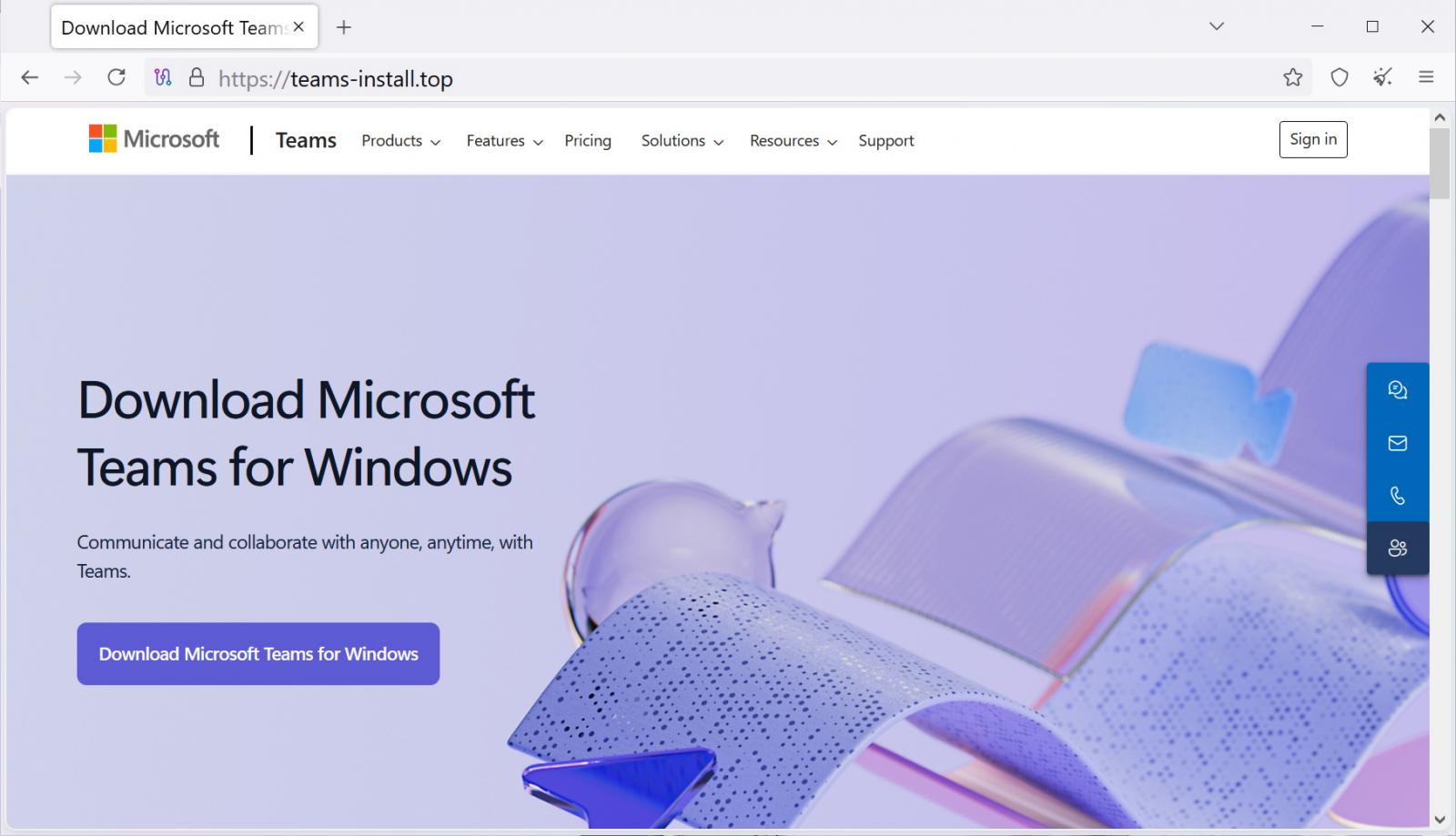

Reklamlar ve etki alanı Microsoft’un alan adını takmazken, Teams-Install’da bir web sitesine yol açarlar[.]Microsoft’un takımları indirme sitesini taklit eden üst. İndirme bağlantısını tıklamak, resmi Microsoft İndirme tarafından kullanılan aynı dosya adı olan “MSTEAMSSetup.exe” adlı bir dosyayı indirir.

Kaynak: Blackpoint

Kötü amaçlı msteamssetup.exe [VirusTotal] dosyaya meşruiyet eklemek için “4. State Oy” ve “NRM Network Risk Yönetimi A.Ş.” sertifikaları ile imzalanmıştır.

Ancak, yürütüldüğünde, sahte yükleyici captureservice.dll adında kötü niyetli bir DLL düşürdü [VirusTotal] %AppData %\ Roaming klasörüne.

Kalıcılık için, yükleyici, DLL’yi her 11 dakikada bir yürütmek için “CaptureService” adlı planlanmış bir görev oluşturur ve arka kapının yeniden başlatmalarda bile aktif kalmasını sağlar.

Bu etkinlik, istiridye iten önceki sahte Google Chrome ve Microsoft Teams yükleyicilerine benziyor ve SEO zehirlenmesinin ve kötü niyetlerin kurumsal ağları ihlal etmek için nasıl popüler bir taktik kaldığını vurguluyor.

Blackpoint, “Bu aktivite, emtia backrods’a güvenilir yazılım kisvesi altında teslim etmek için SEO zehirlenmesinin ve kötü niyetli reklamların sürekli kötüye kullanılmasını vurgulamaktadır.”

“Bu yılın başlarında gözlemlenen sahte macun kampanyaları gibi, tehdit aktörleri de ilk erişim elde etmek için arama sonuçlarına ve tanınmış markalara kullanıcı güvenini kullanıyor.”

BT yöneticileri, yüksek ayrıcalıklara sahip kimlik bilgilerine erişim elde etmek için popüler bir hedef olduğundan, yalnızca doğrulanmış alanlardan yazılım indirmeleri ve arama motoru reklamlarını tıklamaktan kaçınmaları önerilir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.