macOS için hırsızlar arasındaki rekabet kızışıyor, yeni bir kötü amaçlı reklam kampanyası Microsoft Teams için sahte bir reklam aracılığıyla Mac kullanıcılarını cezbediyor. Bu saldırı, benzer bir kod tabanı ve dağıtım teknikleri kullanan başka bir tehdit olan yeni Poseidon (OSX.RodStealer) projesinin hemen ardından geliyor.

İzlemelerimize göre, Microsoft Teams bir kez daha tehdit aktörlerinin teklif verdiği popüler bir anahtar kelime ve Atomic Stealer tarafından kullanıldığını ilk kez görüyoruz. Zoom, Webex veya Slack gibi iletişim araçları, onları kötü amaçlı yazılımlarla dolu sahte yükleyiciler olarak paketleyen suçlular tarafından tarihsel olarak arzulanmıştır.

Bu son kötü amaçlı reklam kampanyası en azından birkaç gündür devam ediyordu ve tespit edilmesini zorlaştıran gelişmiş filtreleme teknikleri kullanıyordu. Tam bir kötü amaçlı yazılım dağıtım zincirini yeniden üretebildiğimizde, reklamı hemen Google’a bildirdik.

Microsoft Teams için en iyi arama sonucu

Microsoft Teams için aynı kötü amaçlı reklamı güvenilir bir şekilde arayıp görebildik; bu reklamın muhtemelen tehlikeye atılmış bir Google reklam hesabı tarafından ödenmiş olması muhtemeldi. Birkaç gün boyunca, reklam doğrudan Microsoft’un web sitesine yönlendirildiği için herhangi bir kötü amaçlı davranış göremedik. Çok sayıda deneme ve ince ayardan sonra, sonunda tam bir saldırı zinciri gördük.

Gösterilmesine rağmen microsoft.com Reklamın görüntü URL’sindeki URL, Microsoft ile hiçbir ilgisi yoktur. Reklamveren Hong Kong’da bulunmaktadır ve yaklaşık bin alakasız reklam yayınlamaktadır.

Kötü amaçlı yönlendirme ve yük

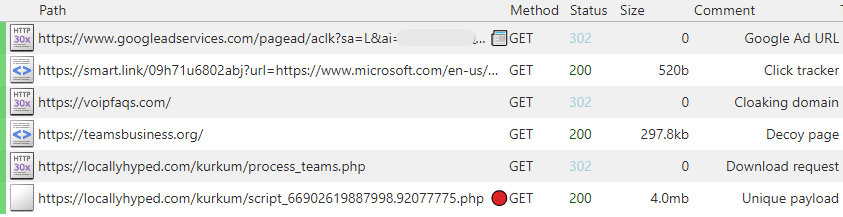

Reklamın gerçekten kötü amaçlı olduğunu bir ağ yakalaması kaydederek doğruladık (aşağıya bakın). Her tıklama önce profillenir (akıllı[.]bağlantı) yalnızca gerçek kişilerin (botlar, VPN’ler değil) ilerlemesini sağlamak için, ardından bir gizleme alanı (voipfaqs[.]com) ilk yönlendirmeyi kötü amaçlı iniş (aldatmaca) sayfasından ayırmak (takımlariş[.]kuruluş).

Mağdurlar, Teams’i indirmek için bir düğme gösteren bir aldatmaca sayfasına yönlendirilir. Farklı bir etki alanına (locallyhyped) bir istek yapılır[.]com) her ziyaretçi için benzersiz bir yük (dosya adı ve boyutu) oluşturulur.

İndirilen dosya bir kez Microsoft Ekipleri_v.(xx).dmg yüklendiğinde, kullanıcıların imzasız yükleyiciler için Apple’ın yerleşik koruma mekanizmasını aşmak amacıyla sağ tıklama yoluyla açmaları istenir.

Aşağıdaki videoda, bu kötü amaçlı uygulamayı yüklemek için gereken adımları gösteriyoruz ve parolanızı girmeniz ve dosya sistemine erişim izni vermeniz gerektiğini belirtiyoruz. Bu, yeni bir program yüklemek isteyen biri için alışılmadık bir durum olmayabilir, ancak Atomic Stealer’ın anahtarlık parolalarını ve önemli dosyaları ele geçirmek için tam olarak ihtiyaç duyduğu şeydir.

Veri hırsızlığının ardından, yalnızca bir ağ paketi toplama aracı aracılığıyla görülebilen veri sızdırma adımı gelir. Uzak bir web sunucusuna (147.45.43) tek bir POST isteği yapılır.[.]136) verilerin kodlanmasıyla.

Azaltma önlemleri

Siber suçlular dağıtım kampanyalarını artırdıkça, uygulamaları arama motorları aracılığıyla indirmek daha tehlikeli hale geliyor. Kullanıcılar kötü amaçlı reklamcılık (sponsorlu sonuçlar) ve SEO zehirlenmesi (tehlikeye atılmış web siteleri) arasında gezinmek zorunda kalıyor.

Bu tür riskleri azaltmak için reklamları ve kötü amaçlı web sitelerini engelleyebilen tarayıcı koruma araçları kullanmanızı öneririz. Çoğu zaman, tehdit aktörleri kötü amaçlı bir yükleyiciyi indirmeden önce bile durdurulabilen reklamlardan veya tehlikeye atılmış ağlardan gelen yönlendirmelere güvenir.

Malwarebytes for Mac bu tehdidi OSX.AtomStealer olarak tespit ediyor:

Uzlaşma Göstergeleri

Gizleme alanı

voipfaqs[.]com

Sahte site

teamsbusiness[.]org

İndirme URL’si

locallyhyped[.]com/kurkum/script_66902619887998[.]92077775[.]php

Atomic Stealer yükü

7120703c25575607c396391964814c0bd10811db47957750e11b97b9f3c36b5d

Atom Hırsızı C2

147.45.43[.]136