Tehdit aktörleri, kurbanların bilgisayarlarına kötü amaçlı yazılım yükleyen sahte Microsoft eklentilerini hem benimkine hem de kripto para birimine dağıtmak için SourceForge’u kötüye kullanıyor.

SourceForge.net, sürüm kontrolünü, hata izlemeyi ve özel forumları/wikileri destekleyen ve açık kaynaklı proje toplulukları arasında çok popüler hale getiren meşru bir yazılım barındırma ve dağıtım platformudur.

Açık proje gönderme modeli kötüye kullanım için bol miktarda marj verse de, aslında onun aracılığıyla dağıtıldığını görmek nadir bir durumdur.

Kaspersky’nin tespit ettiği yeni kampanya, çoğu Rusya’da olan 4.604’den fazla sistemi etkiledi.

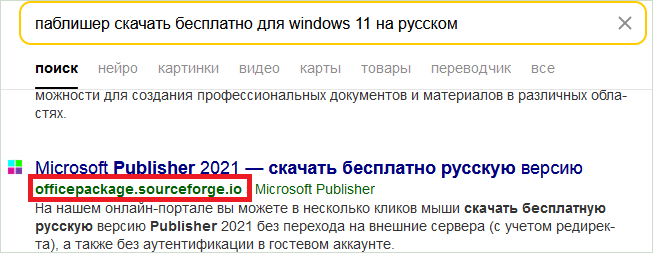

Kötü amaçlı proje artık SourceForge’da mevcut olmasa da, Kaspersky projenin arama motorları tarafından endekslendiğini ve “ofis eklentileri” veya benzeri arayan kullanıcılardan trafik getirdiğini söyledi.

Kaynak: Kaspersky

Sahte ofis eklentileri

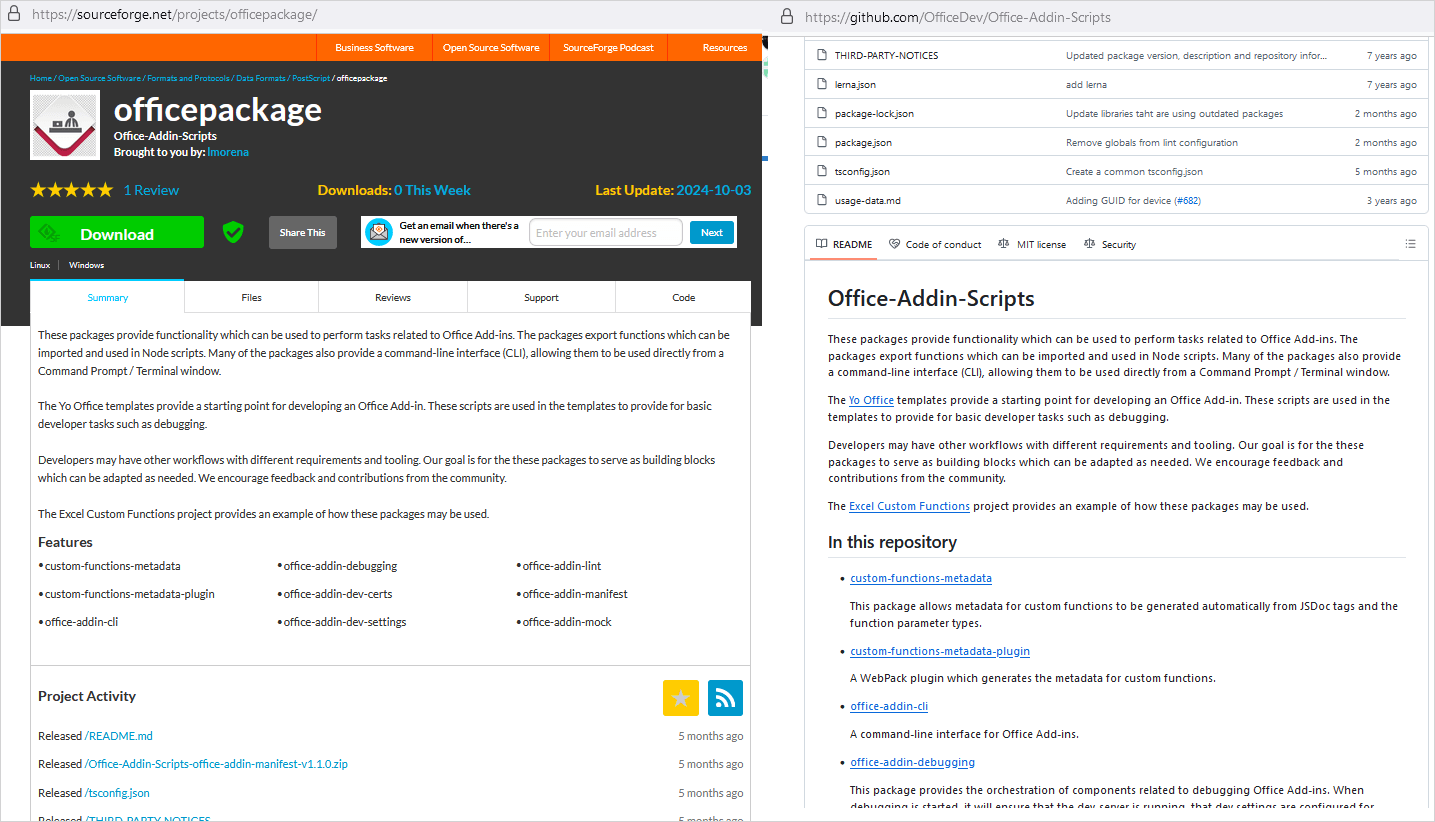

“OfficePackage” projesi, açıklaması ve dosyaları GitHub’da bulunan meşru Microsoft Project ‘Office-Addin-Scripts’in bir kopyası ile kendisini ofis eklentisi geliştirme araçlarının bir koleksiyonu olarak sunar.

Kaynak: Kaspersky

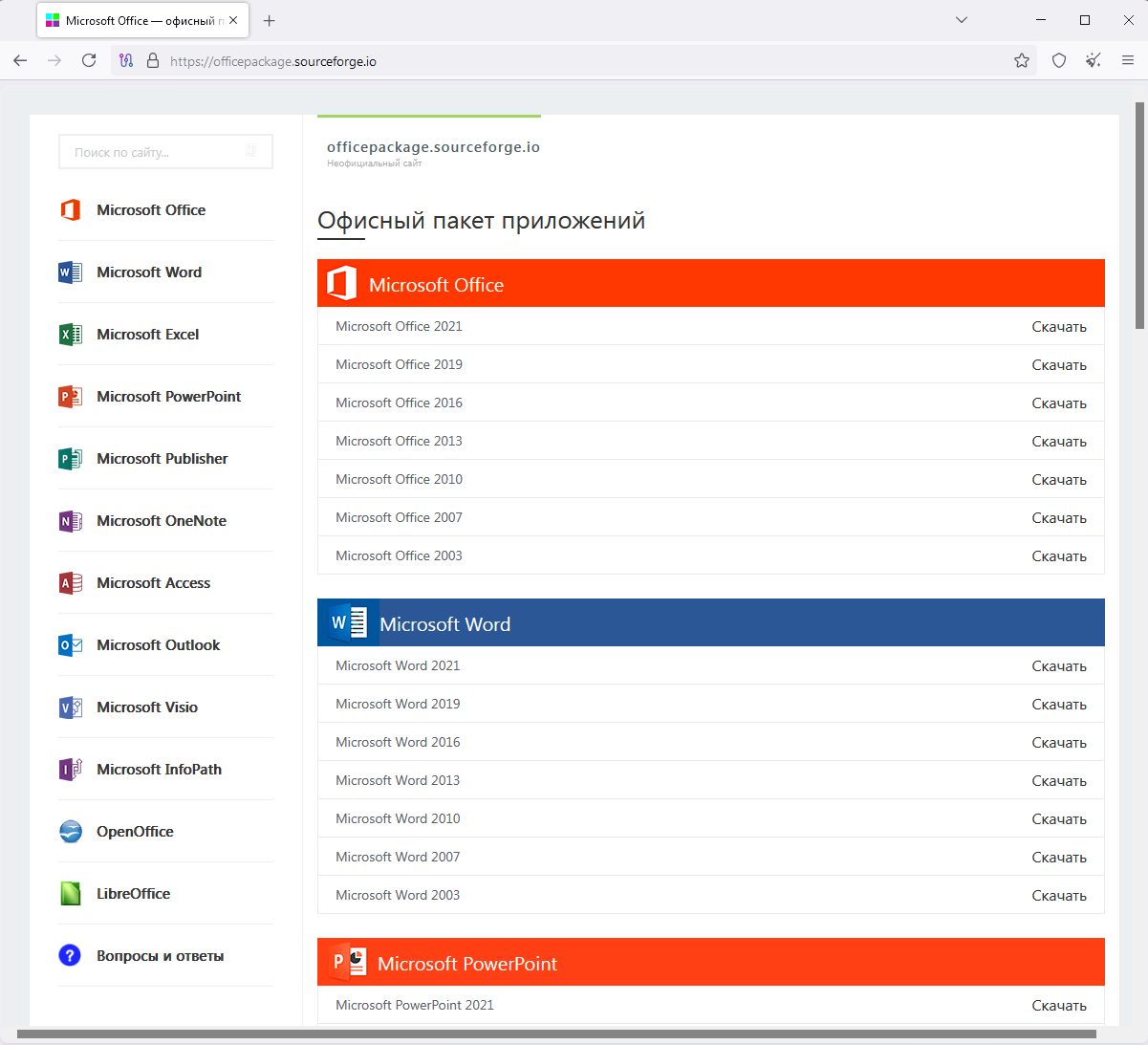

Ancak, kullanıcılar Google aramasında (ve diğer motorlarda) ofis eklentileri aradıklarında, SourceForge’un proje sahiplerine verdiği ayrı bir web barındırma özelliği tarafından desteklenen “OfficePackage.sourceForge.io” na işaret eden sonuçlar elde ederler.

Bu sayfa, “ofis eklentileri” ve “indirme” düğmelerini gösteren yasal bir geliştirici araç sayfasını taklit eder. Herhangi bir tıklanırsa, kurban şifre korumalı bir arşiv (secesser.zip) ve şifreli bir metin dosyası içeren bir zip alır.

Kaynak: BleepingComputer

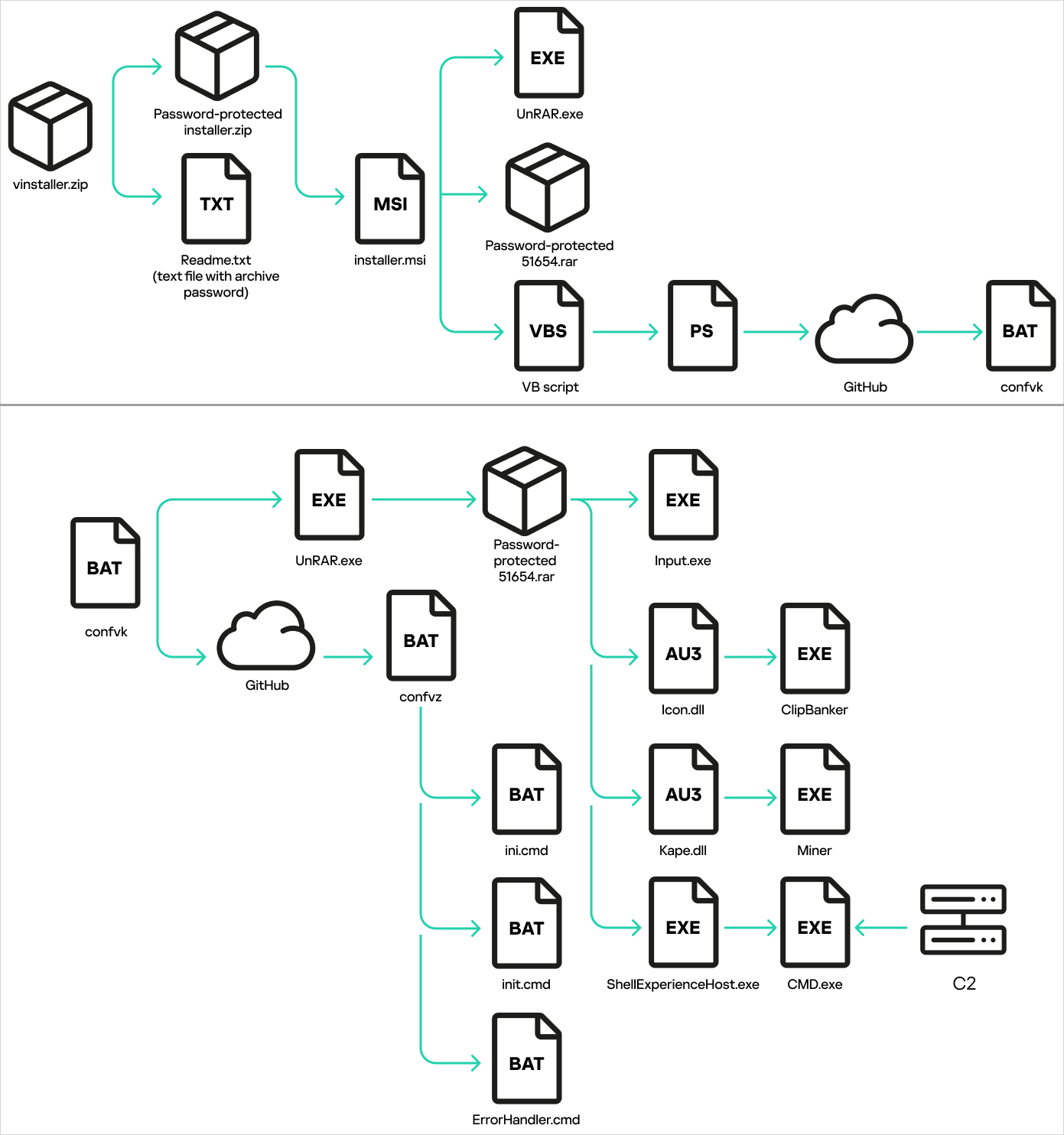

Arşiv, AV taramalarından kaçmak için 700MB boyutuna şişirilmiş bir MSI dosyası (Installer.msi) içerir. Çalışmak ‘unrar.exe’ ve ‘51654.rar’ bırakır ve GitHub’dan bir toplu komut dosyası (confvk.bat) getiren görsel bir temel komut dosyası yürütür.

Komut dosyası, simüle edilmiş bir ortamda çalışıp çalışmadığını ve hangi antivirüs ürünlerinin etkin olduğunu belirlemek için kontroller gerçekleştirir ve ardından başka bir toplu komut dosyası (confvz.bat) indirir ve RAR arşivini açar.

Confvz.bat betiği, kayıt defteri değişiklikleri ve Windows hizmetlerinin eklenmesi yoluyla kalıcılık oluşturur.

RAR dosyası bir Otomatik Tercüman (Input.exe), NetCAT Ters Kabuk Aracı (ShellexPerienceHost.exe) ve iki yük (icon.dll ve kape.dll) içerir.

Kaynak: Kaspersky

DLL dosyaları bir kripto para madenci ve bir kesme makinesidir. Birincisi, makinenin saldırganın hesabı için kripto para birimini çıkarmak için hesaplama gücünü ele geçirir ve ikincisi, kopyalanan kripto para birimi adresleri için panoyu izler ve bunları saldırgan kontrollü olanlarla değiştirir.

Saldırgan ayrıca Telegram API çağrıları aracılığıyla enfekte sistemin bilgilerini alır ve uzlaşmış makineye ek yükler sunmak için aynı kanalı kullanabilir.

Bu kampanya, yanlış meşruiyet kazanmak ve korumaları atlamak için herhangi bir meşru platformdan yararlanan tehdit aktörlerinin bir başka örneğidir.

Kullanıcıların yalnızca yazılımları doğrulayabilecekleri, resmi proje kanallarını (bu durumda GitHub) tercih edebilecekleri güvenilir yayıncılardan indirmeleri ve indirilen tüm dosyaları yürütmeden önce güncel bir AV aracıyla taramaları önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.