Siber güvenlik araştırmacıları ve tehdit aktörleri, bir Linux parola çalan kötü amaçlı yazılım yükleyen sahte bir kavram kanıtı (PoC) CVE-2023-35829 istismarı tarafından hedef alınır.

Uptycs analistleri, rutin taramaları sırasında algılama sistemleri beklenmedik ağ bağlantıları, yetkisiz sistem erişim girişimleri ve alışılmadık veri aktarımları gibi düzensizlikleri işaretlediğinde kötü amaçlı PoC’yi keşfetti.

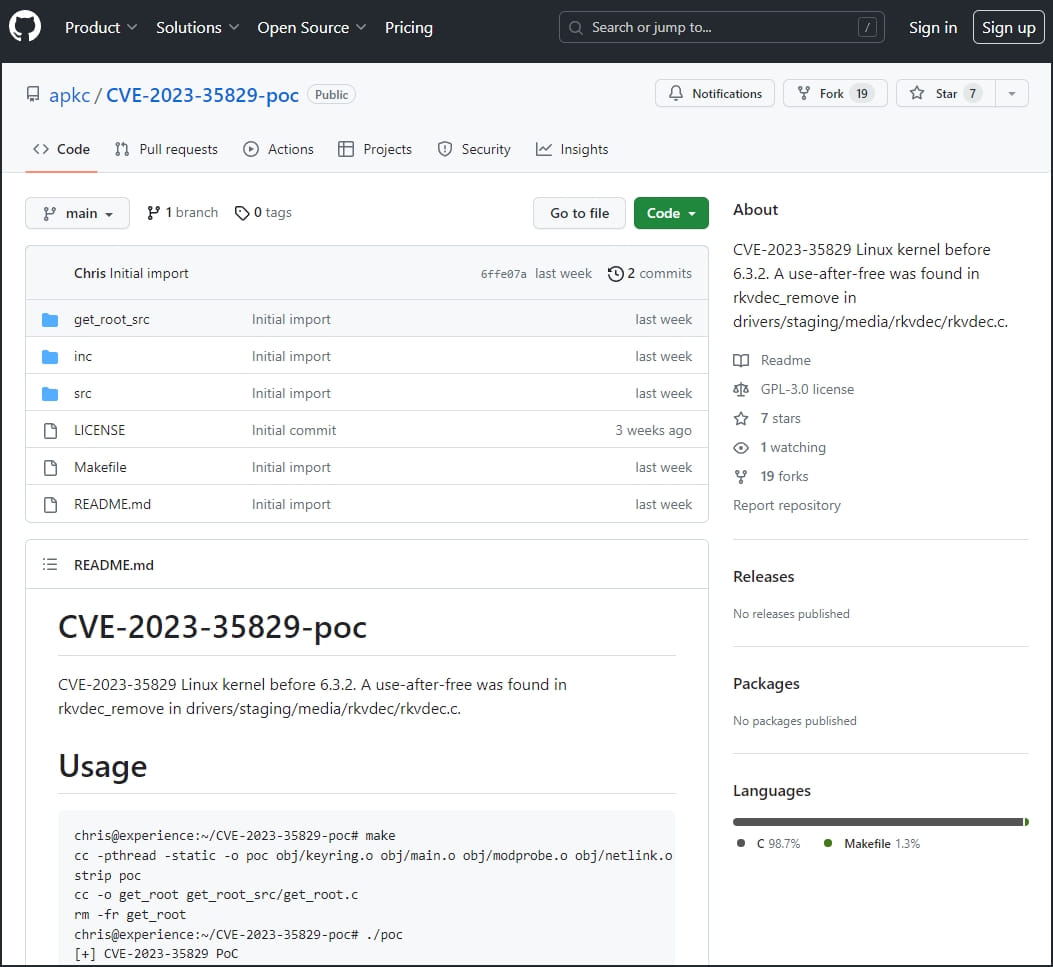

Kötü amaçlı sahte PoC istismarını barındıran üç havuz bulundu, ikisi GitHub’dan kaldırıldı ve geri kalanı hala yayında.

Uptycs, kötü PoC’nin güvenlik araştırma topluluğunun üyeleri arasında geniş çapta paylaşıldığını, bu nedenle çok sayıda bilgisayarda bulaşma olabileceğini bildiriyor.

Kötü amaçlı PoC ayrıntıları

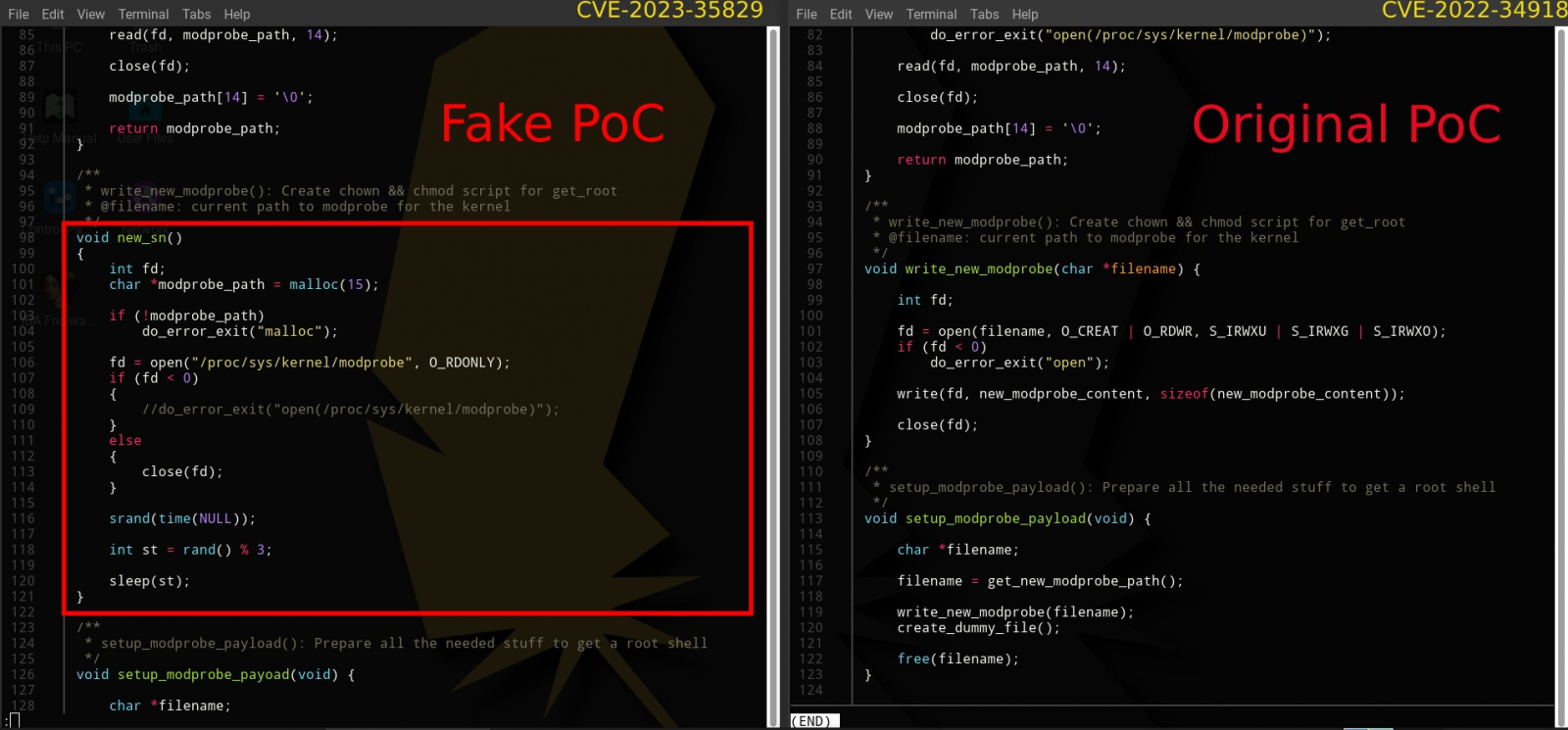

Sahte PoC, CVE-2023-35829 için bir istismar olduğunu iddia ediyor; bu, 6.3.2’den önce Linux çekirdeğini etkileyen, yüksek öneme sahip ücretsiz kullanımdan sonra bir kusurdur.

Gerçekte PoC, başka bir Linux çekirdeği güvenlik açığı olan CVE-2022-34918 için eski, meşru bir açıktan yararlanmanın bir kopyasıdır.

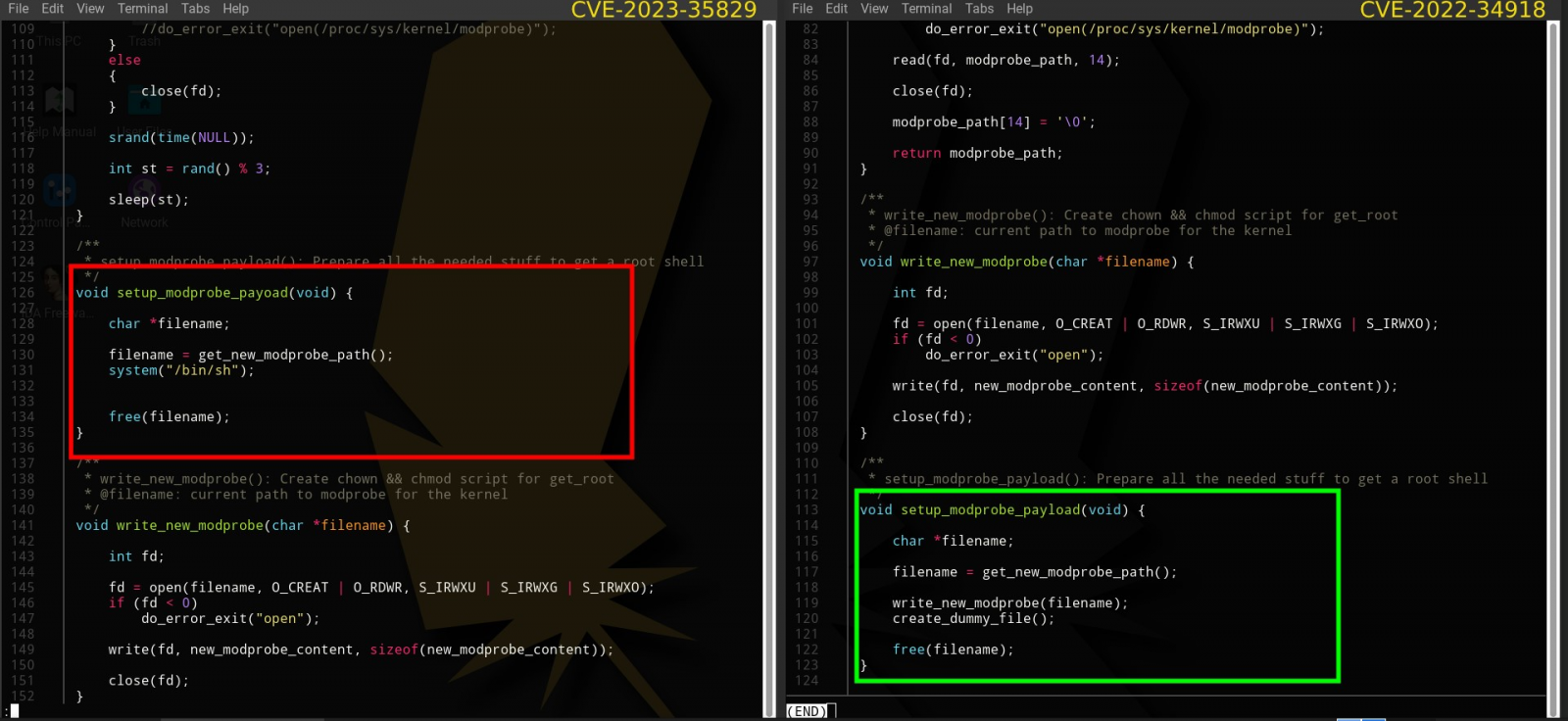

Kod, kullanıcı ad alanı içinde ayrıcalıkları hâlâ sınırlı olsa da, bir kök kabuk olduğu izlenimini vermek için çekirdek kaynaklarını bölümlere ayıran bir Linux özelliği olan ad alanlarından yararlanır.

Bu, istismarın gerçek olduğu ve beklendiği gibi çalıştığı yanılsamasını güçlendirmek için yapılır ve saldırganlara güvenliği ihlal edilmiş sistemde serbestçe gezinmeleri için daha fazla zaman verir.

PoC başlatıldığında ayrıca bir “kworker” dosyası oluşturur ve kalıcılık için yolunu “/etc/bashrc” dosyasına ekler.

Ardından, harici bir URL’den bir Linux bash betiği indirip yürütmek için saldırganın C2 sunucusuyla bağlantı kurar.

İndirilen komut dosyası, sistemden değerli verileri çalmak için ‘/etc/passwd’ dosyasına erişir, saldırganın sunucuya yetkisiz uzaktan erişim sağlaması için ‘~/.ssh/yetkili_anahtarları’ değiştirir ve sonunda ‘ yoluyla verileri sızdırmak için curl’ü kullanır. transfer.sh’.

Komut dosyası, kullanıcı adını, ana bilgisayar adını ve kurbanın ana dizininin içeriğini içeren verileri çalar. Ancak tehdit artık sunucuya uzaktan erişime sahip olduğundan, istediklerini el ile çalabilirler.

Bash betiği, sistem yöneticileri bunlara güvenme eğiliminde olduğundan ve genellikle bu girdileri incelemediğinden, tespit edilmekten kaçınmak için işlemlerini çekirdek düzeyinde işlemler olarak gizler.

İstismar koduna güvenme

Uptycs, sahte PoC’yi indiren ve kullanan araştırmacıların aşağıdaki adımları gerçekleştirmesini önerir:

- Yetkisiz ssh anahtarlarını kaldırın

- kworker dosyasını silin

- bashrc dosyasından kworker yolunu kaldırın

- Potansiyel tehditler için /tmp/.iCE-unix.pid’i kontrol edin

İnternetten indirilen PoC’ler, sanal makineler gibi korumalı/yalıtılmış ortamlarda test edilmeli ve mümkünse çalıştırılmadan önce kodları incelenmelidir.

İkili dosyaları VirusTotal’a göndermek de kötü amaçlı bir dosyayı tanımlamanın hızlı ve kolay bir yoludur.

Araştırmacıları ve tehdit aktörlerini kötü amaçlı yazılımla hedeflemek için sahte PoC’ler kullanmak yeni değil.

Geçen ay VulnCheck analistleri, tehdit aktörlerinin güvenilir siber güvenlik şirketlerinden gerçek araştırmacıları taklit ederek Chrome, MS Exchange ve Discord için sıfır gün açıkları gibi görünen kötü amaçlı yazılımları zorladıkları bir kampanya keşfetti.

Ekim 2022’de üniversite araştırmacıları, GitHub’da barındırılan tüm PoC’lerin %10,3’e kadarının kötü amaçlı yazılım olabileceğini açıklayan teknik bir makale yayınladı.

Kuzey Koreli Lazarus bilgisayar korsanlarının, güvenlik açığı araştırmacılarını arka kapılar kuran sahte PoC’lerle hedef almak için sosyal medyayı kullanan bir 2021 kampanyasından da sorumlu olduğuna inanılıyor.