Devam eden bir kimlik avı kampanyası, şirketlerin saldırıya uğradığını iddia eden sahte e-postalarla LastPass ve Bitwarden kullanıcılarını hedef alıyor ve onları şifre yöneticisinin sözde daha güvenli bir masaüstü sürümünü indirmeye teşvik ediyor.

Mesajlar, alıcıları, BleepingComputer’ın BT operasyonlarını kolaylaştırmak için yönetilen hizmet sağlayıcılar (MSP) tarafından kullanılan bir uzaktan izleme ve yönetim (RMM) aracı olan Syncro’yu yüklediğini keşfettiği bir ikili dosyayı indirmeye yönlendiriyor.

Tehdit aktörleri, ScreenConnect uzaktan destek ve erişim yazılımını dağıtmak için Syncro MSP programını kullanıyor.

‘Savunmasız’ eski .EXE yüklemeleri

LastPass, bu hafta yayınladığı tehdit uyarısında şirketin herhangi bir siber güvenlik olayına maruz kalmadığını ve mesajların bir tehdit aktörünün sosyal mühendislik çalışması olduğunu açıkça belirtiyor.

LastPass, “Açık olmak gerekirse, LastPass saldırıya uğramadı ve bu, kötü niyetli bir aktörün dikkat çekme ve alıcının zihninde aciliyet yaratma girişimidir; bu, sosyal mühendislik ve kimlik avı e-postaları için yaygın bir taktiktir” diyor.

Şirkete göre kampanya, muhtemelen Columbus Günü tatili hafta sonu boyunca azalan personel sayısından ve gecikme tespitinden yararlanmak için hafta sonu başladı.

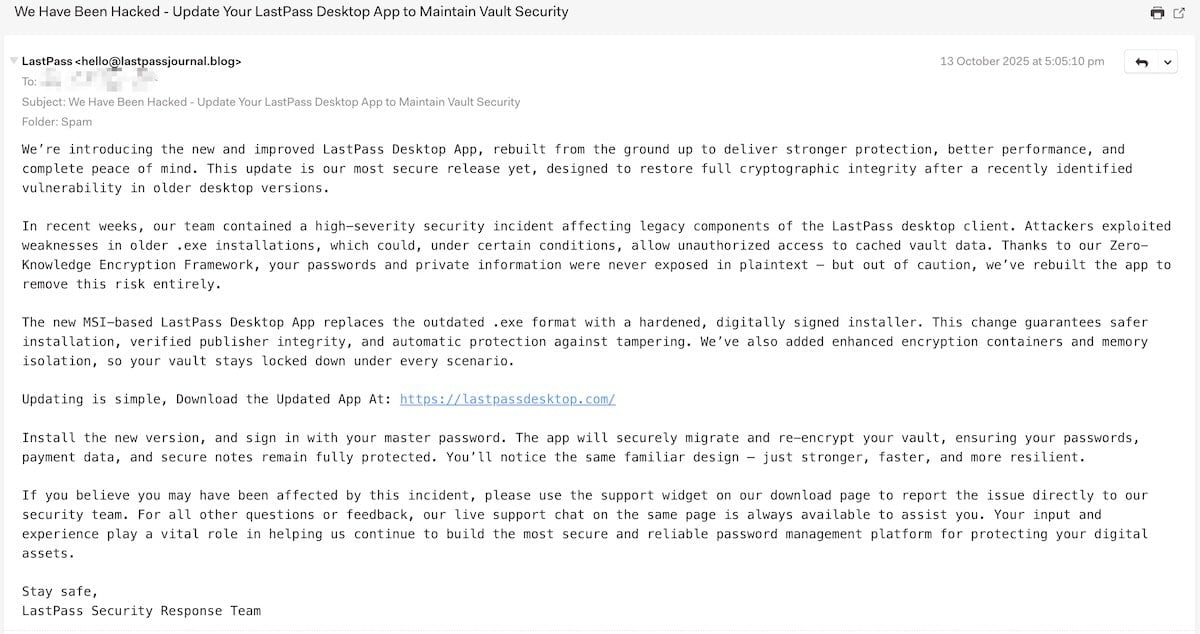

Kimlik avı e-postaları iyi hazırlanmış ve alıcıları, LastPass’ın, kasa bilgilerine erişime izin veren zayıf yönleri olan “modası geçmiş .exe biçimi”nin yerine MSI’nın yerine geçmek üzere geliştirdiği daha güvenli bir masaüstü uygulamasını yüklemeye teşvik ediyor.

Tehdit aktörünün sahte güvenlik uyarısında “Saldırganlar, belirli koşullar altında önbelleğe alınmış kasa verilerine yetkisiz erişime izin verebilecek eski .exe kurulumlarındaki zayıflıklardan yararlandı” deniyor.

Kaynak: BleepingComputer

LastPass, sahte mesajların ‘merhaba@lastpasspulse[.]blog‘ ama BleepingComputer aynı zamanda ‘ adresinden gönderilen e-postaları da gördümerhaba @lastpasjournal[.]blog‘.

Bitwarden kullanıcıları da hedeflendi

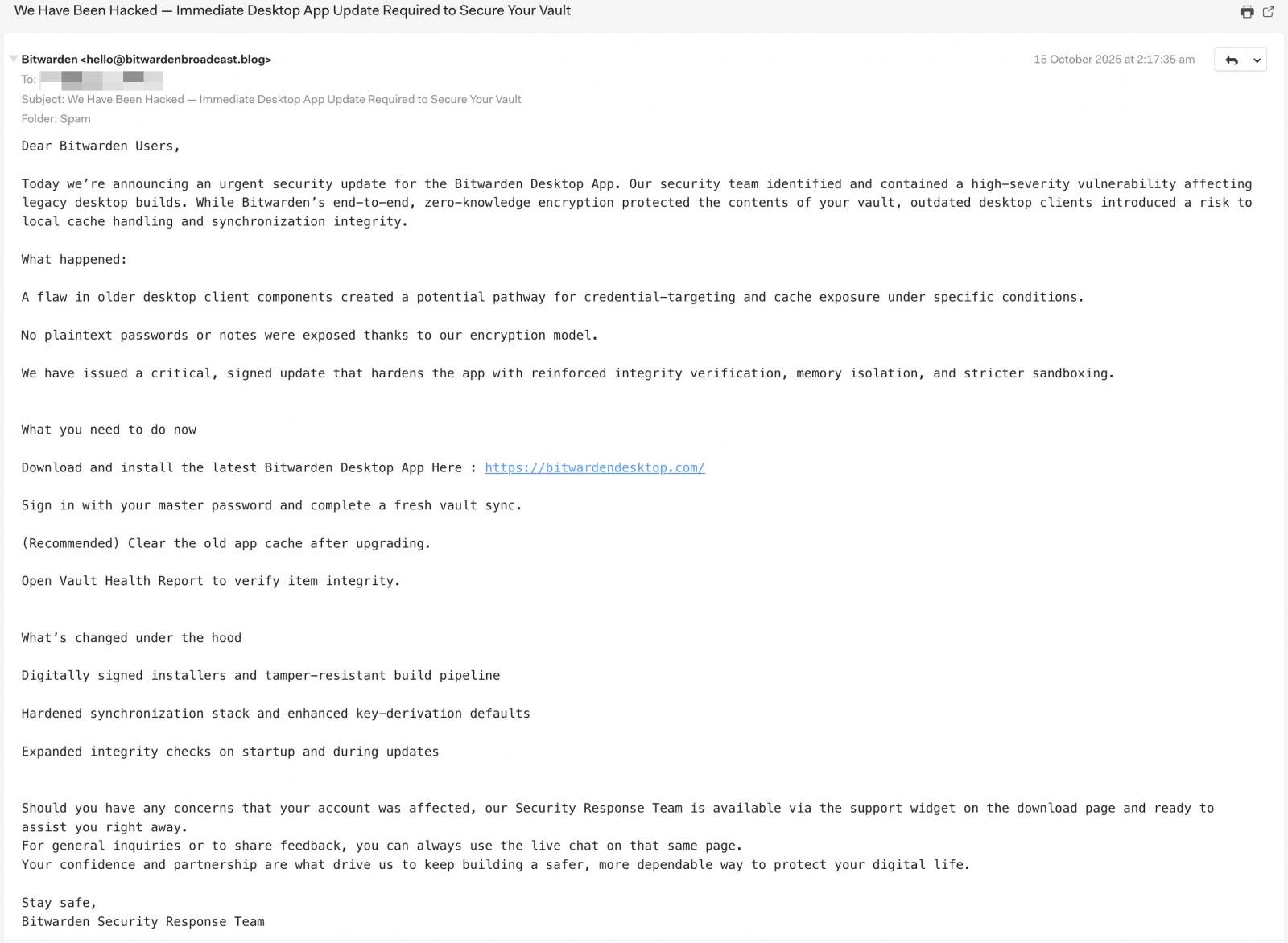

Kimlik avı e-postaları aynı zamanda Bitwarden’ın kimliğine bürünüyor ve aynı yazı stilini paylaşıyor ve bir aciliyet duygusu yaratmak ve alıcıları geliştirilmiş bir masaüstü uygulamasına yönelik indirme bağlantısını takip etmeye ikna etmek amacıyla cezbediyor.

Dün BleepingComputer’a bir bildirim geldi.[email protected]‘ kullanıcıların yüklemesi gereken güvenli bir istemci uygulamasının piyasaya sürülmesine neden olan benzer bir güvenlik olayını anlatıyor.

Kaynak: BleepingComputer

Bu yazının yazıldığı sırada Cloudflare, sahte e-postaların içerdiği açılış sayfalarına erişimi engelliyor ve bunları kimlik avı girişimleri olarak işaretliyor.

Uzaktan erişim için yasal araçlar

BleepingComputer, LastPass ve Bitwarden kullanıcılarını hedef alan kimlik avı e-postalarında dağıtılan ikili örnekleri aldı ve bunların işlevsel olarak aynı olduğunu buldu.

Kötü amaçlı yazılım, kullanıcının yeni araçtan habersiz kalmasını sağlamak amacıyla Syncro MSP platform aracısını sistem tepsisi simgesini gizleyen parametrelerle yükler.

Gözlemlerimize göre Syncro’nun tek amacı, ScreenConnect destek aracını, tehdit aktörünün uç noktaya uzaktan erişmesini sağlayan bir “kendini getir” yükleyicisi olarak dağıtmak gibi görünüyor.

Syncro aracısının çok az seçenekle yapılandırılmış olması, tehdit aktörünün yalnızca ihtiyaç duyduğu işlevsellikle sınırlı olduğunu gösteriyor.

Yapılandırma dosyaları, aracının her 90 saniyede bir sunucuya giriş yaptığını gösterir. Yerleşik uzaktan erişimi etkinleştirmemiştir ve Syncro platformuyla birlikte gelen Splashtop uzaktan destek yardımcı programlarını veya entegrasyonun mevcut olduğu TeamViewer’ı dağıtmaz.

Ayrıca, çıkarılan yapılandırma, tehlikeye atılan uç noktada güvenlik çözümlerini dağıtmaya yönelik politikalar içermiyordu ve Emsisoft, Webroot ve Bitdefender aracılarını devre dışı bıraktı.

ScreenConnect bir cihaza yüklendikten sonra, tehdit aktörleri hedefin bilgisayarına uzaktan bağlanarak daha fazla kötü amaçlı yazılım yükü dağıtabilir, verileri çalabilir ve kaydedilen kimlik bilgileri aracılığıyla potansiyel olarak kullanıcıların şifre kasalarına erişebilir.

1Password hesapları için kimlik avı

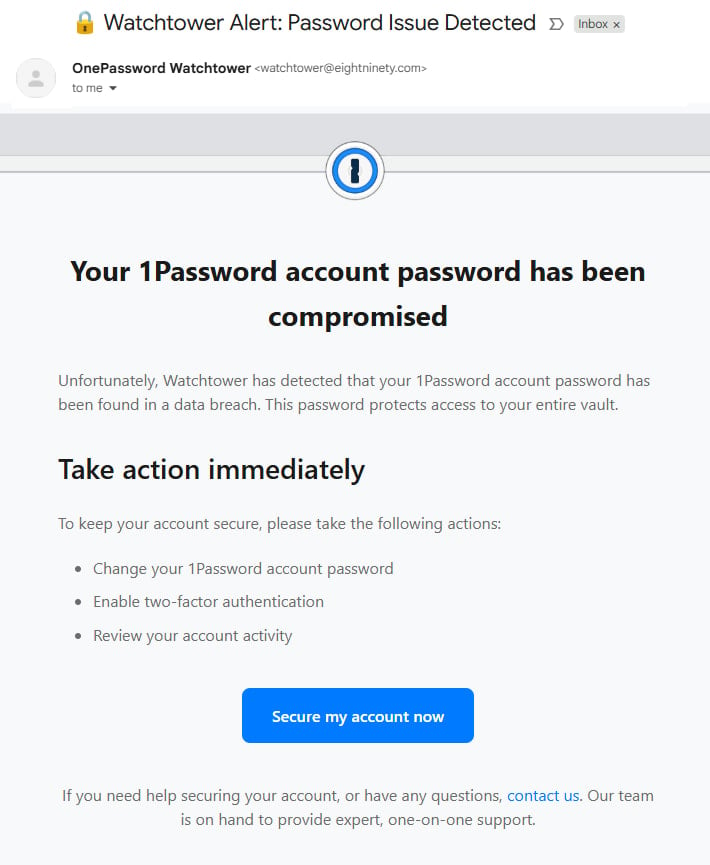

Geçen hafta başka bir kampanya, 1Password kullanıcılarını, hesaplarının ele geçirildiğine dair yanlış uyarıda bulunan e-postalarla hedef aldı. Mesajdaki ifadelerden ve açılış URL’sinden gönderenin adresine (watchtower@eightninety) kadar bu etkinliğe ilişkin göstergeler[.]com) farklıydı.

Kaynak: Malwarebytes

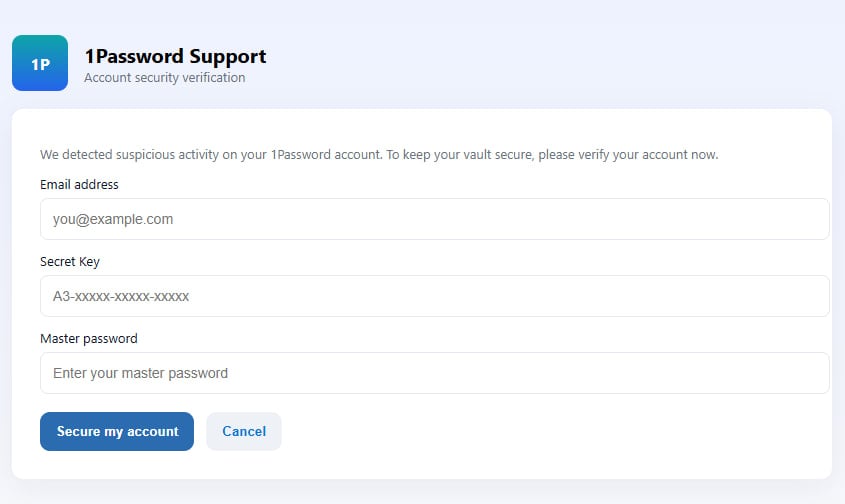

Siber güvenlik şirketi Malwarebytes’teki araştırmacılar, yerleşik bir düğmeye tıklayan kullanıcıların bir kimlik avı sayfasına yönlendirildiğini söylüyor (tek geçişli kelime[.]iletişim) bir Mandrillapp yönlendirmesi aracılığıyla.

1Password’u hedef alan saldırılar ilk olarak 25 Eylül’de Brett Christensen (Hoax-Slayer) tarafından rapor edildi.

Kaynak: Malwarebytes

Şifre yönetimi araçlarının kullanıcıları bu tür uyarıları göz ardı etmeli ve incelenmeyi bekleyen güvenlik uyarılarını kontrol etmek için her zaman sağlayıcının resmi web sitesinde oturum açmalıdır.

E-postalarda iddia edilenler gibi önemli güvenlik olayları da şirketlerin blogları ve basın bültenleri aracılığıyla geniş çapta duyurulmaktadır, dolayısıyla resmi kanalları tekrar kontrol etmek her zaman iyi bir uygulamadır.

Ayrıca şirketlerin hiçbir zaman kasalarınızın ana şifresini istemeyeceğini de hatırlamakta fayda var.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın