Kuzey Koreli bilgisayar korsanları, hassas verileri çalmak ve fidye almak için sahtekar BT çalışanlarını kullanarak Batılı şirketlere sızıyor. Bu aldatıcı taktikleri nasıl tanımlayacağınızı ve kuruluşunuzu bu büyüyen tehdide karşı nasıl koruyacağınızı öğrenin. Secureworks, Kuzey Koreli tehdit grubu NICKEL TAPESTRY tarafından kullanılan en son stratejileri ortaya koyuyor.

Siber güvenlik firması Secureworks’ün yakın tarihli bir raporu, Kuzey Koreli bilgisayar korsanlarının kullandığı rahatsız edici ancak pek de yeni olmayan bir taktiği ortaya çıkardı. Meşru BT çalışanları gibi görünerek, hassas verileri çalarak ve ardından bunların iadesi için fidye talep ederek Batılı şirketlere sızıyorlar.

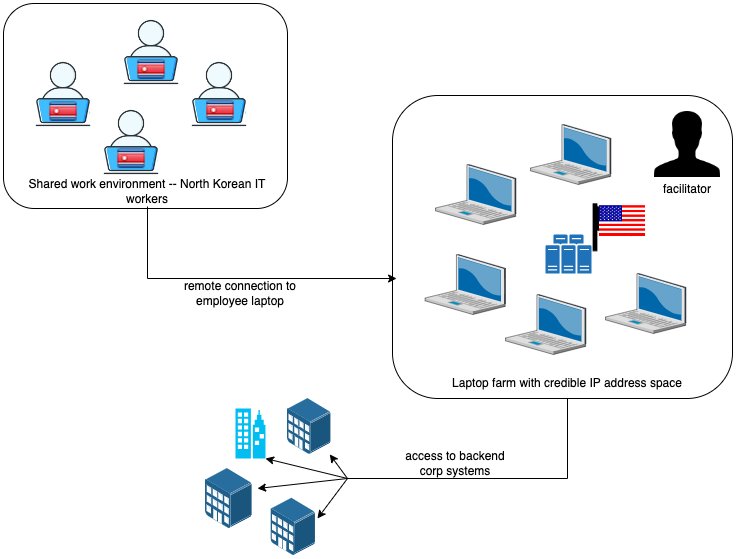

Bu planın arkasındaki beyin, Nickel Tapestry olarak bilinen Kuzey Koreli bir bilgisayar korsanlığı grubudur. Grup, ABD, İngiltere ve Avustralya’daki şirketlerin İK departmanlarını kandırmak için çalıntı veya sahte kimlikler kullanarak “dizüstü bilgisayar çiftlikleri” üzerinden faaliyet gösteriyor. Çoğunlukla geliştirici pozisyonlarına başvurarak kimliklerini/konumlarını atlatmak ve gizlemek için çeşitli taktikler kullanırlar.

Örneğin, kurumsal dizüstü bilgisayarlar için teslimat adreslerinde değişiklik talep ediyorlar, genellikle onları dizüstü bilgisayar çiftliklerine yönlendiriyorlar ve bazen kişisel dizüstü bilgisayarları ve sanal masaüstü altyapısı (VDI) kurulumlarını kullanmayı tercih ettiklerini belirtiyorlar; bu, daha önce FBI tarafından uyarılmış bir taktikti. Bu, iz bırakmadan şirket ağlarına uzaktan erişmelerine olanak tanır.

Ayrıca, banka hesap bilgilerinde sık sık değişiklik yapmak veya geleneksel bankacılık sistemlerini atlatmak için dijital ödeme hizmetlerini kullanmak gibi “şüpheli mali davranışlar” da sıklıkla sergiliyorlar.

Ayrıca grup, gerçek IP adreslerini maskelemek için yerleşik proxy adreslerini ve VPN’leri kullanıyor. Ayrıca video görüşmeleri sırasında görüntülü aramaları simüle etmek için “Splitcam” yazılımını kullanıyorlar ve kendilerinin sahte yapay zeka klonları oluşturarak web kameralarını etkinleştirme ihtiyacını ortadan kaldırıyorlar.

Bir vakada, sahte bir çalışan bir şirketin ağına erişim sağladı, hassas verileri sızdırdı ve düşük performans nedeniyle işten atıldıktan sonra bunun iadesi için altı haneli bir fidye talep etti. Bu gasp unsuru, bu saldırıların yol açabileceği potansiyel mali zararı önemli ölçüde artırmaktadır.

“Fidye taleplerinin ortaya çıkması, önceki NİKEL TAPESTRY planlarından dikkate değer bir ayrılığa işaret ediyor. Ancak gasptan önce gözlemlenen faaliyet, Kuzey Koreli işçileri kapsayan daha önceki planlarla örtüşüyor” diye yazdı Secureworks’ün Karşı Tehdit Birimi araştırma ekibi raporda.

Belki de en rahatsız edici olanı bu sahte işçiler arasındaki işbirliğinin kanıtıdır. Birbirlerine sahte referanslar verebilir, birbirlerinin adına iş görevlerini yerine getirebilir ve hatta farklı kişiler gibi görünerek e-posta yoluyla iletişim kurabilirler. Bir örnekte araştırmacılar, tek bir kişinin dolandırıcılığı ilerletmek için birden fazla kişiliği benimsemiş olabileceğine inanıyor.

Uyarıldınız!

Bu BT çalışanı dolandırıcılığı yeni değil. Benzer taktikler 2018’den bu yana gözlemleniyor; dolandırıcı işçiler Fortune 100 şirketlerinde pozisyon alıyor ve çalınan fikri mülkiyetleri, kitle imha silahları da dahil olmak üzere silah programlarını potansiyel olarak finanse etmek için Kuzey Kore’ye aktarıyor.

Mayıs 2022’de ABD hükümeti, kuruluşları Kuzey Kore (Kore Demokratik Halk Cumhuriyeti) vatandaşı olmadıklarını iddia eden serbest BT çalışanları kılığında Kuzey Koreli bilgisayar korsanlarına karşı dikkatli olmaları konusunda uyardı.

Temmuz 2024’te Kuzey Koreli bilgisayar korsanları, bu kez ABD merkezli önde gelen siber güvenlik şirketi KnowBe4’ü hedef alarak başka bir sahte işe alma planı denedi. Bu durumda, bir bilgisayar korsanı kendini BT çalışanı olarak tanıtarak şirkette iş bulmayı başardı. Saldırının bir sonraki adımı, KnowBe4’ün sistemlerini tehlikeye atmak amacıyla şirket tarafından verilen bir MacBook’a kötü amaçlı yazılım yüklemekti.

Koruma Önlemleri

Şirketler kendilerini gelişen bu tehditten nasıl koruyabilirler? Secureworks kapsamlı geçmiş kontrolleri ve aday kimliklerinin doğrulanmasını önerir. Araştırmacılar, bir adayın tam kapsamlı geliştirici pozisyonuna başvurmak, 8-10 yıllık deneyime sahip olmak ve orta düzeyde İngilizce becerilerine sahip olmak gibi çalışma özelliklerinin en büyük tehlike işaretleri olduğunu öne sürüyor.

Ayrıca olağandışı iletişim saatleri, değişen iletişim tarzları, görüşmeler sırasında kameraların etkinleştirilmemesi için bahaneler ve çağrı merkezi benzeri bir ses tonunun daha fazla araştırmayı tetiklemesi gerekmektedir.

İLGİLİ KONULAR

- Fed, ABD Firmalarını Hedef Alan Kuzey Kore Kimlik Hırsızlığı Halkasını Bastırdı

- Bilgisayar korsanları işsiz ABD gazilerini dolandırmak için sahte iş web sitesi kullandı

- Sahte LinkedIn iş teklifleri More_eggs arka kapısını yayan dolandırıcılık teklifleri

- Sahte GitHub Depoları Kötü Amaçlı Yazılımları PoC Olarak Bırakırken YİNE Yakalandı!

- Çalışan, Yapay Zekanın Oluşturduğu CFO Tarafından 25,6 Milyon Dolarlık Deepfake Dolandırıcılığıyla Kandırıldı

- Sahte PoC Komut Dosyası, Araştırmacıları VenomRAT’ı İndirmeleri İçin Kandırdı