Bu Sahte Kilitleme Modunun, orijinal modun güvenlik özelliklerinden herhangi birini dahil etmeden görsel olarak taklit edilmesinin mümkün olduğu ortaya çıktı.

Jamf Tehdit Laboratuvarlarındaki siber güvenlik araştırmacıları, kötü amaçlı yazılımların atlamasına olanak tanıyan yeni bir teknik keşfetti Kilitleme Modu iOS cihazlarda. Bilginiz olsun diye söylüyorum, Kilitleme Modu, iOS aygıtındaki belirli özellikleri/işlevleri sınırlandırmak ve böylece saldırganların aygıtı tehlikeye atmasını zorlaştırmak amacıyla Apple tarafından iOS 16’da sunulan bir güvenlik özelliğidir.

Araştırmacılar, modun birincil kontrolünün kullanıcı alanı bileşenleri aracılığıyla olduğunu ve iOS çekirdeğine derinlemesine entegre edilmediğini buldu. Bu kusur, tehdit aktörlerine, kötü amaçlı yazılımlara, kullanıcının varsayılan veritabanını değiştirerek veya yöntem kancalama tekniklerini kullanarak Kilitleme Modunun kısıtlamalarını atlama fırsatı sunar.

Jamf Threat Labs araştırmacıları kayıt edilmiş Orijinal modun güvenlik özelliklerinden herhangi birini sağlamadan bu Sahte Kilitleme Modunun görsel olarak taklit edilmesinin mümkün olduğunu. Cihaz zaten tehlikeye atılmışsa, bu tekniğin başarılı bir şekilde uygulanmasının mümkün olduğunu belirtmekte fayda var.

Bir kullanıcı Ayarlar uygulaması aracılığıyla Kilitleme Modu’nu etkinleştirdiğinde yöntem tetiklenir ve paylaşılan albümlerin devre dışı bırakılması, bağlantı önizlemeleri, geliştirici modunun etkinleştirilmesi ve USB kısıtlı modunun etkinleştirilmesi de dahil olmak üzere bir dizi eylem başlatılır. Ek olarak, kullanıcının varsayılan veritabanındaki LDMGlobalEnabled anahtarını Kilitleme Modunun etkin olduğunu belirten “EVET” olarak ayarlar.

Basitçe söylemek gerekirse, zaten sızmış bir cihazda, bir bilgisayar korsanı, kullanıcı etkinleştirmeyi tetiklediğinde Kilitleme Modunun “atlanmasına” neden olabilir. Yani bir kullanıcı, cihazının Kilitleme Modunda olduğunu düşünebilir, ancak değildir ve saldırılara karşı savunmasız kalacaktır.

Araştırmacılar, demo videolarında, kötü amaçlı yazılımın Kilitleme Modu etkinleştirmesini engellediği ve beklenen sırayı tetiklemek yerine “/fakelockdownmode_on” başlıklı bir dosya oluşturduğu bir senaryo oluşturdular.

Ardından kullanıcı alanını yeniden başlatır ve sistemi Kilitleme Modunun etkin olduğuna inandıracak şekilde kandırır. Araştırmacılar, cihazın yeniden başlatma sürecini değiştirerek Kilitleme Modu üzerindeki kontrolü sürdürebildiler. Kötü amaçlı yazılım, kullanıcı cihazını korumak için gerekli adımları atmış olsa bile çalışmaya ve kullanıcının etkinliğini izlemeye devam edebilir.

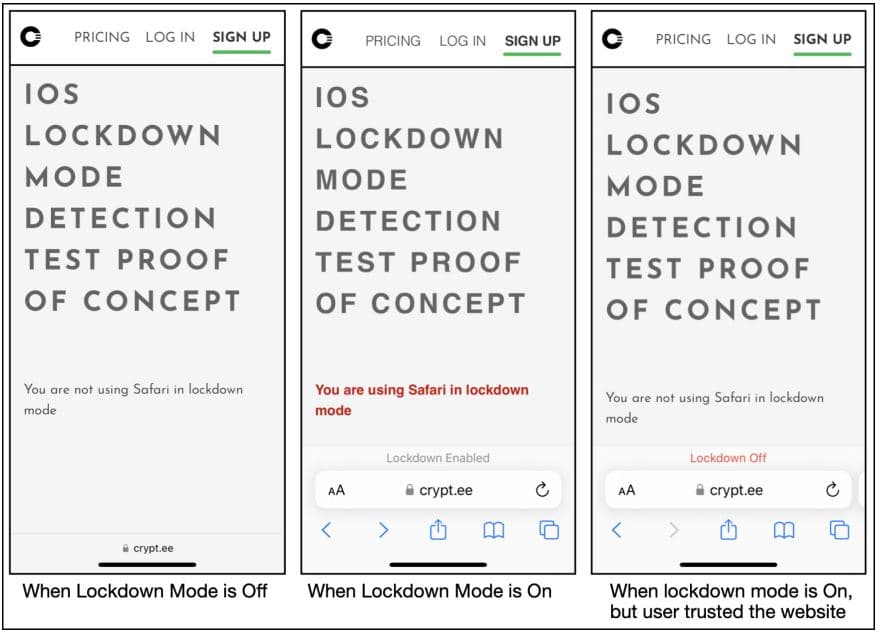

Araştırmacılar ayrıca iOS cihazlarda en sık kullanılan uygulamalardan biri olan Safari’deki Kilitleme Modu’nu da değiştirdiler. Safari’nin koduna bağlanarak sistemi Kilitleme Modunun her zaman etkin olduğunu düşünmeye zorladılar, öyle olmasa bile.

Araştırmacılar ayrıca Ayarlar’da Kilitleme Modunun nasıl etkinleştirileceğini ve kullanıcının bilgisi olmadan nasıl devre dışı bırakılacağını da gösterdi. PDF dosyalarını Safari’de görüntüleyebilirler; Kilitleme Modu gerçekten etkinleştirildiğinde buna izin verilmez.

Kilitleme Modu belirli durumlarda pratik bir özelliktir; PATLAMA GEÇİŞİ Eylül 2023’te sıfır tıklamayla istismar tespit edildi. Ancak bu bulgu, bunun kusursuz olmadığını ve ele geçirilen cihazlardaki güvenlik önlemlerini atlatmak için onu manipüle etmenin mümkün olduğunu ortaya koyuyor.

Elma ele alinan Kilitleme Modunu çekirdek düzeyine yükselterek iOS 17’deki güvenlik açığını giderin. Yine de araştırmacılar, kullanıcıları dikkatli olmaları ve cihazlarını korumak için gerekli adımları atmaları konusunda uyarıyor. Buna güçlü parolalar kullanmak ve cihazları en son güvenlik yamalarıyla güncel tutmak da dahildir.

İLGİLİ MAKALELER

- Apple Safari 2022’nin En Güvenli, Google Chrome En Riskli Tarayıcısı

- Şimdi güncelle! Pegasus Casus Yazılımı iPhone’ları En Yeni iOS’ta Kullanıyor

- Apple, sahte polis fidye yazılımı dolandırıcılığının ardından iPhone yazılım güncellemesini yayınladı