özet

- Kimlik Avı Saldırısı: Siber suçlular, YouTube içerik oluşturucularını hedeflemek için sahte marka işbirliği e-postaları kullanıyor.

- Kötü Amaçlı Yazılım Görünümü: Kötü amaçlı dosyalar, sözleşmeler veya promosyon malzemeleri gibi parola korumalı eklerde gizlenir.

- Bulut Barındırma: Saldırganlar, kötü amaçlı yazılımları barındırmak için OneDrive gibi platformlardan yararlanarak bir güvenilirlik katmanı ekler.

- Hassas Veri Hırsızlığı: Kötü amaçlı yazılım oturum açma kimlik bilgilerini ve finansal bilgileri çalar ve uzaktan erişim sağlar.

- Geniş Erişim: Otomatik araçlar aracılığıyla gönderilen binlerce kimlik avı e-postasıyla dünya genelinde 200.000’den fazla yaratıcı hedeflendi.

CloudSEK’in tehdit araştırma ekibi, YouTube içerik oluşturucularını hedef alan yeni ve gelişmiş bir kimlik avı kampanyasının ayrıntılarını açıkladı. CloudSEK’in araştırmasına göre, yalnızca şu kişilerle paylaşıldı: hackread.comDolandırıcılar, hesapları çalmak ve dolandırıcılıkları milyonlarca takipçiye yaymak için sahte marka işbirliği e-postaları kullanıyor.

Kampanya Analizi

Raporun yazarı Mayank Sahariya, bu karmaşık kimlik avı kampanyasının, sahte işbirliği teklifleri yoluyla kötü amaçlı yazılım dağıtmak için güvenilir markaların kimliğine bürünmeyi içerdiğini belirtiyor.

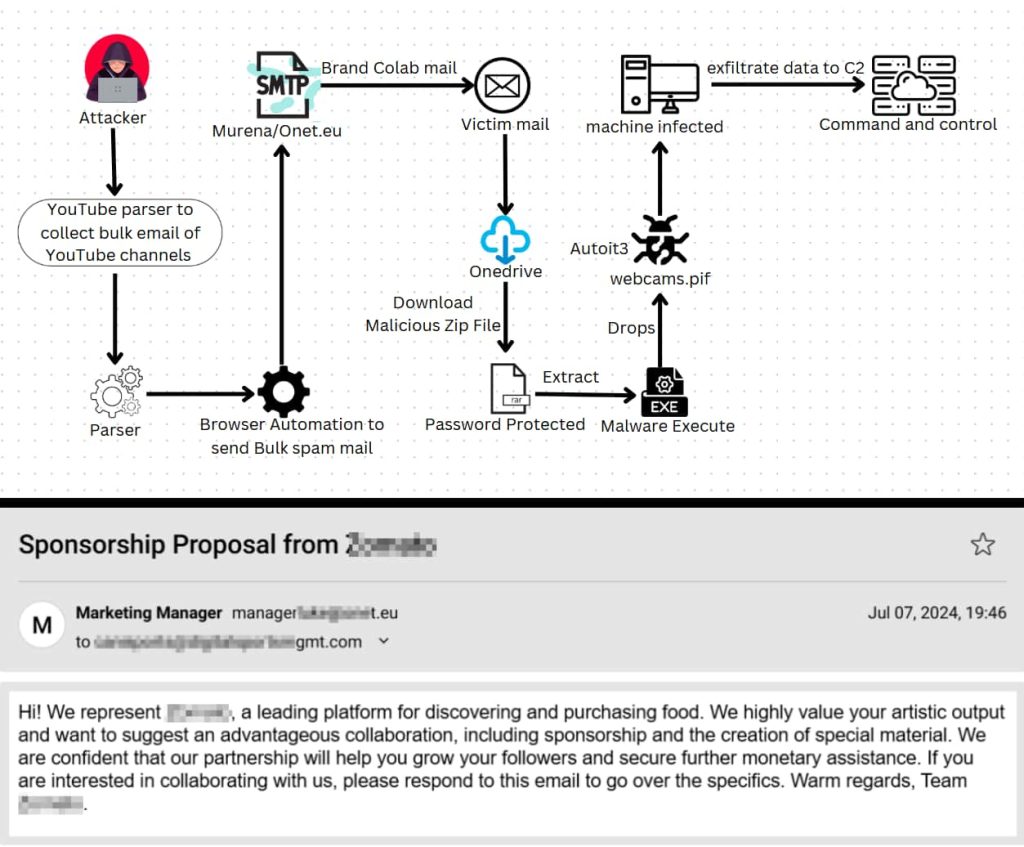

Saldırganlar, muhtemelen özel bir ayrıştırma aracı kullanarak YouTube kanallarından e-posta adreslerini alarak başlıyor. Bu, içerik oluşturucuları ve kuruluşları doğrudan hedeflemelerine olanak tanır. Saldırganlar, ellerinde e-posta adresleri varken toplu kimlik avı e-postaları göndermek için tarayıcı otomasyon araçlarını kullanır.

Daha sonra saldırganlar, tanınmış markaların meşru iş teklifleri gibi görünen, akıllıca hazırlanmış e-postalar gönderiyor. Bu e-postalar, alıcıları kazançlı işbirliği anlaşmalarıyla ikna eder ve abone sayısına dayalı cazip ücretlendirme yapıları içerir. Kötü amaçlı yazılım, Word belgeleri, PDF’ler veya Excel dosyaları gibi eklerin içinde akıllıca gizlenir ve genellikle tanıtım malzemeleri, sözleşmeler veya iş teklifleri kılığına girer.

Raporda, “E-postanın sonunda, tehdit aktörü, sözleşmeyi ve promosyon malzemelerini içeren, şifreyle korunan bir zip dosyasına erişim için talimatlar ve bir OneDrive bağlantısı içerir” denildi.

Çıkarılan dosyalar, kötü amaçlı bir yük olan Dijital Anlaşma Koşulları ve Ödemeler Kapsamlı Değerlendirme.exe dahil olmak üzere dört dosyayı ortaya çıkarıyor. İndirilip çıkartılan zip dosyası, “webcams.pif” gibi zararsız bir dosya biçimi gibi görünen kötü amaçlı bir komut dosyasını açığa çıkarır. Bu komut dosyası, arşivde gizlenen diğer kötü amaçlı yazılımları yürütmek için AutoIt3 otomasyon yazılımından yararlanır.

Saldırganlar, algılamayı daha da atlatmak için bu kötü amaçlı ekleri OneDrive gibi bulut depolama platformlarında barındırır (bu kimliği oluşturur). [email protected] 15 Ağustos 2024’te oluşturuldu), şifrelerle korunuyor. Bu taktik, alıcıların işbirliği anlaşmalarının ve tanıtım malzemelerinin parola korumalı olmasını bekleyebileceğinden, bir meşruiyet katmanı ekler.

Meraklı bir YouTuber eki indirdiğinde, kötü amaçlı yazılım kendisini kurbanın sistemine yükler. Bu kötü amaçlı yazılım, oturum açma kimlik bilgileri, finansal veriler ve fikri mülkiyet dahil olmak üzere hassas bilgileri çalmak üzere tasarlanmıştır. Bazı durumlarda saldırgana uzaktan erişim bile sağlayarak tüm sistemi tehlikeye atabilir.

Hedefler kimlerdir?

CloudSec’in blog gönderisine göre, bu küresel kampanya öncelikle pazarlama, satış ve yönetici pozisyonlarında yer alan işletmeleri ve bireyleri hedef alıyor. Bu bireylerin marka işbirliklerine ve promosyonlara katılma olasılıkları daha yüksektir ve bu da onları bu kimlik avı planının ana hedefi haline getiriyor.

Şu ana kadar bu kampanya, tek bir e-posta hesabından gönderilen 500-1.000 kimlik avı e-postasını içeren 2 milyondan fazla YouTube içerik oluşturucusunu hedef aldı ve yaklaşık 340’tan fazla SMTP sunucusu saldırılara karşı silah haline getirildi.

Korunmayı sürdürmek için YouTube içerik oluşturucularının, özellikle şifre korumalı ekler olmak üzere, istenmeyen ortak çalışma tekliflerine karşı dikkatli olmaları gerekir. İşbirliği tekliflerinin meşruluğunu doğrulamak için her zaman e-posta adreslerini iki kez kontrol edin ve markalarla doğrudan iletişime geçin. Ayrıca, değerli verileri korumak için parola korumalı olsa bile, bilinmeyen gönderenlerden gelen ekleri indirmekten kaçının.

İLGİLİ KONULAR

- Dolandırıcılar YouTube Deepfakes ile 600 bin dolar kazandı

- Lumma Stealer’ı Yaymak İçin YouTube Kanalları Hacklendi

- CapraRAT’ı Dağıtmak İçin Kullanılan Sahte YouTube Android Uygulamaları

- Orijinal e-posta adresini kullanan yeni YouTube kimlik avı dolandırıcılığı

- Videoları Beğenerek Para Kazanın YouTube Dolandırıcılığı Cüzdanlarınızı Boşaltıyor