Kuzey Koreli tehdit aktörleri, yazılım geliştiricilerini hedef alan Bulaşıcı Röportaj kampanyasında OtterCookie adı verilen yeni kötü amaçlı yazılım kullanıyor.

Siber güvenlik şirketi Palo Alto Networks’teki araştırmacılara göre Bulaşıcı Röportaj en az Aralık 2022’den beri aktif. Kampanya, BeaverTail ve InvisibleFerret gibi kötü amaçlı yazılımları dağıtmak için sahte iş teklifleriyle yazılım geliştiricilerini hedef alıyor.

NTT Security Japan’dan gelen bir rapor, Bulaşıcı Röportaj operasyonunun şu anda OtterCookie adı verilen yeni bir kötü amaçlı yazılım parçasını kullandığını ve bunun muhtemelen Eylül ayında tanıtıldığını ve yeni bir varyantın Kasım ayında ortaya çıktığını belirtiyor.

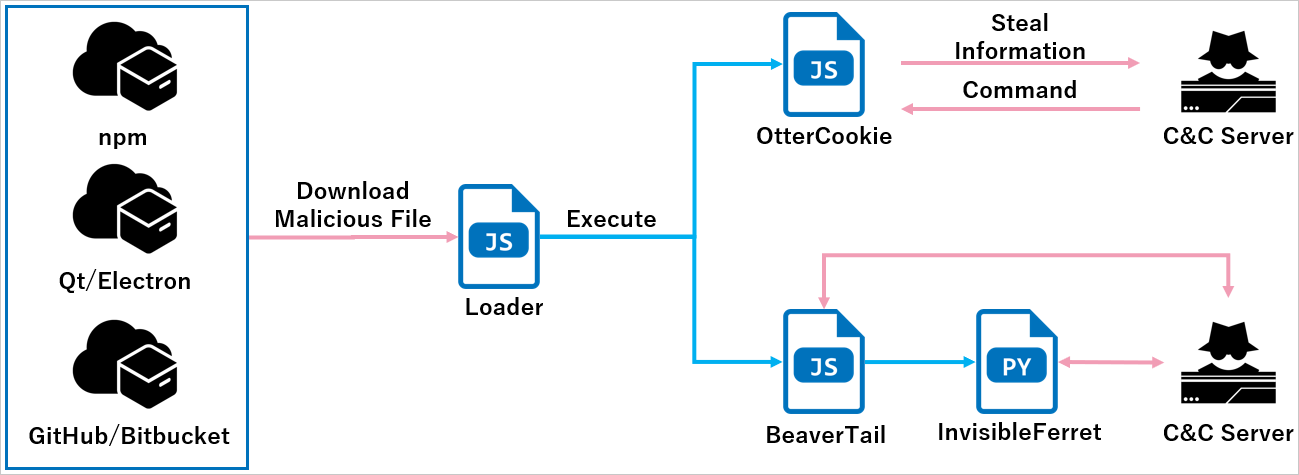

OtterCookie saldırı zinciri

Palo Alto Networks’ün Unit42 araştırmacıları tarafından belgelenen saldırılarda olduğu gibi, OtterCookie de JSON verilerini getiren ve ‘cookie’ özelliğini JavaScript kodu olarak çalıştıran bir yükleyici aracılığıyla gönderiliyor.

NTT, BeaverTail en yaygın veri yükü olmaya devam etse de OtterCookie’nin bazı durumlarda BeaverTail ile birlikte veya tek başına konuşlandırıldığının görüldüğünü söylüyor.

Yükleyici, Node.js projeleri veya GitHub veya Bitbucket’ten indirilen npm paketleri aracılığıyla hedeflere bulaşır. Ancak son zamanlarda Qt veya Electron uygulamaları olarak oluşturulan dosyalar da kullanıldı.

Kaynak: NTT Japonya

OtterCookie, hedef cihazda aktif hale geldikten sonra Socket.IO WebSocket aracını kullanarak komuta kontrol (C2) altyapısıyla güvenli iletişim kurar ve komutları bekler.

Araştırmacılar, veri hırsızlığı gerçekleştiren (örneğin, kripto para birimi cüzdan anahtarlarını, belgeleri, resimleri ve diğer değerli bilgileri toplama) kabuk komutlarını gözlemlediler.

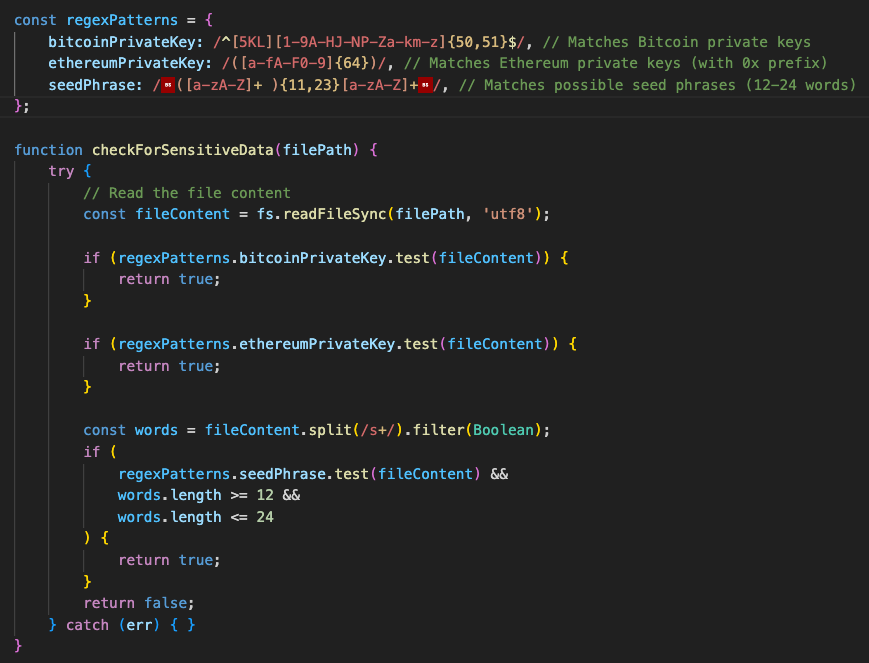

NTT, “OtterCookie’nin Eylül sürümü, kripto para cüzdanlarıyla ilgili anahtarları çalmaya yönelik yerleşik bir işlevsellik içeriyordu” diye açıklıyor.

Araştırmacılar, “Örneğin checkForSensitiveData işlevi, Ethereum özel anahtarlarını kontrol etmek için düzenli ifadeler kullandı” diyor ve bunun, kötü amaçlı yazılımın Kasım sürümüyle değiştirildiğini ve bunun uzak kabuk komutları aracılığıyla gerçekleştirildiğini ekliyor.

Kaynak: NTT Japonya

OtterCookie’nin en son sürümü, hassas bilgiler içerebilecek pano verilerini de tehdit aktörlerine sızdırabilir.

Tipik olarak keşif için kullanılan ‘ls’ ve ‘cat’ gibi komutlar da tespit edildi; bu, saldırganın çevreyi keşfetme ve daha derin sızma veya yanal hareket için burayı hazırlama niyetini gösteriyordu.

Yeni kötü amaçlı yazılımların ortaya çıkması ve bulaşma yöntemlerinin çeşitlenmesi, Bulaşıcı Röportaj kampanyasının arkasındaki tehdit aktörlerinin yeni taktikler denediğini gösteriyor.

Yazılım geliştiricileri, potansiyel bir işveren hakkındaki bilgileri doğrulamaya çalışmalı ve kodlama testleri gerektiren bir iş teklifinin parçası olarak kişisel veya iş bilgisayarlarında kod çalıştırmaktan kaçınmalıdır.