“Dev Popper” olarak takip edilen yeni bir kampanya, yazılım geliştiricilerini Python uzaktan erişim truva atı (RAT) yüklemeleri için kandırmak amacıyla sahte iş görüşmeleri ile hedef alıyor.

Geliştiricilerden, tüm sürecin meşru görünmesini sağlamak amacıyla GitHub’dan kod indirmek ve çalıştırmak gibi sözde röportajla ilgili görevleri yerine getirmeleri isteniyor.

Ancak tehdit aktörünün amacı, hedeflerinin sistem bilgilerini toplayan ve ana bilgisayara uzaktan erişim sağlayan kötü amaçlı yazılımları indirmesini sağlamaktır.

Securonix analistlerine göre, kampanya muhtemelen Kuzey Koreli tehdit aktörleri tarafından gözlemlenen taktiklere dayanarak düzenleniyor. Ancak bağlantılar ilişkilendirme için yeterince güçlü değil.

Çok aşamalı enfeksiyon zinciri

“Dev Popper” saldırıları, aşamalı bir uzlaşma süreci yoluyla hedefleri aldatmak için tasarlanmış, sosyal mühendisliğe dayalı çok aşamalı bir enfeksiyon zincirini içerir.

Saldırganlar, yazılım geliştirici pozisyonlarını doldurmayı teklif eden işverenler gibi davranarak teması başlatıyor. Mülakat sırasında adaylardan standart kodlama görevi olarak sunulan şeyi GitHub deposundan indirip çalıştırmaları istenir.

Dosya, README.md’nin yanı sıra ön uç ve arka uç dizinlerine sahip bir NPM paketini içeren bir ZIP arşividir.

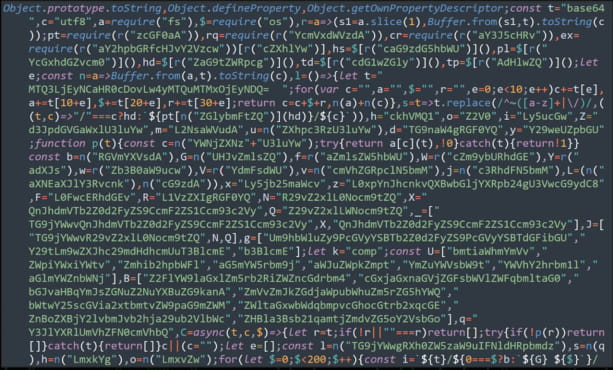

Geliştirici NPM paketini çalıştırdığında, arka uç dizininde gizlenmiş, gizlenmiş bir JavaScript dosyası (“imageDetails.js”) etkinleştirilir ve ek bir arşiv (“p.zi”) indirmek için Node.js işlemi aracılığıyla ‘curl’ komutları yürütülür. harici bir sunucudan.

Securonix

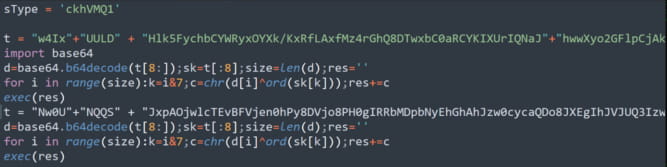

Arşivin içinde, RAT işlevi gören, gizlenmiş bir Python betiği (“npl”) olan bir sonraki aşamanın yükü bulunur.

Securonix

RAT, kurbanın sisteminde aktif hale geldiğinde, işletim sistemi türü, ana bilgisayar adı ve ağ verileri dahil olmak üzere temel sistem bilgilerini toplar ve komuta ve kontrol (C2) sunucusuna gönderir.

Securonix, RAT’ın aşağıdaki yetenekleri desteklediğini bildiriyor:

- Devam eden kontrol için kalıcı bağlantılar.

- Belirli dosyaları veya verileri aramak ve çalmak için dosya sistemi komutları.

- Ek güvenlik açıkları veya kötü amaçlı yazılım dağıtımı için uzaktan komut yürütme yetenekleri.

- ‘Belgeler’ ve ‘İndirilenler’ gibi yüksek ilgi çekici klasörlerden doğrudan FTP veri sızdırma.

- Kullanıcı etkinliğini izlemek ve muhtemelen kimlik bilgilerini yakalamak için pano ve tuş vuruşu günlüğü.

Dev Popper saldırısının failleri bilinmemekle birlikte, insanlara kötü amaçlı yazılım bulaştırmak için iş tuzaklarını yem olarak kullanma taktiği hala yaygındır, bu nedenle insanların risklere karşı dikkatli olmaları gerekmektedir.

Araştırmacılar, yöntemin “geliştiricinin profesyonel katılımını ve iş başvurusu sürecine olan güvenini istismar ettiğini, burada görüşmecinin eylemlerini gerçekleştirmeyi reddetmenin iş fırsatını tehlikeye atabileceğini” ve bunun da onu çok etkili kıldığını belirtiyor.

Kuzey Koreli bilgisayar korsanları, çeşitli platformlarda hedeflerini tehlikeye atmak için yıllardır birden fazla operasyonda “sahte iş teklifi” taktiğini kullanıyor.

Çok sayıda rapor vardı [1, 2, 3, 4, 5] Geçen yıl, Kuzey Koreli bilgisayar korsanlığı gruplarının güvenlik araştırmacıları, medya kuruluşları, yazılım geliştiriciler (özellikle DeFi platformları için) veya havacılık ve uzay şirketlerinin çalışanlarıyla bağlantı kurmak ve onları tehlikeye atmak için sahte iş fırsatlarını kullanması hakkında.

Hedef odaklı kimlik avı saldırısında tehdit aktörü, düşünce kuruluşlarından, araştırma merkezlerinden ve akademik kuruluşlardan istihbarat toplamak için gazetecilerin kimliğine büründü.