Yeni bir kötü amaçlı kampanya, AMOS (Atomic macOS Stealer) ve Odyssey gibi bilgi hırsızlığı yapan kötü amaçlı yazılımlar sunan sahte Homebrew, LogMeIn ve TradingView platformlarına sahip macOS geliştiricilerini hedef alıyor.

Kampanya, hedeflerin kandırılarak Terminal’deki komutları yürütmesini ve kendilerine kötü amaçlı yazılım bulaştırmasını sağlayan “ClickFix” tekniklerini kullanıyor.

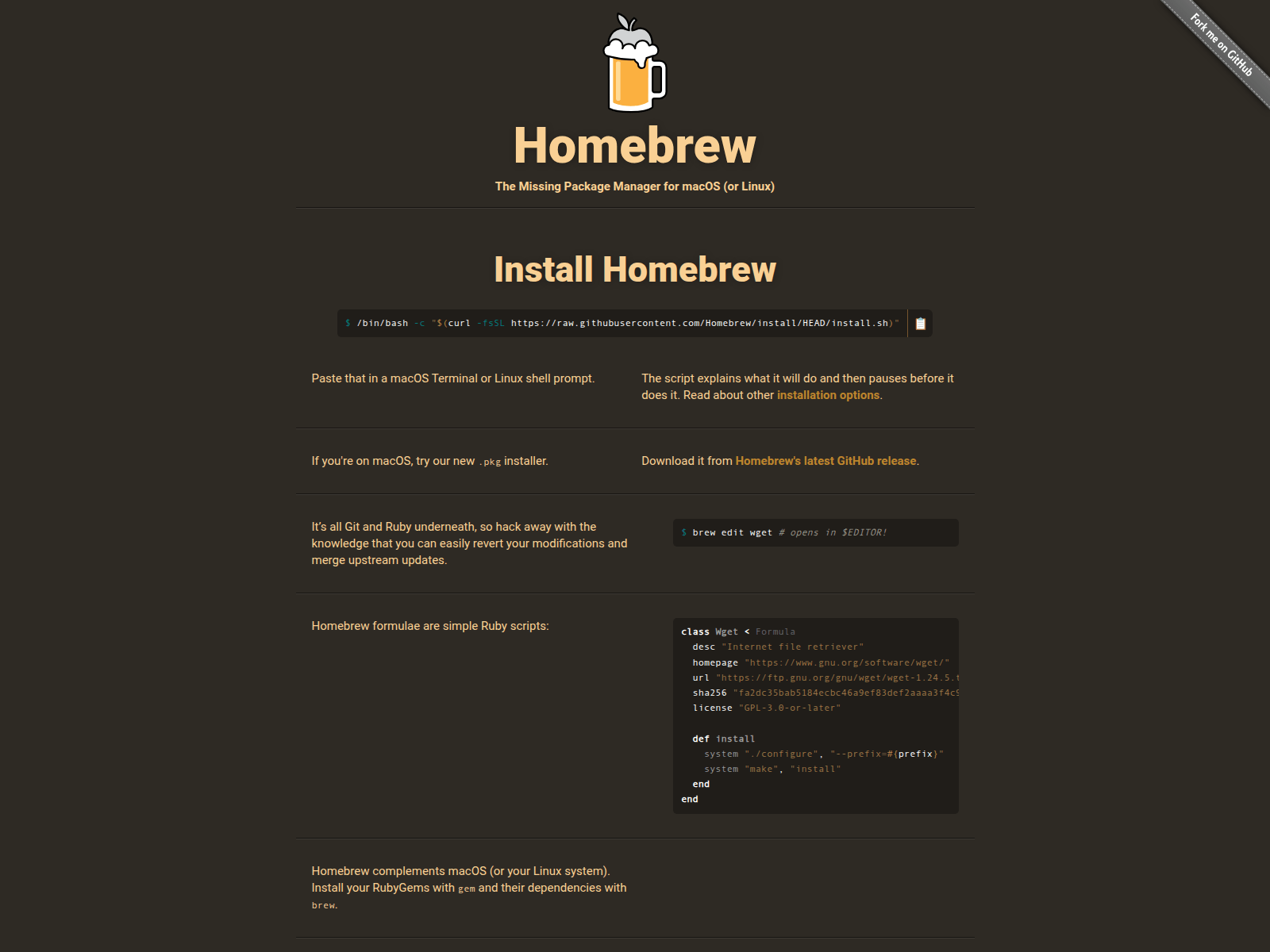

Homebrew, macOS ve Linux’ta yazılım yüklemeyi kolaylaştıran popüler bir açık kaynaklı paket yönetim sistemidir. Tehdit aktörleri geçmişte platformun adını kötü amaçlı reklam kampanyalarında AMOS’u dağıtmak için kullanmıştı.

LogMeIn bir uzaktan erişim hizmetidir ve TradingView, her ikisi de Apple kullanıcıları tarafından yaygın olarak kullanılan bir finansal grafik ve piyasa analizi platformudur.

Tehdit avcılığı şirketi Hunt.io’daki araştırmacılar, bu kampanyada üç platformu taklit eden 85’ten fazla alan adı tespit etti; bunlara aşağıdakiler dahildir:

| http://homebrewclubs.org/ | https://sites-phantom.com/ |

| http://homebrewfaq.org/ | https://tradingviewen.com/ |

| http://homebrewlub.us/ | https://tradingvieweu.com/ |

| http://homebrewonline.org/ | https://www.homebrewclubs.org/ |

| http://homebrewupdate.org/ | https://www.homebrewfaq.org/ |

| http://sites-phantom.com/ | https://www.homebrewfaq.us/ |

| http://tradingviewen.com/ | https://www.homebrewonline.org/ |

| http://tradingvieweu.com/ | https://www.homebrewupdate.org/ |

| http://www.homebrewfaq.us/ | https://www.tradingvieweu.com/ |

| http://www.homebrewonline.org/ | https://filmoraus.com/ |

| http://www.tradingviewen.com/ | https://homebrewfaq.org/ |

| https://filmoraus.com/ | https://homebrewfaq.us/ |

| https://homebrewfaq.org/ | https://homebrewlub.us/ |

BleepingComputer, bazı alan adlarını kontrol ederken bazı durumlarda sitelere gelen trafiğin Google Ads aracılığıyla sağlandığını keşfetti; bu da tehdit aktörünün bu siteleri Google Arama sonuçlarında görünmeye teşvik ettiğini gösteriyor.

Kötü amaçlı siteler, sahte uygulamalar için ikna edici indirme portallarına sahiptir ve kullanıcılara bir uygulamayı kopyalamaları talimatını verir. kıvırmak Araştırmacılar, Terminallerinde bunları kurma komutunu verdiklerini söylüyor.

Kaynak: Hunt.io

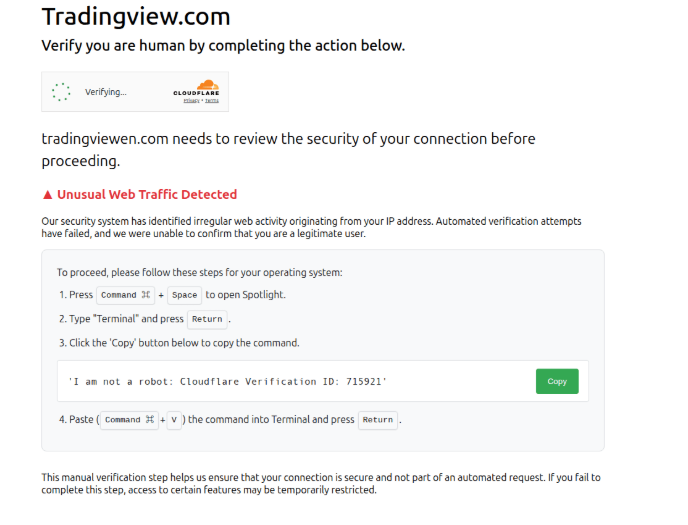

TradingView gibi diğer durumlarda, kötü amaçlı komutlar “bağlantı güvenliği onay adımı” olarak sunulur. Ancak kullanıcı ‘kopyala’ düğmesini tıklarsa, görüntülenen Cloudflare doğrulama kimliği yerine panoya base64 kodlu bir kurulum komutu gönderilir.

Kaynak: Hunt.io

Komutlar, bir yük ikili dosyasını indiren bir ‘install.sh’ dosyasını getirir ve kodunu çözer, karantina bayraklarını kaldırır ve Gatekeeper’ın bu dosyanın yürütülmesine izin vermesini ister.

Yük, ortamın sanal makine mi yoksa analiz sistemi mi olduğu kontrol edildikten sonra makinede yürütülen AMOS veya Odyssey’dir.

Kötü amaçlı yazılım açıkça şunu çağırır: sudo komutları root olarak çalıştırmak ve ilk eylemi ana bilgisayarın ayrıntılı donanım ve bellek bilgilerini toplamaktır.

Daha sonra, OneDrive güncelleyici arka plan programlarını öldürmek gibi sistem hizmetlerini yönetir ve kötü amaçlı etkinliğini meşru süreçlerle harmanlamak için macOS XPC hizmetleriyle etkileşime girer.

Sonunda, kötü amaçlı yazılımın bilgi çalan bileşenleri etkinleştirilir, tarayıcıda depolanan hassas bilgiler ve kripto para birimi kimlik bilgileri toplanır ve komuta ve kontrole (C2) sızar.

İlk olarak Nisan 2023’te belgelenen AMOS, aylık 1.000 ABD doları tutarında abonelikle sunulan bir hizmet olarak kötü amaçlı yazılımdır (MaaS). Virüs bulaşmış ana bilgisayarlardan çok çeşitli verileri çalabilir.

Son zamanlarda yaratıcıları, operatörlere uzaktan kalıcı erişim yetenekleri sağlamak için kötü amaçlı yazılıma bir arka kapı bileşeni ekledi.

Bu yaz CYFIRMA araştırmacıları tarafından belgelenen Odyssey Stealer, kendisi de AMOS’tan çatallanan Poseidon Stealer’dan türetilen nispeten yeni bir ailedir.

Chrome, Firefox ve Safari tarayıcılarında saklanan kimlik bilgilerini ve çerezleri, yüzden fazla kripto para birimi cüzdan uzantısını, Keychain verilerini ve kişisel dosyaları hedef alarak bunları saldırganlara ZIP formatında gönderiyor.

Kullanıcıların, ne yaptıklarını tam olarak anlamadıkları takdirde çevrimiçi olarak bulunan Terminal komutlarını yapıştırmamaları önemle tavsiye edilir.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.