Kendinizi ClickFix saldırısından koruyun! Siber suçluların, kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmak amacıyla sahte Google Meet sayfalarını nasıl kullandığını öğrenin. Bu kötü niyetli aktörlerin kullandığı en son taktikleri keşfedin ve çevrimiçi ortamda güvende kalın.

Sekoia’daki siber güvenlik araştırmacıları, popüler video konferans platformu Google Meet kullanıcılarını hedef alan ve “ClickFix” adı verilen kötü şöhretli bir taktiği kullanan siber saldırılarda bir artış tespit etti. Bu taktik Mayıs 2024’te ortaya çıktı ve kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmak amacıyla Google Chrome, Facebook veya Google Meet gibi meşru hizmetleri taklit etmeyi içeriyor.

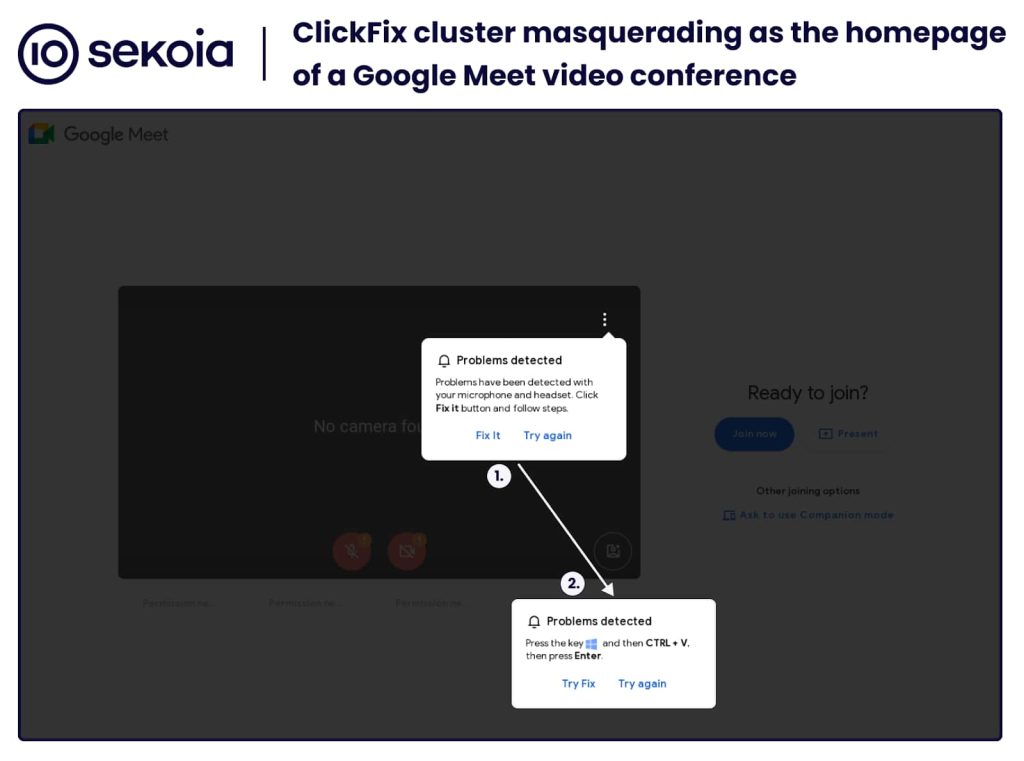

Sekoia’nın raporuna göre saldırganlar, Google Meet’ten gelen meşru uyarıları taklit eden sahte hata mesajları görüntüleyerek kullanıcıları “Düzelt” düğmesini tıklamaya veya başka eylemler gerçekleştirmeye yönlendiriyor. Ancak bu eylemler, farkında olmadan kurbanın cihazına kötü amaçlı yazılım yükleyen kötü amaçlı kod çalıştırır.

ClickFix kampanyası birden fazla kötü amaçlı yazılım dağıtım kampanyasından yararlanıyor. Sekoia araştırmacıları, hem Windows hem de macOS kullanıcılarını hedef alan, Google Meet video konferanslarını taklit eden bir ClickFix kümesini analiz etti.

Windows kullanıcıları için sahte hata mesajı, mikrofon veya kulaklık sorunları olduğunu iddia ederek Stealc ve Rhadamanthys bilgi hırsızlarını indiren bir komut dosyasını kopyalamalarını istedi. macOS kullanıcıları, AMOS Stealer kötü amaçlı yazılımını indirmeleri için kandırıldı.

“Bu altyapıya yönlendirme yapan ilk kötü amaçlı web sitelerinin çeşitliliği göz önüne alındığında, bunun birden fazla tehdit aktörü arasında paylaşıldığını büyük bir güvenle değerlendiriyoruz. Bu altyapı ve aynı zamanda Hizmet Olarak Kötü Amaçlı Yazılım olarak da satılan AMOS Stealer dahil olmak üzere belirli kaynakları paylaşmak için merkezi bir Traffers ekibiyle işbirliği yapıyorlar.”

Sekoya

Olası Failler

Araştırma, bu ClickFix kümesinin arkasında muhtemelen iki siber suç grubunun, “Slavic Nation Empire” (kripto para dolandırıcılığı ekibi Marko Polo ile bağlantılı) ve “Scamquerteo Team” (kripto para dolandırıcılığı ekibi CryptoLove’un bir alt grubu) olduğunu ortaya çıkardı. Bu gruplar, kripto para varlıkları, Web3 uygulamaları ve merkezi olmayan finans (DeFi) ile ilgilenen kullanıcıları hedefleme konusunda uzmanlaşmıştır.

Her iki ekip de Google Meet’i taklit etmek için aynı ClickFix şablonunu kullanıyor, bu da materyalleri ve altyapıyı paylaştıklarını gösteriyor. Sekoia analistleri, her iki ekibin de sahte Google Meet kümesini sağlamak için aynı siber suç hizmetini kullandığını ve muhtemelen üçüncü bir tarafın altyapılarını yönettiğini veya alan adlarını kaydettirdiğini tahmin ediyor.

Bu saldırılar aracılığıyla iletilen kötü amaçlı yazılımlar arasında bilgi hırsızları, botnet’ler ve uzaktan erişim araçları yer alıyor. Bu kötü amaçlı programlar hassas verileri çalabilir, sistemleri tehlikeye atabilir ve daha fazla saldırı yapılmasını sağlayabilir.

Kapsamı Düzelt’e tıklayın

ClickFix taktiği özellikle tehlikelidir çünkü geleneksel güvenlik önlemlerini atlar. Kullanıcıların bir dosyayı doğrudan indirmesini gerektirmediğinden, web tarayıcısının güvenlik özellikleri tarafından algılanmasını önler. Bu, şüphelenmeyen kurbanların tuzağa düşürülme olasılığını artırır.

Kendinizi ClickFix saldırılarından korumak için beklenmedik hata mesajlarına karşı dikkatli olun, bilinmeyen kaynaklardan kopyalayıp yapıştırmadan önce komut dosyalarını doğrulayın, antivirüs ve kötü amaçlı yazılımdan koruma gibi güçlü güvenlik yazılımları kullanın, bağlantılara karşı dikkatli olun ve iki faktörlü kimlik doğrulamayı etkinleştirin. çevrimiçi hesaplarınıza ekstra güvenlik katmanı.

İLGİLİ KONULAR

- Konni RAT, Windows’tan Veri Çalmak İçin Word Belgelerinden Yararlanıyor

- Sahte Chrome Tarayıcı Güncellemesi NetSupport Manager RAT’ı Yüklüyor

- Bifrost RAT Varyantı Linux Cihazlarını Hedefliyor, VMware Etki Alanını Taklit Ediyor

- AsyncRAT, GIF’ler ve SVG’ler Aracılığıyla Önemli ABD Altyapısına Sızıyor

- Popüler Android Ekran Kaydedici iRecorder Uygulamasının Truva Atı Olduğu Ortaya Çıktı