Yeni bir ClickFix kampanyası, kullanıcıları Windows ve macOS işletim sistemleri için bilgi hırsızlığı yapan kötü amaçlı yazılımlar sunan sahte bağlantı hatalarını gösteren sahte Google Meet konferans sayfalarına yönlendiriyor.

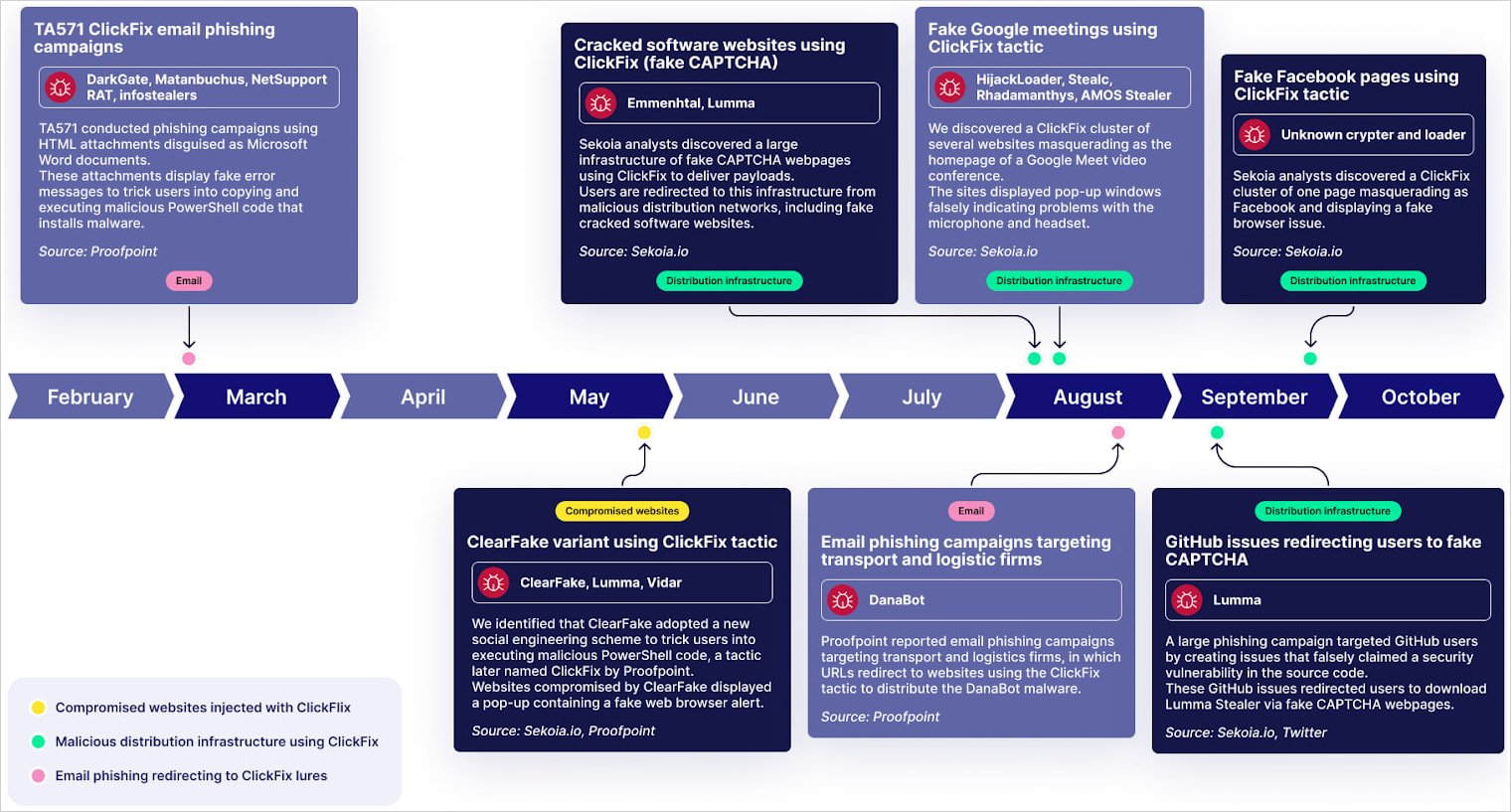

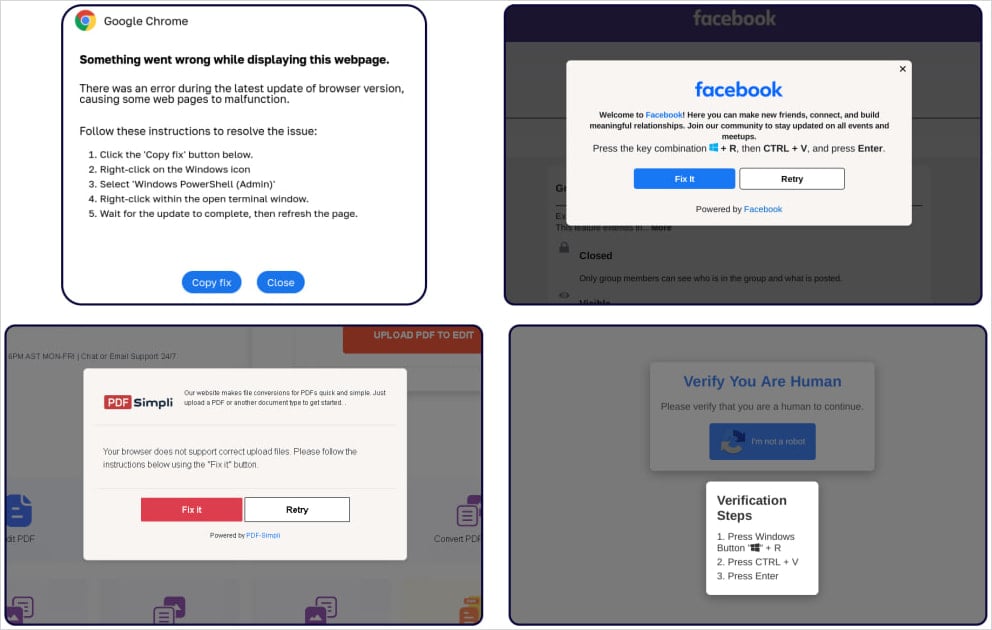

ClickFix, Mayıs ayında ortaya çıkan ve ilk olarak siber güvenlik şirketi Proofpoint tarafından Google Chrome, Microsoft Word ve OneDrive için hataları taklit eden mesajlar kullanan bir tehdit aktörü (TA571) tarafından rapor edilen bir sosyal mühendislik taktiğidir.

Hatalar, kurbanın Windows Komut İstemi’nde çalıştırarak sorunları çözecek bir PowerShell kodunu panoya kopyalamasına neden oldu.

Böylece kurbanlar, DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, pano korsanı ve Lumma Stealer gibi çeşitli kötü amaçlı yazılımları sistemlere bulaştırabilir.

Temmuz ayında McAfee, ClickFix kampanyalarının özellikle Amerika Birleşik Devletleri ve Japonya’da daha sık hale geldiğini bildirdi.

SaaS siber güvenlik sağlayıcısı Sekoia’nın yeni bir raporu, ClickFix kampanyalarının önemli ölçüde geliştiğini ve artık bir Google Meet cazibesi, taşımacılık ve lojistik firmalarını hedef alan kimlik avı e-postaları, sahte Facebook sayfaları ve yanıltıcı GitHub sorunları kullandığını belirtiyor.

Kaynak: Sekoia

Fransız siber güvenlik şirketine göre, daha yeni kampanyalardan bazıları, kripto para dolandırıcılığı çeteleri Marko Polo ve CryptoLove’un alt ekipleri olarak kabul edilen Slav Nation Empire (SNE) ve Scamquerteo adlı iki tehdit grubu tarafından yürütülüyor.

Kaynak: Sekoia

Google Meet tuzağı

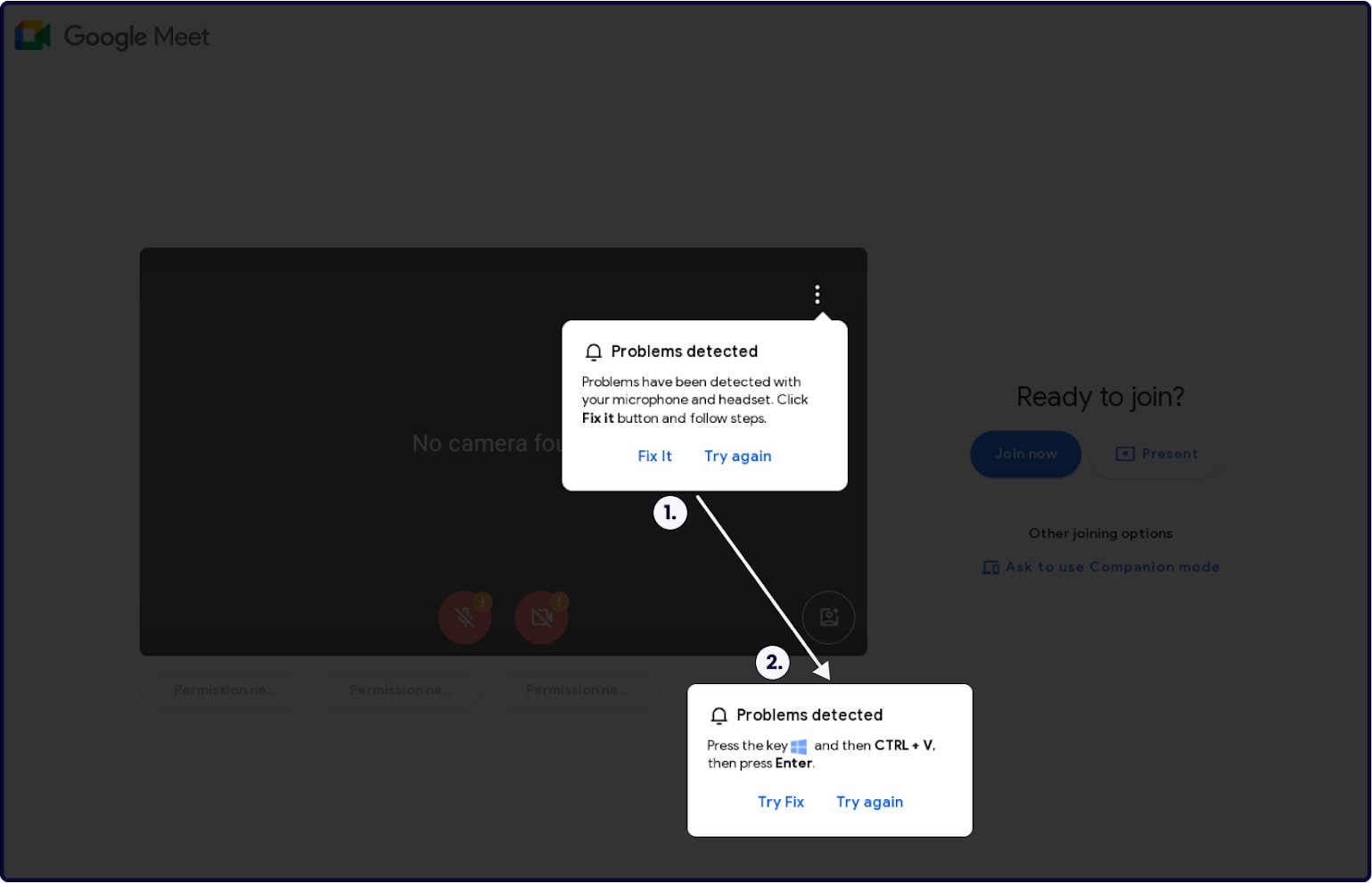

Tehdit aktörleri, sanal toplantılar, web seminerleri ve çevrimiçi ortak çalışmalar için kurumsal ortamlarda popüler olan Google Workspace paketinin görüntülü iletişim hizmeti parçası olan Google Meet için sahte sayfalar kullanıyor.

Saldırgan, kurbanlara bir iş toplantısı/konferansı veya başka önemli bir etkinlikle ilgili meşru Google Meet davetiyeleri gibi görünen e-postalar gönderir.

URL’ler gerçek Google Meet bağlantılarına çok benziyor:

- tanışmak[.]google[.]bize katılın[.]iletişim

- tanışmak[.]google[.]web birleştirme[.]iletişim

- tanışmak[.]güzel[.]ortak katılım[.]biz

- tanışmak[.]google[.]cdm-katılma[.]biz

Kurban sahte sayfaya girdiğinde mikrofon veya kulaklık sorunu gibi teknik bir sorunu bildiren bir açılır mesaj alıyor.

Kaynak: Sekoia

“Düzeltmeyi Dene” seçeneğini tıklarlarsa, web sitesi tarafından kopyalanıp Windows istemine yapıştırılan PowerShell kodunun bilgisayarlarına kötü amaçlı yazılım bulaştırıp ‘googiedrivers’dan yükü getirdiği standart bir ClickFix bulaşma süreci başlar.[.]com’ alan adıdır.

Son veriler, Windows’ta bilgi çalan kötü amaçlı yazılım Stealc veya Rhadamanthys’tir. Tehdit aktörü, bir macOS makinesinde AMOS Stealer’ı ‘Launcher_v194’ adlı bir .DMG (Apple disk görüntüsü) dosyası olarak bırakır.

Sekoia, Google Meet’e ek olarak Zoom, PDF okuyucular, sahte video oyunları (Lunacy, Calipso, Battleforge, Ragon), web3 tarayıcıları ve projeleri (NGT Studio) ve mesajlaşma uygulamaları (Nortex) dahil olmak üzere başka birçok kötü amaçlı yazılım dağıtım kümesini de tespit etti.