Sahte şantajcılar, veri ihlalleri ve fidye yazılımı olaylarına sırtını dayayarak ABD şirketlerini, ödeme almadıkları takdirde çalındığı iddia edilen verileri yayınlamakla veya satmakla tehdit ediyor.

Bazen aktörler, mesajın alıcısı mesajdaki talimatlara uymazsa dağıtılmış hizmet reddi (DDoS) saldırısı tehdidini ekler.

Kötü aktörler

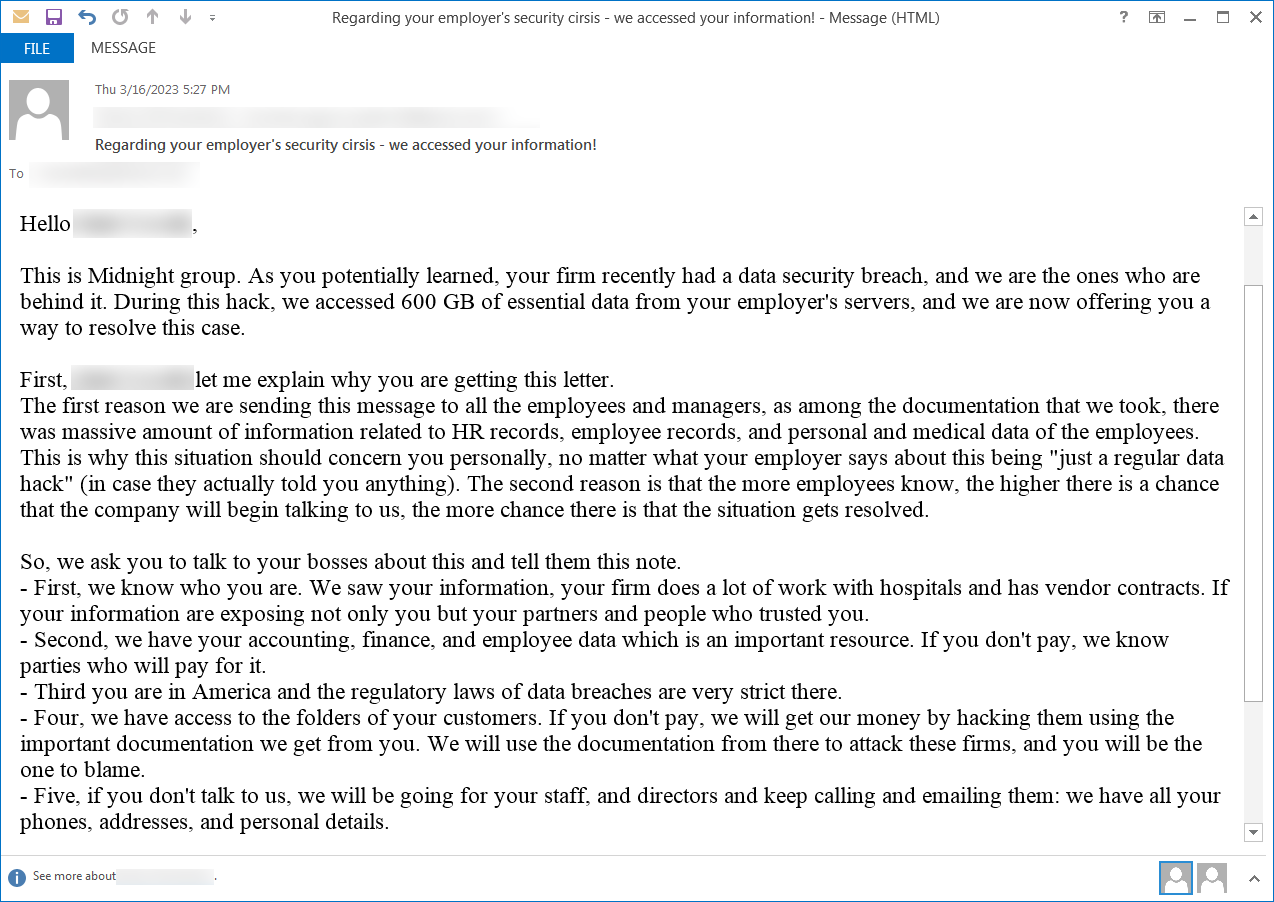

Bu etkinliğin arkasındaki saldırganlar, Midnight adını kullanıyor ve en az 16 Mart’tan beri ABD’deki şirketleri hedef almaya başladı.

Ayrıca e-postalarda bazı fidye yazılımları ve veri gaspı çetelerinin kimliğine büründüler ve izinsiz girişin yazarları olduklarını iddia ederek yüzlerce gigabayt önemli veriyi çaldılar.

Petrol katkı maddeleri sektöründe faaliyet gösteren bir holding şirketinin çalışanına gönderilen bir e-postada, tehdit unsurunun, verileri çalmaya ve Luna olarak da bilinen kurbandan şantaj yapmaya odaklanan Conti sendikasının bir parçası olan Silent Ransom Group (SRG) olduğu iddia edildi. Güve.

Ancak aynı mesajın konu satırında, ilk olarak Aralık 2021’de şirket ağlarını şifrelediği görülen başka bir tehdit aktörü olan Surtr fidye yazılımı grubunun adı kullanıldı.

kaynak: BleepingComputer

BleepingComputer, Midnight Group’tan veri ihlalinin yazarları olduklarını ve sunuculardan 600 GB “temel veri” çaldıklarını iddia eden başka bir e-posta buldu.

Mesajlar, altı aydan fazla bir süre önce hedef şirketten ayrılan kıdemli bir finansal planlamacının adresine gönderilmişti.

kaynak: BleepingComputer

Bekleyen DDoS tehdidi

Kroll kurumsal soruşturma ve risk danışmanlığı firmasının yönetilen tespit ve yanıt bölümü tarafından Mart ayı sonlarında yayınlanan bir raporda, benzer e-postaları gönderen bazı kişilerin de DDoS saldırılarıyla tehdit edildiği belirtiliyor.

Kroll müfettişleri, 23 Mart’tan itibaren kuruluşların Silent Ransom Group adı altında alınan e-postalar için artan sayıda rapor vermeye başladığını söylüyor.

Raporda, bunun “yeni bir sahte haraç girişimi dalgası” olduğunu söyleyen Kroll görevlileri, yazarların tehdide gözdağı vermek ve meşruiyet kazandırmak amacıyla daha iyi bilinen siber suçluların adlarını kullandıklarını da sözlerine ekledi.

“Bu yöntem ucuzdur ve düşük vasıflı saldırganlar tarafından kolayca uygulanır. 419 telsiz dolandırıcılığı dolandırıcılığına çok benzer şekilde, dolandırıcılık, kurbana son teslim tarihinden önce ödemesi için baskı uygulayarak kurbanları zorla almak için sosyal mühendisliğe dayanır. Maliyet etkinliği ve siber suçlular için gelir yaratmaya devam etme yeteneği nedeniyle bu eğilimin süresiz olarak devam etmesini bekliyoruz” – Kroll

Kroll, 2021’den beri bu tür olaylara tanık oldu, ancak bu tür faaliyetler, ödeme yapmayan kurbanların da DDoS saldırılarına maruz kaldığı Kasım 2019’un başlarında başladı.

Bununla birlikte, saldırılar düşük seviyeli DDoS idi ve gaspçılara ödeme yapılmadığı takdirde daha büyük saldırıların tehdidiyle geldi.

Bu tür olaylar, 2017’de o zamanın kötü şöhretli bilgisayar korsanı gruplarının (örneğin New World Hackers, Lizard Squad, LulzSec, Fancy Bear ve Anonymous) adları altında binlerce şirkete DDoS tehditleri gönderen bir şantaj grubunun faaliyetlerini yansıtıyor.

Fidye yazılımı saldırısı kurbanlarını hedefleme

Olay müdahale şirketi Arete’den gelen bir başka rapor, Kroll’un Midnight Group’un Surtr ve SRG’yi taklit eden sahte e-postaları ve 24 Mart’tan önceki haftalarda gönderilen çok sayıda mesaj hakkındaki gözlemlerini doğruluyor.

Ancak olaya müdahale ekipleri, görünürlüklerine dayanarak Midnight’ın daha önce bir fidye yazılımı saldırısının kurbanı olan kuruluşları hedef aldığını gözlemledi.

Arete’nin analistlerine göre, ilk saldırganlar arasında QuantumLocker (şu anda DagonLocker olarak değiştirildi), Black Basta ve Luna Moth var.

Arete, mevcut ve önceki müşterilerinden en az 15’inin Midnight Group’tan sahte tehditler aldığını ve bunların veri hırsızlığı iddialarını belirsiz ayrıntılarla desteklediğini söylüyor.

Kurbanların nasıl seçildiği net değil, ancak bir olasılık, ilk saldırganın veri sızdırma sitesi, sosyal medya, haberler veya şirket açıklamaları gibi halka açık kaynaklardan geliyor.

Ancak Arete, sahte saldırganın, bilgi herkese açık olmadığında bile bazı fidye yazılımı kurbanları tespit ettiğini ve bunun muhtemelen ilk davetsiz misafirlerle işbirliği yapıldığını gösterdiğini belirtiyor.

Fidye yazılımı aktörleri genellikle kurbanlardan çaldıkları verileri, ödeme aldıklarında bile satarlar. Midnight Group’un bu verilerin alınıp satıldığı veya satıldığı pazarlara ve forumlara erişimi varsa, henüz siber saldırıyı ifşa etmeyen fidye yazılımı kurbanları hakkında bilgi edinebilirler.

2019’dan beri boş tehditler

Midnight Group’un gasp dolandırıcılığı yeni değil. Taktik, 2019 yılında ona Phantom Incident Gasp adını veren fidye yazılımı olay müdahale şirketi Coveware tarafından gözlemlendi.

Coveware, tehdit aktörünün alıcı hedefe özgü verileri kullanarak tehdide güvenilirlik sağlamaya çalıştığını, maliyetli bir sonucun baskısını artırdığını ve kamuya açıklanmanın verdiği zarardan çok daha az ödeme talep ettiğini açıklıyor.

Bu üç bileşenin tümü, hayali bir olay gaspının (PIE) temel dayanaklarıdır ve boş bir tehdidin açık bir göstergesidir.

Coveware başlangıçta dört PIE dolandırıcılığı örneği sağladı ve raporu ancak kısa bir süre önce Midnight Group’tan örnek bir e-posta ile güncelledi.

Üç şirket de Midnight Group’un tehditlerinin bir dolandırıcılık kampanyasının parçası olduğunu değerlendiriyor. Arete’nin aktörle ilişki kurma girişimi, aktörden çalınan verilere dair hiçbir yanıt veya kanıtla sonuçlanmadı.

Hayali olay şantaj mesajının bileşenlerini tanımak için bu tür e-postaları dikkatlice analiz etmeniz ve bunları boş bir tehdit olarak görmemeniz önerilir.