Tehdit aktörleri, olası hedefleri kandırıp kod adı yeni Windows tabanlı hırsız kötü amaçlı yazılım yüklemeleri için sahte Facebook iş ilanlarından yararlanıyor. Ov3r_Stealer.

Trustwave SpiderLabs, The Hacker News ile paylaştığı bir raporda, “Bu kötü amaçlı yazılım, kimlik bilgilerini ve kripto cüzdanlarını çalmak ve bunları tehdit aktörünün izlediği bir Telegram kanalına göndermek için tasarlandı.” dedi.

Ov3r_Stealer, IP adresi tabanlı konumu, donanım bilgilerini, şifreleri, çerezleri, kredi kartı bilgilerini, otomatik doldurmaları, tarayıcı uzantılarını, kripto cüzdanlarını, Microsoft Office belgelerini ve ele geçirilen ana bilgisayarda yüklü antivirüs ürünlerinin bir listesini çekme yeteneğine sahiptir.

Kampanyanın kesin nihai hedefi bilinmemekle birlikte, çalınan bilgilerin diğer tehdit aktörlerine satışa sunulması muhtemel. Diğer bir olasılık da Ov3r_Stealer’ın fidye yazılımı da dahil olmak üzere ek yükler için QakBot benzeri bir yükleyici görevi görecek şekilde zaman içinde güncellenebilmesidir.

Saldırının başlangıç noktası, OneDrive’da barındırılan bir dosya olduğu iddia edilen, kullanıcıları içine gömülü “Belgeye Eriş” düğmesini tıklamaya teşvik eden silahlı bir PDF dosyasıdır.

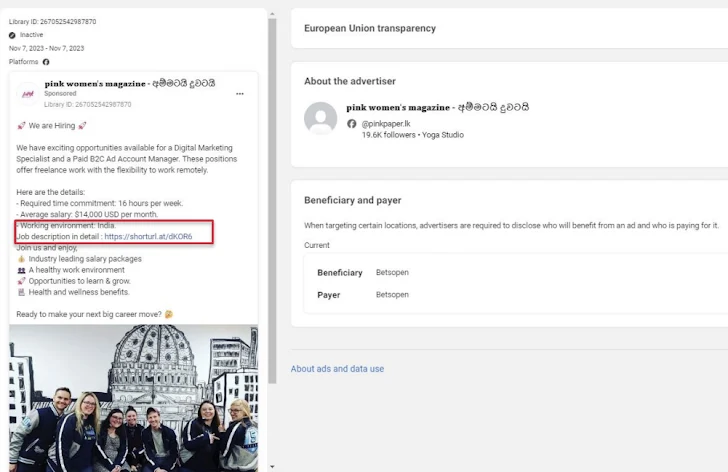

Trustwave, PDF dosyasının Amazon CEO’su Andy Jassy’nin kimliğine bürünen sahte bir Facebook hesabında ve dijital reklamcılık işleri için Facebook reklamları aracılığıyla paylaşıldığını tespit ettiğini söyledi.

Düğmeye tıklayan kullanıcılara, Discord’un içerik dağıtım ağında (CDN) barındırılan bir DocuSign belgesi gibi görünen bir internet kısayolu (.URL) dosyası sunulur. Kısayol dosyası daha sonra bir kontrol paneli öğesi (.CPL) dosyası teslim etmek için bir kanal görevi görür ve bu dosya daha sonra Windows Denetim Masası işlem ikili programı (“control.exe”) kullanılarak yürütülür.

CPL dosyasının yürütülmesi, sonuçta Ov3r_Stealer’ı başlatmak için GitHub deposundan bir PowerShell yükleyicisinin (“DATA1.txt”) alınmasına yol açar.

Bu aşamada, neredeyse aynı bir enfeksiyon zincirinin yakın zamanda Trend Micro tarafından tehdit aktörleri tarafından Microsoft Windows Defender SmartScreen atlama kusurundan (CVE-2023-36025, CVE-2023-36025, CVSS puanı: 8.8).

Benzerlikler, kullanılan GitHub deposuna (nateeintanan2527) ve Ov3r_Stealer’ın Phemedrone ile kod düzeyinde örtüşmeleri paylaştığı gerçeğine kadar uzanır.

Trustwave, “Bu kötü amaçlı yazılım yakın zamanda rapor edildi ve Phemedrone’un başka bir amaçla kullanılması ve Ov3r_Stealer olarak yeniden adlandırılması olabilir” dedi. “İkisi arasındaki temel fark Phemedrone’un C# ile yazılmış olmasıdır.”

Bulgular, Hudson Rock’ın, tehdit aktörlerinin bilgi hırsızlığı enfeksiyonlarından elde edilen kimlik bilgilerini kullanarak Binance, Google, Meta ve TikTok gibi büyük kuruluşların kolluk kuvveti talep portallarına erişimlerinin reklamını yaptığını ortaya çıkarmasıyla geldi.

Ayrıca, CrackedCantil adı verilen ve PrivateLoader ve SmokeLoader gibi yükleyicileri bırakmak için ilk erişim vektörü olarak crackli yazılımları kullanan, daha sonra bilgi çalanlar, kripto madencileri, proxy botnet’ler ve fidye yazılımları için bir dağıtım mekanizması görevi gören bir enfeksiyon kategorisinin ortaya çıkmasını da takip ediyorlar.