Morphisec, gelişmiş kaçaklama taktikleri, çok aşamalı enfeksiyon zincirleri ve hedefleme sistemlerini hedefleyen yeni dağıtım yöntemleri ile yeni bir Vallevrat kötü amaçlı yazılım varyantını ortaya çıkarır.

Morphisec Tehdit Laboratuvarı’ndaki siber güvenlik araştırmacıları, kimlik avı e -postaları, anlık mesajlaşma platformları ve tehlikeye atılmış web siteleri de dahil olmak üzere çeşitli kanallar aracılığıyla dağıtılan gelişmiş Valleyrat kötü amaçlı yazılımlarının yeni bir versiyonunu keşfettiler. Valleyrat, kötü şöhretli ile bağlantılı çok aşamalı bir kötü amaçlı yazılımdır. Gümüş tilki apt grup.

Hackread.com ile paylaşılan Morphisec’in soruşturmasına göre, bu kampanyanın temel hedefleri kuruluşlar içindeki yüksek değerli bireyler, özellikle finans, muhasebe ve satışlarda olanlardır ve amaç hassas verileri çalmaktır.

Daha önceki Vallerat sürümleri, meşru yazılım yükleyicileri olarak gizlenmiş PowerShell komut dosyalarını kullandı, bu da genellikle WPS Office ve hatta Firefox gibi programlardan imzalı yürütülebilir ürünlere yüklerini enjekte etmek için DLL kaçırma kullandı. Ağustos 2024’te hackread.com bildirilmiş Kötü amaçlı yazılım bileşenlerini doğrudan belleğe enjekte etmek için Shellcode kullanan bir Valleray sürümü hakkında.

Tersine, mevcut sürüm sahte bir Çin telekom şirketi “Karlos” web sitesi kullanıyor (karlostclub/) Yönetici ayrıcalıklarını kontrol eden ve bir DLL dosyası da dahil olmak üzere ek bileşenleri indiren bir .NET yürütülebilir dosyası da dahil olmak üzere bir dizi dosyayı indiren kötü amaçlı yazılımları dağıtmak için.

Araştırmacılar, “İlginç bir şekilde, aktör aynı URL’yi saldırılarının hem eski hem de yeni sürümleri için yeniden kullandı” diye yazdı. Blog yazısı.

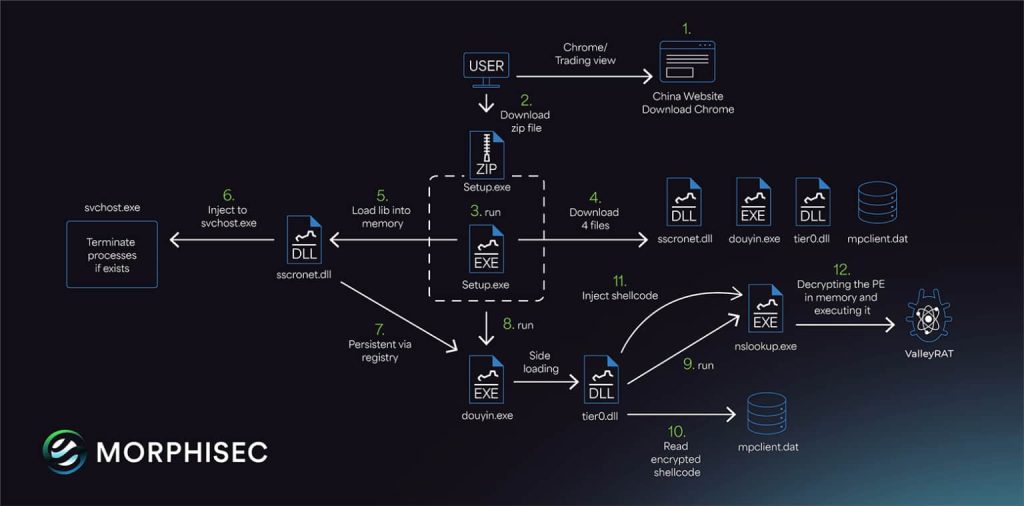

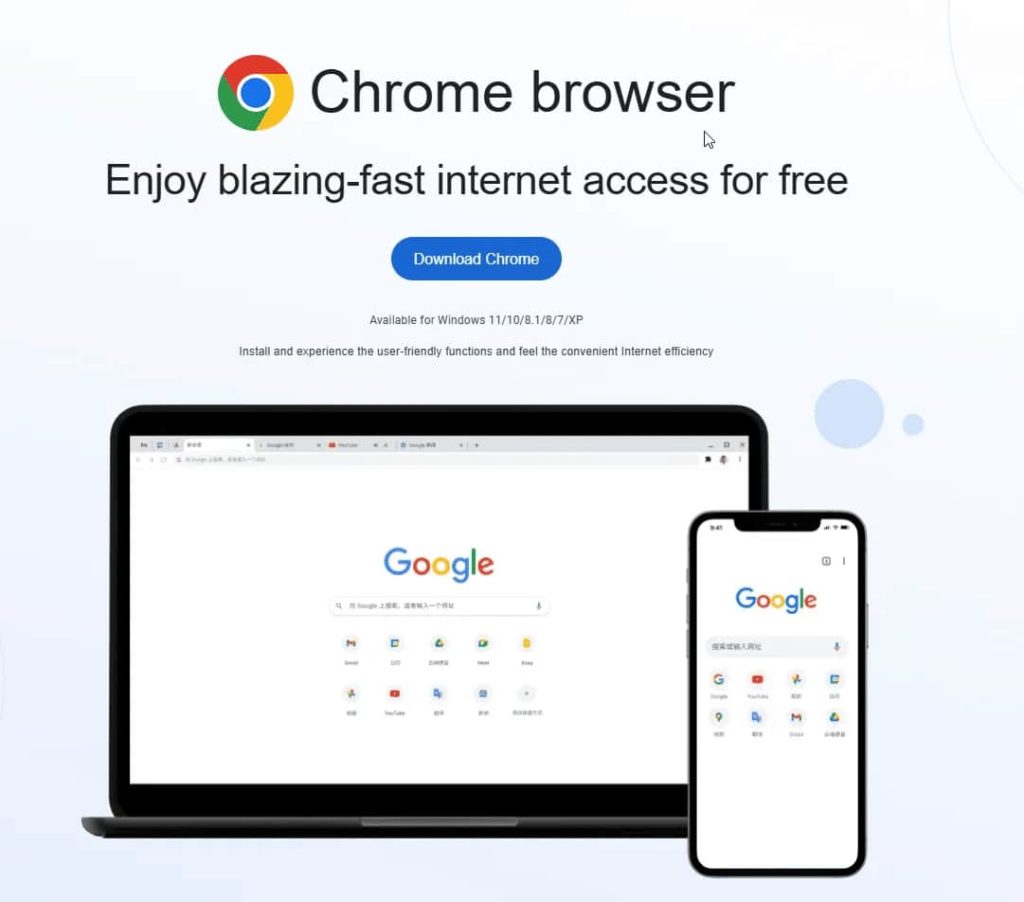

Araştırmacılara göre, sahte bir krom tarayıcı indir anizomcom/ saldırı zincirindeki ilk enfeksiyon vektörüdür ve kurbanı kötü amaçlı yazılımları indirmeye ve yürütmeye kandırır. Şüphe önlemek için kasıtlı olarak meşru bir tanımlayıcı ile adlandırılan SSCRONET.dll dosyası, kötü amaçlı yazılımların işlemine müdahaleyi önlemek için önceden tanımlanmış bir hariç tutma listesindeki işlemleri sonlandıran meşru svchost.exe işlemine kod enjekte eder.

Daha sonra, kötü amaçlı yazılım, nslookup.exe içinde gizlenmiş kod yürütmek için DLL yan yükleme için DOUYIN (Çin tiktok) yürütülebilir dosyasının (özellikle 4 ölü 2 ve öldürme kat 2) meşru bir katman ve meşru bir katman. işlem. Bu işlem, MPClient.dat’tan ana Vallevrat yükünü alıp çözer.

Şifre çözülmüş yük, Çörek kabuk kodu Geleneksel disk tabanlı algılama yöntemlerini atlayarak bellekte kötü amaçlı yazılımları yürütmek için. Ayrıca AMSI ve ETW gibi güvenlik mekanizmalarını devre dışı bırakmaya çalışır.

Bilgileriniz için Vallereyat, Basic ile C ++ tabanlı bir uzaktan erişim Truva atıdır. Sıçan işlevleri ekran, klavye ve fare etkileşimi için Winsta0 pencere istasyonuna erişmek ve kurbanın ekranını izlemek gibi. Sanallaştırılmış ortamlarda algılamadan kaçmak için kapsamlı VM yazılım kontrolleri içerir ve kurulum sırasında kodunda başlatılan IP adreslerini ve bağlantı noktalarını kullanarak C2 sunucusuna bağlanır.

“Kötü amaçlı yazılım, bir sanal makinenin (VM) içinde çalıştığını tespit etmiyorsa, baidu.com Ağ iletişim kontrolünün bir parçası olarak, ”dedi araştırmacılar.

Silver Fox APT Group’un değişen taktikleri/kaçınma teknikleri, yeni saldırıların artan sofistike olduğunu göstermektedir. Kuruluşlar, daha katı uç nokta koruması da dahil olmak üzere uygun bir güvenlik stratejisini benimsemelidir. Çalışan Eğitimive riskleri azaltmak için sürekli izleme.