Siber suçlular yalan söylemede daha iyi hale geliyor. Bu, saldırganların yakalanmadan önce ortamlarda sessizce hareket etmek için sosyal mühendislik ve meşru araçları nasıl kullandıklarını özetleyen yeni bir Level Blue raporunun paket servisidir.

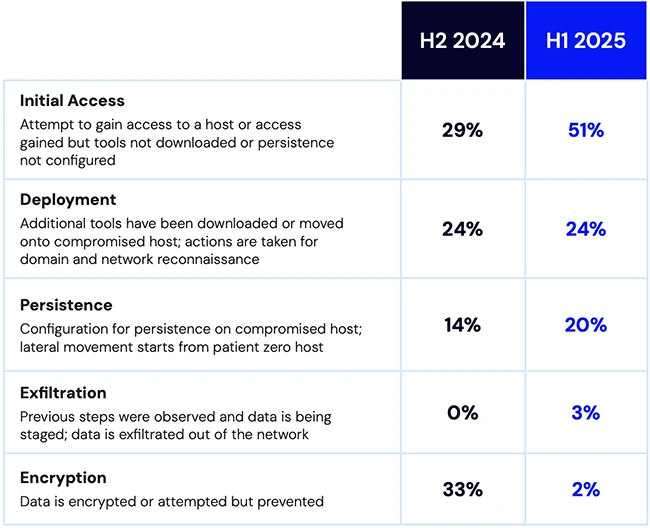

Bir olayın hangi aşamada tespit edildiğini gösteren veriler (Kaynak: Level Blue)

Bu kısa pencerede, güvenlik olaylarından etkilenen müşteri sayısı neredeyse üç katına çıktı. Oran 2024’ün sonlarında yüzde 6’dan 2025’in başlarında yüzde 17’ye yükseldi. Bu olayların yarısından fazlası ilk erişim aşamasında başladı. Saldırganlar içeri girdikten sonra hızla hareket ettiler. Uzlaşma ve yanal hareket arasındaki ortalama süre 60 dakikanın altına düştü. Bazı durumlarda, 15’ten az sürdü.

Bu hız mümkündür çünkü saldırganlar tanıdık araçlara güvenmeye devam eder. Uzak masaüstü protokolü, bir sistemden diğerine geçmek için en yaygın yöntem olmaya devam eder. Uzaktan İzleme ve Yönetim (RMM) yazılımı, Access’i etkin tutmak için yaygın olarak kullanılır. Level Blue, aynı ana bilgisayarda birden fazla RMM aracının kurulduğu birçok durumda bulundu. Tünelleme yardımcı programları saldırganların güvenlik duvarlarından kaçınmasına ve etkinliklerini gizli tutmasına yardımcı olur. Bu taktikler yeni değil, ancak daha fazla hassasiyet ve otomasyonla kullanılıyorlar.

“2025’in ilk yarısında çarpıcı bir gelişme, Aldatma’da ne kadar sofistike tehdit aktörleri haline gelmedir,” diyor Level Blue başrolü kurşun araştırmacısı Fernando Martinez Sidera. “Geleneksel BEC şemalarının ötesine geçiyorlar ve kullanıcıları kapıyı açmaya yönlendirmek için hedeflenen sosyal mühendislik kullanıyorlar. İçeride, uzaktan erişim truva atlarını dağıtıyorlar ve pistlerini hızla kaplıyorlar, bu bir kerelik hızda ağlar boyunca yanal olarak hareket etmelerini sağlıyorlar. Bu, 2026 boyunca devam etmesini tamamen bekliyoruz.”

Başka bir eğilim, iş e -posta uzlaşmasına bağlı olayların düşüşüdür. BEC hala ilk erişimin en büyük payını yüzde 57 olarak açıklıyor, ancak bu son raporlama döneminde yüzde 74’ten düştü. Bu değişim, sahte captcha dolandırıcılık ve yardım masası taklitindeki keskin artışla bağlantılıdır. Sosyal mühendislik artık başlangıç erişim yöntemlerinin yüzde 39’unu oluşturuyor, bu da 2024’ün sonlarından itibaren oranı neredeyse üç katına çıkarıyor.

ClickFix en sık alıntılanan kampanya. Bu saldırılarda, kullanıcılar Windows Run kutusuna bir kod satırını kopyalamak için kandırılır. Bu, rutin bir captcha veya güvenlik istemine benzemek için yapılır. Ancak, kullanıcı herhangi bir şeyi doğrulamak yerine, harici bir sunucuya bağlanan ve kötü amaçlı yazılımları indiren bir PowerShell komutunu başlatır. Yük genellikle Netsupport, Quasar veya Lumma Stealer gibi uzaktan erişim Truva atıdır. ClickFix ile ilgili etkinlik sadece altı ayda yüzde 1.400’den fazla arttı.

Saldırganlar içeri girdikten sonra, erişimi sürdürmek için RMM araçları ve tünelleme kombinasyonuna güveniyorlar. PLINK ve NGROK gibi araçlar gizli bağlantılar oluşturmak için yaygın olarak kullanılır. Bunlar normal BT işlemleriyle karışır, bu da savunucuların tespit etmelerini zorlaştırır. Bazı vakalarda aynı anda iki veya üç RMM aracı takılmıştır.

Kötü amaçlı yazılım eğilimleri de bu yaklaşımı yansıtmaktadır. Lumma Stealer, 2025’in başlarında en sık görülen Infostealer’dı. Windows sistemlerini hedefliyor ve tarayıcı verileri, kimlik bilgileri ve kripto para cüzdanları toplıyor. Genellikle kimlik avı e -postaları veya sahte captcha sayfaları aracılığıyla teslim edilir. Uzaktan erişim Truva atları da aktifti. Bunlar arasında Asyncrat, Remcos ve Stealc vardı. Her biri saldırgana tam uzaktan erişim ve yeni saldırılar başlatma yeteneği sağlar.

Veri hırsızlığı artarken, fidye yazılımı ve şifreleme olayları azaldı. Level Blue, fidye yazılımı vakalarında yüzde 78 düşüş ve yetkisiz erişim olaylarında yüzde 94 düşüş gördü. Bu, tehdidin gittiği anlamına gelmez. Muhtemelen saldırganların alarmları tetiklemeden istediklerini elde ettiklerine işaret ediyor.

Savunucular not almalıdır. Rapor, kuruluşları özellikle sahte captchas gibi sosyal mühendislik taktikleri konusunda kullanıcı eğitimine odaklanmaya çağırıyor. Ayrıca PowerShell, komut dosyası yürütme ve tünelleme araçları üzerinde daha sıkı kontrol önerir. Ağların segmentine, yanal hareketin sınırlandırılması ve uç nokta güvenlik politikalarının gözden geçirilmesi de önemli adımlardır.