Sahte Bitwarden siteleri, güvenlik araştırmacılarının ZenRAT adını verdiği yeni bir şifre çalan kötü amaçlı yazılım taşıyan açık kaynaklı şifre yöneticisi için kurulumcuları zorluyor.

Kötü amaçlı yazılım, meşru Bitwarden sitesini taklit eden ve potansiyel kurbanları kandırmak için yazım yanlışlarına güvenen web siteleri aracılığıyla Windows kullanıcılarına dağıtılıyor.

Windows kullanıcılarına odaklanıldı

ZenRAT’ın amacı, tarayıcı verilerini ve kimlik bilgilerinin yanı sıra, virüslü ana bilgisayar hakkındaki ayrıntıları toplamaktır; bu, bilgi hırsızlığıyla tutarlı bir davranıştır.

Siber suçlular, ayrıntıları kullanarak, meşru kullanıcı oturum açmış gibi bir hesaba erişmek için kullanılabilecek, ele geçirilen sistemin parmak izini oluşturabilir.

Siber güvenlik şirketi Proofpoint’teki güvenlik araştırmacıları, Ağustos ayında Malwarebytes Tehdit İstihbaratı Kıdemli Direktörü Jérôme Segura’dan kötü amaçlı yazılım örneğini aldıktan sonra ZenRAT’ı keşfetti.

Dağıtım noktası, ziyaretçileri resmi kaynağa eriştiklerine inandırmak için özel olarak seçilmiş bir alan adı ile “gerçek bitwarden.com’a çok ikna edici bir şekilde benziyordu” – bitwariden[.]iletişim.

kaynak: Proofpoint

Proofpoint araştırmacıları, sahte Bitwarden kurulum paketinin içinde, şu anda ZenRAT olarak izledikleri, bilgi çalma özelliklerine sahip, uzaktan erişim truva atı (RAT) olan kötü amaçlı bir .NET çalıştırılabilir dosyası buldu.

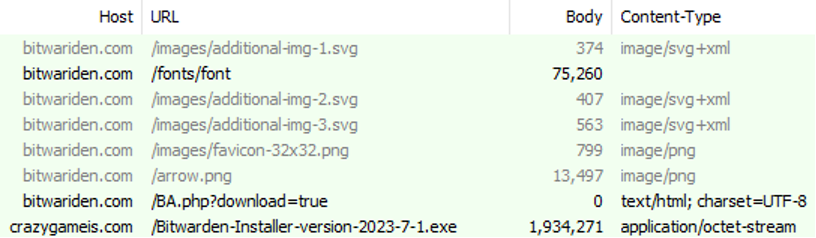

Kötü amaçlı web sitesi, sahte Bitwarden paketini yalnızca Windows kullanıcılarına sağlar, aksi takdirde, bir uygulamanın klonlanmış sayfasına yönlendirir. opensource.com Şifre yöneticisi hakkında makale.

Proofpoint, Linux veya Mac için Bitwarden sürümünü indirmeye çalışırken kullanıcının yazılımın resmi indirme sayfasına yönlendirildiğini belirtiyor.

Windows için kötü amaçlı Bitwarden yükleyicisi şu adresten teslim edilir: Çılgın oyun[.]iletişimmeşru tarayıcı tabanlı oyun platformu CrazyGames’in başka bir sahte URL’si.

kaynak: Proofpoint

Araştırmacılar, potansiyel kurbanların sahte Bitwarden sitesine nasıl ulaştığını bilmiyor ancak Google reklamları aracılığıyla yapılan kimlik avı kampanyaları geçmişte özellikle Bitwarden kullanıcılarını hedeflemek için kullanılmıştı.

Veri çalmak, analizden kaçmak

Çalıştırıldıktan sonra ZenRAT, ana bilgisayar hakkında aşağıdakileri içeren verileri toplamak için WMI sorgularını ve diğer sistem araçlarını kullanır:

- CPU Adı

- GPU Adı

- OS sürümü

- Yüklü RAM

- IP adresi ve Ağ Geçidi

- Yüklü Antivirüs

- Yüklü Uygulamalar

Yukarıdaki ayrıntılar, web tarayıcısından toplanan verileri ve kimlik bilgilerini de içeren bir ZIP arşivinde komuta ve kontrol (C2) sunucusuna iletilir.

Ancak C2 ile iletişim kurmadan önce ZenRAT, sunucunun kısıtlı bir bölgede (Belarus, Kırgızistan, Kazakistan, Moldova, Rusya ve Ukrayna) olmadığından emin olur.

Kötü amaçlı yazılım ayrıca sanal makinede mi yoksa sanal alanda mı çalıştığını kontrol ediyor; bu da araştırmacıların onu analiz ettiğine dair bir işaret.

Ancak araştırmacılar, yükleyicinin meta verilerinde Piriform’un donanım bilgisi uygulaması Speccy olduğunu iddia etmek gibi bazı garip bilgiler de keşfettiler.

Diğer bir özellik ise yükleyicinin imzalayanıyla ilgili verilerdir. Dijital sertifika geçerli olmasa da ZenRAT’ın yükleyicisi, açık kaynaklı FileZilla FTP yazılımının geliştiricisi Tim Kosse’yi imzalayan olarak listeliyor.

Bir bilgi hırsızına özgü işlevlere sahip olmasına rağmen Proofpoint, kötü amaçlı yazılımın modüler olacak şekilde tasarlandığını ve yeteneklerinin genişletilebileceğini gösteren kanıtlar buldu; ancak doğada başka hiçbir modül gözlemlenmedi.

Bitwarden şifre yöneticisinin popülaritesi son zamanlarda piyasadaki diğer ürünlere göre daha iyi bir alternatif olarak görüldüğü için arttı. Büyüyen kullanıcı tabanıyla birlikte yazılım ve kullanıcıları, siber suçluların avantaj elde etmesiyle hedef haline geliyor