Sahte bir siber güvenlik şirketiyle ilişkili sahte araştırmacıların en az yarısı düzine GitHub hesabının, kod barındırma hizmetinde kötü amaçlı depoları zorladığı gözlemlendi.

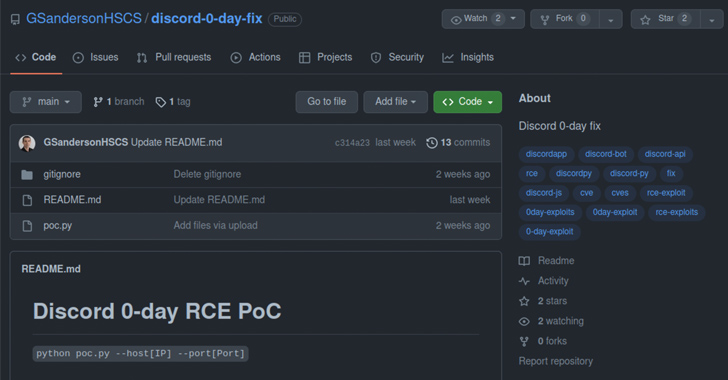

Yazılı olarak hala mevcut olan yedi deponun tümü, Discord, Google Chrome ve Microsoft Exchange’de sözde sıfır gün kusurları için bir kavram kanıtı (PoC) istismarı olduğunu iddia ediyor.

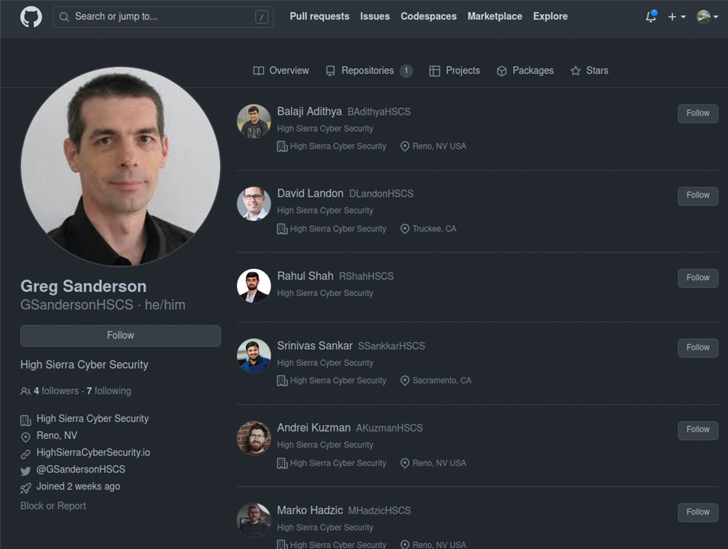

Etkinliği keşfeden VulnCheck, “Bu depoları oluşturan kişiler, High Sierra Cyber Security adlı var olmayan bir şirketin parçası gibi davranarak bir hesaplar ağı ve Twitter profilleri oluşturarak bunların meşru görünmesi için büyük çaba sarf etti. “

Siber güvenlik firması, hileli depolarla ilk olarak Mayıs ayı başlarında Signal ve WhatsApp’ta sıfır gün hataları için benzer PoC istismarlarını zorladıkları gözlemlendiğinde ortaya çıktığını söyledi. İki depo o zamandan beri kaldırıldı.

Hesap ağı, meşruiyet sağlamak amacıyla Twitter’da iddia edilen bulguların bazılarını paylaşmanın yanı sıra, Rapid7 gibi şirketlerden gerçek güvenlik araştırmacılarının vesikalık görüntülerini bile kullanıyor ve bu da tehdit aktörlerinin kampanyayı hazırlamak için önemli çaba sarf ettiğini gösteriyor.

PoC, kötü amaçlı bir ikili dosyayı indirmek ve kurbanın Windows veya Linux işletim sisteminde çalıştırmak için tasarlanmış bir Python betiğidir.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve sağlam güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

VulnCheck araştırmacısı Jacob Baines, “Saldırgan, tüm bu sahte kişileri oluşturmak için çok çaba harcadı, ancak yalnızca çok bariz kötü amaçlı yazılımları dağıttı.” Dedi. “Başarılı olup olmadıkları belli değil, ancak bu saldırı yolunu takip etmeye devam ettikleri göz önüne alındığında, görünüşe göre başarılı olacaklarına inanıyorlar.” irade başarılı ol.”

Bunun amatör bir aktörün mü yoksa gelişmiş bir kalıcı tehdidin mi (APT) işi olduğu şu anda bilinmiyor. Ancak Google’ın Ocak 2021’de ortaya çıkardığı gibi, güvenlik araştırmacıları daha önce Kuzey Kore ulus-devlet gruplarının radarına girmişti.

Bulgular, konu açık kaynak havuzlarından kod indirmeye geldiğinde dikkatli olunması gerektiğini gösteriyor. Kullanıcıların herhangi bir güvenlik riski oluşturmadıklarından emin olmak için çalıştırmadan önce kodu incelemeleri de önemlidir.