Tehdit aktörlerinin, Android ve Windows cihazlardan hassas bilgileri çalabilecek kötü amaçlı yazılımları yaymak için Avast, Bitdefender ve Malwarebytes’in meşru antivirüs çözümleri gibi görünen sahte web sitelerini kullandıkları gözlemlendi.

Trellix güvenlik araştırmacısı Gurumoorthi Ramanathan, “Kötü amaçlı yazılımları meşru görünen siteler aracılığıyla barındırmak, genel tüketiciler, özellikle de cihazlarını siber saldırılardan korumak isteyenler için yıkıcı bir davranıştır” dedi.

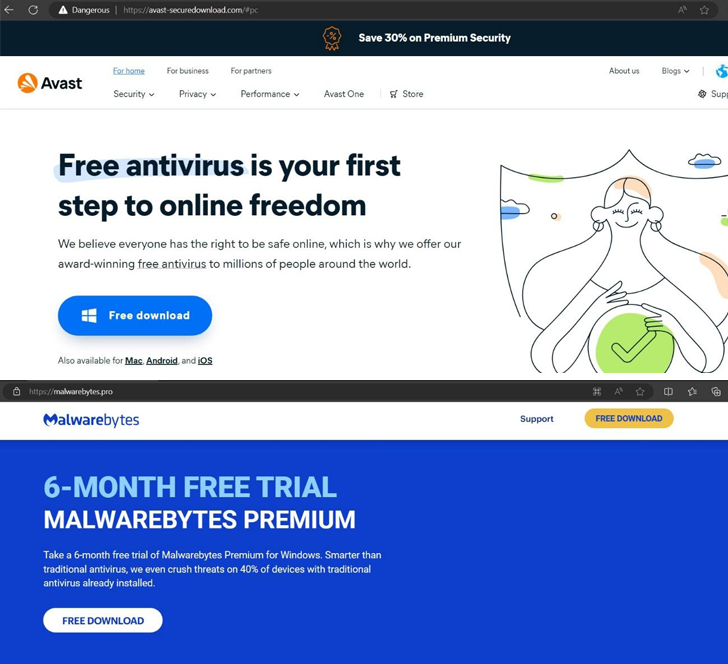

Web sitelerinin listesi aşağıdadır –

- avast-securedownload[.]SpyNote truva atını bir Android paket dosyası (“Avast.apk”) biçiminde dağıtmak için kullanılan com, yüklendikten sonra SMS mesajlarını ve arama kayıtlarını okumak, uygulamaları yüklemek ve silmek, ekran görüntüsü almak için izinsiz izinler ister, konumu takip edin ve hatta kripto para madenciliği yapın

- bitdefender uygulaması[.]Lumma bilgi hırsızı kötü amaçlı yazılımını dağıtan bir ZIP arşiv dosyası (“setup-win-x86-x64.exe.zip”) sunmak için kullanılan com.

- kötü amaçlı yazılım baytları[.]Pro, StealC bilgi hırsızı kötü amaçlı yazılımını dağıtan bir RAR arşiv dosyası (“MBSetup.rar”) sunmak için kullanılır

Siber güvenlik firması ayrıca, tarayıcı verileri de dahil olmak üzere kurban bilgilerini toplayıp uzak bir sunucuya sızdırabilen hırsız kötü amaçlı yazılımları düşürmek için bir kanal görevi gören “AMCoreDat.exe” adlı sahte bir Trellix ikili dosyasını da ortaya çıkardığını söyledi.

Şu anda bu sahte web sitelerinin nasıl dağıtıldığı belli değil, ancak geçmişte benzer kampanyalarda kötü amaçlı reklamcılık ve arama motoru optimizasyonu (SEO) zehirlenmesi gibi teknikler kullanılmıştı.

Hırsız kötü amaçlı yazılımlar, siber suçluların farklı karmaşıklık düzeylerine sahip çok sayıda özel varyantın reklamını yapmasıyla giderek daha yaygın bir tehdit haline geldi. Buna Acrid, SamsStealer, ScarletStealer ve Waltuhium Grabber gibi yeni hırsızların yanı sıra SYS01stealer (aka Albüm Stealer veya S1deload Stealer) gibi mevcut olanlara yönelik güncellemeler de dahildir.

Kaspersky yakın tarihli bir raporunda, “Ara sıra yeni hırsızların ortaya çıkması, bunların işlevsellik ve karmaşıklıklarının büyük ölçüde farklılık göstermesi gerçeğiyle birleştiğinde, suç piyasasında hırsızlara yönelik bir talep olduğunu gösteriyor.” dedi.

Gelişme, araştırmacıların, Android’in erişilebilirliğini ve MediaProjection API’lerini kötüye kullanarak bilgi hırsızlığını kolaylaştırmak için kendisini Google Play güncellemesi olarak gizleyen Antidot adında yeni bir Android bankacılık truva atı keşfetmesiyle ortaya çıktı.

Broadcom’un sahibi olduğu Symantec bir bültende, “İşlevsellik açısından Antidot, tuş günlüğü tutma, katman saldırıları, SMS sızması, ekran yakalama, kimlik bilgileri hırsızlığı, cihaz kontrolü ve saldırganlardan alınan komutları yürütme yeteneğine sahiptir.” dedi.