Rhysida fidye yazılımı operasyonu, sağlık kuruluşlarına yönelik bir saldırı dalgasının devlet kurumlarını ve siber güvenlik şirketlerini operasyonlarına daha fazla dikkat etmeye zorlamasının ardından adından söz ettiriyor.

ABD Sağlık ve İnsani Hizmetler Departmanı’nın (HHS) bir güvenlik bülteninin ardından CheckPoint, Cisco Talos ve Trend Micro, Rhysida hakkında, tehdit aktörünün operasyonlarının farklı yönlerine odaklanan raporlar yayınladı.

Daha önce, Haziran ayında Rhysida, veri sızıntısı sitesinde Şili Ordusu’ndan (Ejército de Chile) çalınan belgeleri sızdırdıktan sonra ilk kez dikkatleri üzerine çekti.

O zamanlar, SentinelOne tarafından Rhysida şifreleyicinin bir ön analizi, fidye yazılımının erken geliştirme aşamasında olduğunu ve kalıcılık mekanizmaları, Birim Gölge Kopyası silme, işlem sonlandırma vb. gibi çoğu türde görülen standart özelliklerin eksik olduğunu gösterdi.

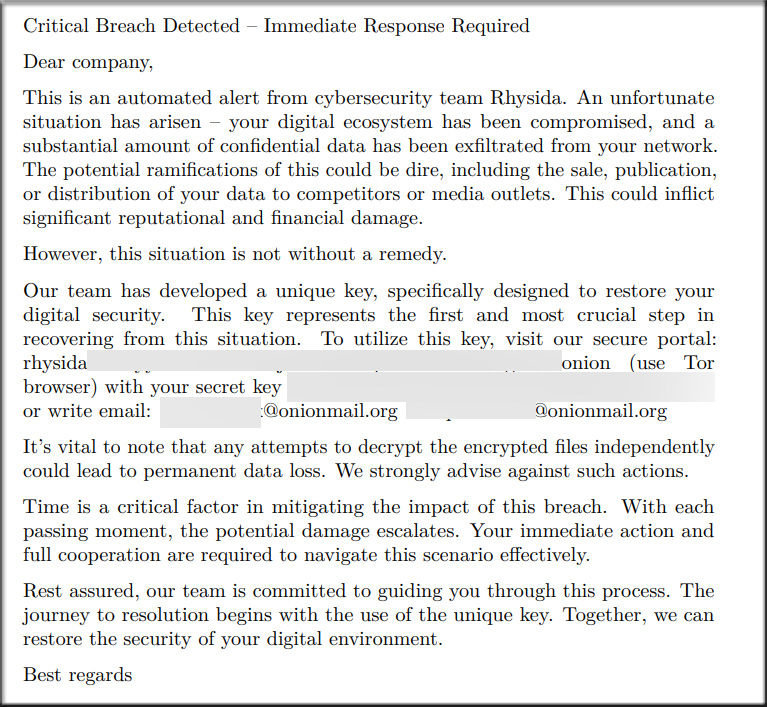

Rhysida fidye notunda “Bu, siber güvenlik ekibi Rhysida’dan gelen otomatik bir uyarıdır” yazıyor.

“Talihsiz bir durum ortaya çıktı – dijital ekosisteminizin güvenliği ihlal edildi ve önemli miktarda gizli veri ağınızdan çalındı.”

Kaynak: BleepingComputer

Rhysida sağlık kuruluşlarını hedef alıyor

Bazı fidye yazılımı operasyonları, sağlık kuruluşlarını kasıtlı olarak hedeflemediğini ve hatta yanlışlıkla yapıldığında ücretsiz şifre çözme anahtarları sağladığını iddia etse de, Rhysida aynı politikayı izlemiyor gibi görünüyor.

Rhysida karanlık web veri sızıntısı sitesi, Avustralya’daki bir sağlık kuruluşunu listeleyerek, çalınan veriler sızdırılmadan önce fidye ödemeleri için onlara bir hafta süre veriyor.

Kaynak: BleepingComputer

ABD Sağlık ve İnsani Hizmetler Departmanı (HHS) tarafından geçen hafta yayınlanan bir bülten, Rhysida’nın hala basit bir dolap kullanmasına rağmen faaliyetlerinin ölçeğinin tehlikeli boyutlara ulaştığı ve son zamanlarda tehdit aktörlerinin sağlık hizmetlerine odaklandığı konusunda uyarıda bulundu. ve kamu sektörü.

HHS’nin bülteninde “Kurbanları Batı Avrupa, Kuzey, Güney Amerika ve Avustralya’daki birçok ülkeye dağılmış durumda” yazıyor.

“Öncelikle eğitim, hükümet, üretim ve teknoloji ile yönetilen hizmet sağlayıcı sektörlerine saldırıyor; ancak, Sağlık ve Halk Sağlığı (HPH) sektörüne yönelik son saldırılar oldu.”

Kaynaklar, BleepingComputer’a, Rhysida’nın, Amerika Birleşik Devletleri’ndeki 17 hastaneyi ve 166 kliniği etkileyen sistem çapında bir kesinti yaşayan Prospect Medical Holdings’e yönelik yakın tarihli bir siber saldırının arkasında olduğunu söyledi.

Ancak Rhysida henüz saldırının sorumluluğunu üstlenmedi ve PMH, saldırının arkasında fidye yazılımı çetesinin olup olmadığına ilişkin e-postalara yanıt vermedi.

Bu veya bildirilmemiş diğer siber saldırılar hakkında ilk elden bilgiye sahipseniz, +16469613731 numaralı telefondan Signal üzerinden bizimle gizli bir şekilde iletişime geçebilirsiniz.

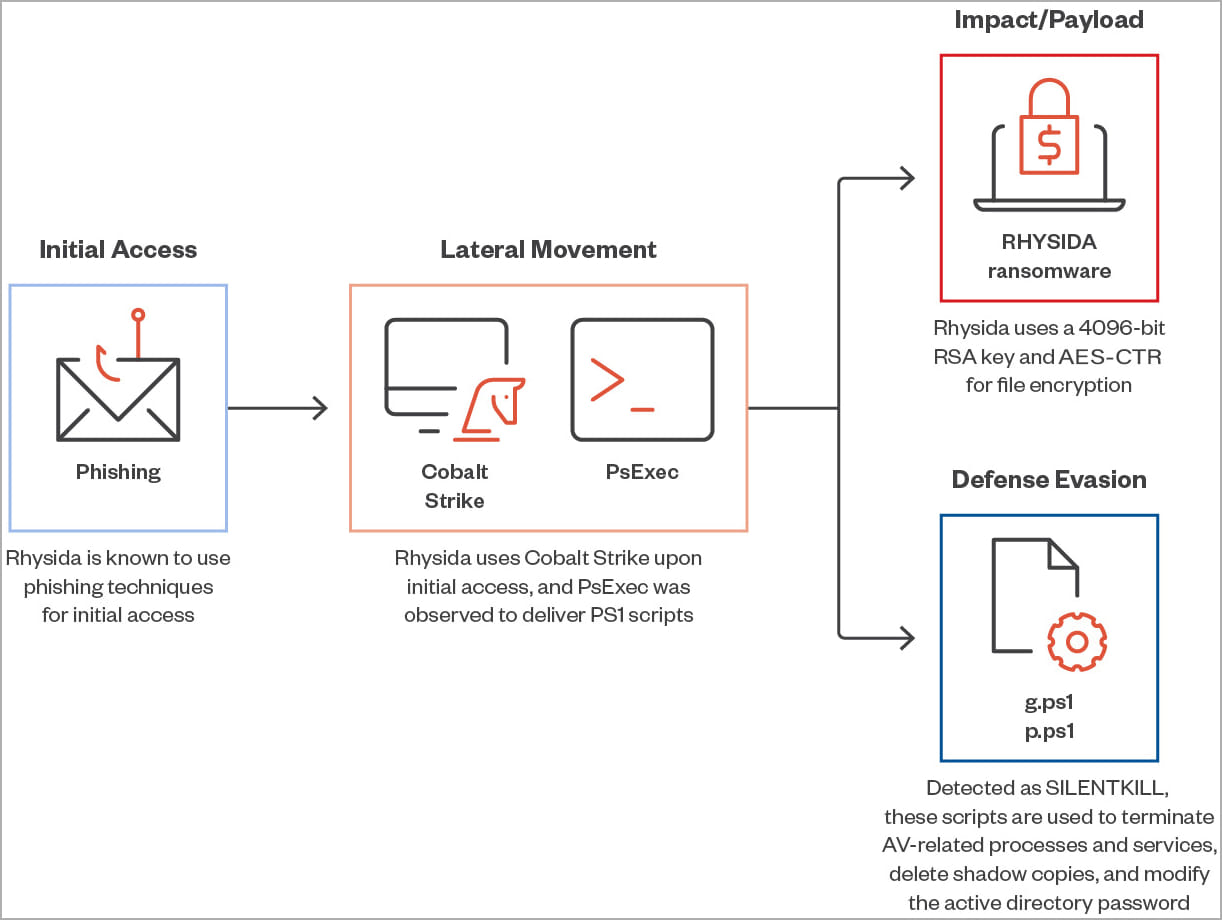

Bugün yayınlanan bir Trend Micro raporu, en sık gözlemlenen Rhysida saldırı zincirine odaklanıyor ve tehdit grubunun ilk erişimi sağlamak için kimlik avı e-postaları kullandığını, ardından Cobalt Strike ve PowerShell komut dosyalarını dağıttığını ve sonunda dolabı düşürdüğünü açıklıyor.

Trend Micro analistlerinden ilginç bir gözlem, Rhysida operatörleri tarafından kullanılan PowerShell betiklerinin AV işlemlerini sonlandırması, gölge kopyaları silmesi ve RDP yapılandırmalarını değiştirerek dolabın aktif gelişimini göstermesidir.

Bir fidye yazılımı şifreleyicisinin kendisi genellikle bu görevleri yerine getirir, ancak Rhysida işlemi için, aynı amaçlara ulaşmak için harici komut dosyaları kullanırlar.

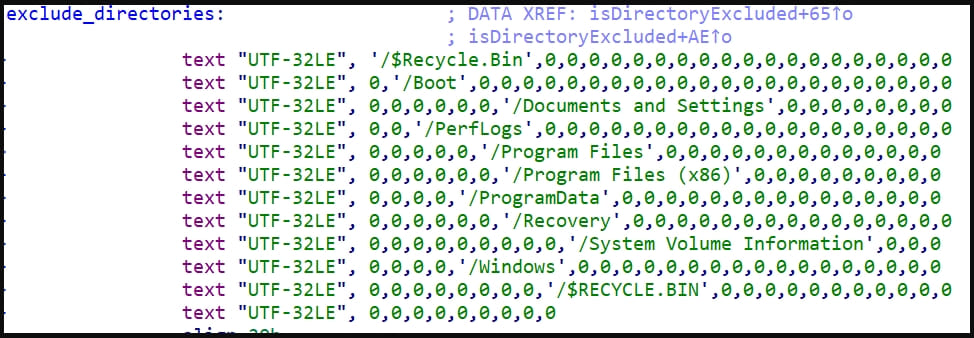

Cisco Talos’un raporu, en yeni Rhysida dolabının dosya şifreleme için ChaCha20 algoritmasına sahip bir 4096 bit RSA anahtarı kullandığını ve artık birkaç dizini ve aşağıdaki dosya türlerini hariç tuttuğunu doğrulamaktadır:

.bat .bin .cab .cmd .com .cur .diagcab .diagcfg, .diagpkg .drv .dll .exe .hlp .hta .ico .lnk .msi .ocx .ps1 .psm1 .scr .sys .ini thumbs .db .url .iso and .cab

Kaynak: Cisco

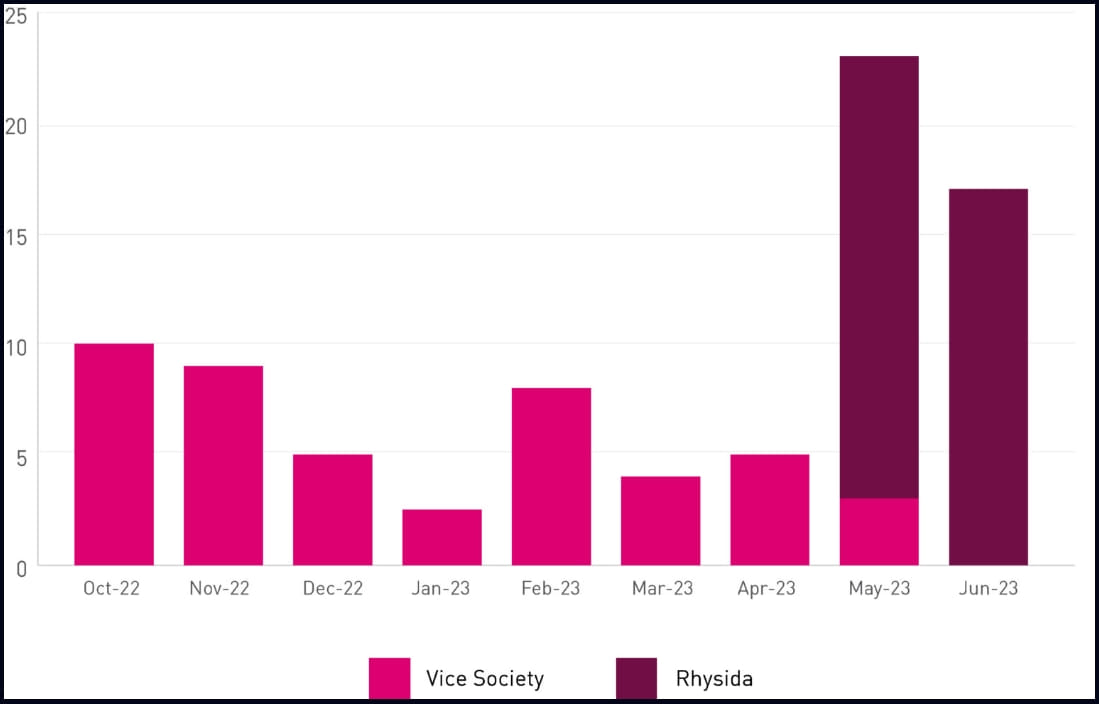

CheckPoint’in raporu bir adım daha ileri giderek, kurbanın iki şantaj sitesinde yayınlama sürelerine ve benzer kurban hedefleme modellerine dayanarak, Rhysida’yı artık feshedilmiş Vice Society fidye yazılımı operasyonuyla ilişkilendiriyor.

Sonuç olarak, Rhysida çeşitli sektörlerdeki kuruluşları hedef alarak ve hastanelere saldırmakta hiç tereddüt göstermeden fidye yazılımı alanında hızla yer edindi.

RaaS, teknik açıdan geride kalırken operasyonlar açısından çok hızlı hareket ediyor gibi görünse de, bu cephedeki gelişmeler dolabın yetişmekte olduğunu gösteriyor.