SafePay fidye yazılımı organizasyonu, Eylül 2024’teki ilk tespitinden bu yana hızlı bir şekilde güçlü bir operatör haline geldi ve siber tehdit senaryosunda şaşırtıcı bir artış gösterdi.

Yayılma ve kar paylaşımı için bağlı kuruluşlara dayanan baskın fidye yazılımı (RAAS) modellerinden farklı olarak, SafePay, çekirdek geliştiricileri doğrudan müdahaleleri ve gasp kampanyalarını düzenleyen özerk bir şekilde çalışır.

Bu bağımsız yaklaşım, grubun 2025 yılının başlarında küresel olarak 265’in üzerinde kurbanın sorumluluğunu talep etmesini sağladı ve 2024’te 20’den fazla hedeften keskin bir artış gösterdi.

Kendi kendini çalıştıran fidye yazılımı tehdidi

Grubun çift uzatma stratejisi, sadece kurbanların dosyalarını sağlam algoritmalarla şifrelemeyi değil, aynı zamanda kaldıraç için hassas verileri de püskürtmek, kripto para birimi fidye ödenmemiş kalırsa, özel bir karanlık web sızıntı sitesinde (DLS) yayını tehdit eder.

SafePay’ın agresif taktikleri, farklı sektörler arasındaki operasyonları bozdu ve yaygın bağlı kuruluş güdümlü proliferasyona karşı hassasiyet ve kaçırma önceliklendiren bağlı olmayan fidye yazılımı operasyonlarının gelişen karmaşıklığını vurguladı.

Ani dalgalanana kadar neredeyse tespit edilmeyen SafePay, komut satırı parametreleri aracılığıyla modüler bir fidye yazılımı ikili konfigürasyonu kullanabilir ve yürütme sonrası kendi kendine aşınma mekanizmaları dahil edilirken belirli sürücülerin özel olarak şifrelemesine izin verir.

Kötü amaçlı yazılım, Ermeni, Azerbaycan (Kiril), Belarus, Gürcistan, Kazak, Rus veya Ukrayna gibi dilleri kullanarak sistemler üzerindeki operasyonları sonlandıran coğrafi işleme kontrolleri, Bağımsız Devletler Topluluğu (CIS) Bölgeleri (CIS) Bölgeleri, potansiyel güvenceleri veya potansiyel nedenleri önleyen ortak bir göstergeyi öne çıkarır.

Bu seçici hedefleme, SafePay’ın yüksek değerli ödemelerin daha uygun olduğu, CIS ile uyumlu alanlardan ve altyapılardan kaçınmalarından daha fazla kanıtlandığı gelişmiş ekonomilere odaklanmasıyla uyumludur.

Hedefler, teknikler ve savunma stratejileri

SafePay’ın mağduru, Kuzey Amerika ve Batı Avrupa’ya belirgin bir vurgu ortaya koyuyor ve ABD, 47 ile Almanya’nın ardından vakaların yaklaşık% 40’ını içeren 103 onaylanmış olayda brunt taşıyor.

Ek grevler, ulaştırma, finans, tarım ve kamu hizmetlerinin yanı sıra, ağırlıklı olarak üretim, teknoloji, eğitim, işletme hizmetleri ve sağlık sektörlerini etkileyen Birleşik Krallık, Avustralya, Kanada ve seçkin Latin Amerika ve Asya uluslarını kapsamaktadır.

Bu geniş endüstriyel hedefleme, operasyonel kesinti süresine duyarlı kuruluşlardan yararlanır, burada erişimi geri yükleme baskısı genellikle ödeme risklerinden daha ağır basar.

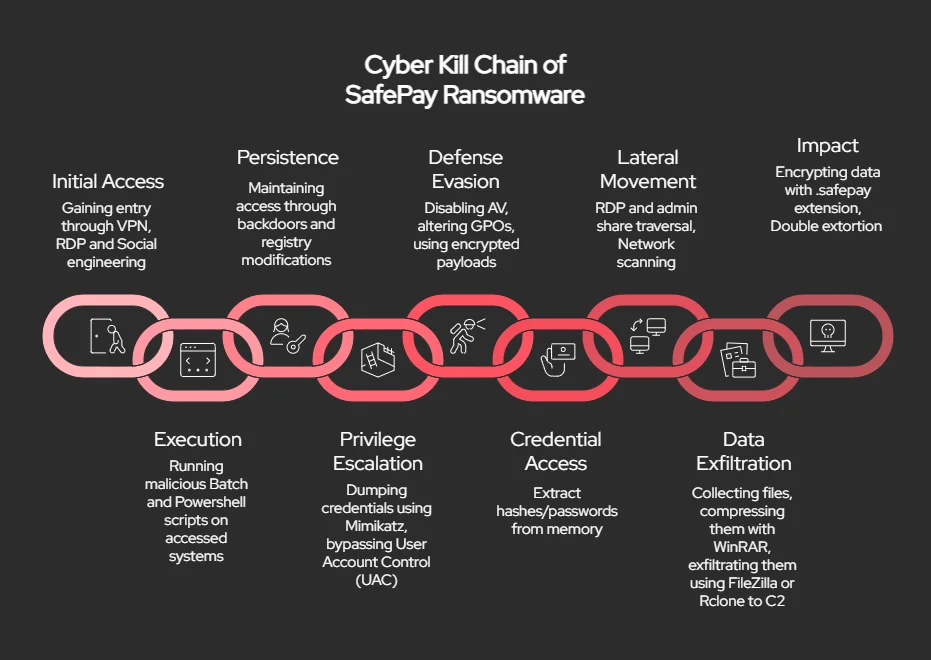

Operasyonel olarak, SafePay rafine bir siber öldürme zincirine bağlı kalır, karanlık web pazarlarından veya infostealer kampanyalarından temin edilen çalıntı kimlik bilgileri aracılığıyla erişimi başlatır, genellikle yanlış güvenlik duvarları veya kimlik/kimlik/kimlik doğrulama (MFA), mikrosoft ekipleri üzerinde gerçek zamanlı sosyal motorcuları içeren hibritleri (MFA) atlar.

İhlal sonrası, yürütme, kod enjeksiyonu için yasal süreçlere kod enjeksiyonu için regsvr32 ve cmd.exe gibi arazi ikili iki dosyalarını (LOTL) kaldırırken, kalıcılık Connectwise screencect veya QDoor gibi araçlar ile anti-analizi için gizlenmiş özel backdrods aracılığıyla elde edilir.

Ayrıcalık yükseltme, kimlik bilgisi boşaltma ve kullanıcı hesabı kontrolü (UAC) bypass için Mimikatz gibi araçlardan yararlanır, bu da antivirüs devre dışı bırakma yoluyla savunma kaçırma, grup ilkesi manipülasyonları ve olay günlüklerinin ve hacim gölge kopyalarının silinmesini sağlar.

Lateral Hareket, RDP ve idari hisseleri kullanır ve veri açığa çıkması FileZilla veya RCLone aracılığıyla sıkıştırılmış arşivlerin sifon gigabaytları için gerçekleştirilir.

Rapora göre, etki, kurbanları müzakereler için ton barındıran portallara yönlendiren.

SafePay’a karşı hafifletme, zorunlu MFA ile güçlendirilmiş erişim kontrollerini, benzersiz şifreleri ve ilk kimlik bilgisi kötüye kullanımını engellemek için düzenli hesap denetimlerini vurgulayarak çok yönlü bir savunma derinlemesine savunma duruşu gerektirir.

VPN’lerin, RDP uç noktalarının ve maruz kalan hizmetlerin zamanında yamalanması yoluyla sertleştirme, son nokta tespiti ve yanıt (EDR) izleme ile birleştiğinde, LSASS erişimi veya olağandışı PowerShell invokasyonları gibi anormal davranışlar için uygulama ve yan fazları bozabilir.

Kötüyebilebilen yardımcı programların kısıtlanması, kütle dosya modifikasyonları veya yetkisiz uzaktan araçlar gibi fidye yazılımlarına özgü göstergeleri tespit etmek ve test edilen restorasyon protokolleri ile izole edilmiş çevrimdışı yedeklemelerin korunması esnekliği daha da artırır.

Ağ segmentasyonu ile entegre olan kimlik avı tanıma ve olay müdahale simülasyonları üzerine kullanıcı eğitimi, bu giderek daha üretken tehdit aktörünün gasp kaldıraçını en aza indirir.

SafePay kontrolsüz genişlemesine devam ettikçe, kuruluşlar otonom, yüksek etkili metodolojisine karşı koymak için bu teknik önlemlere öncelik vermelidir.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!