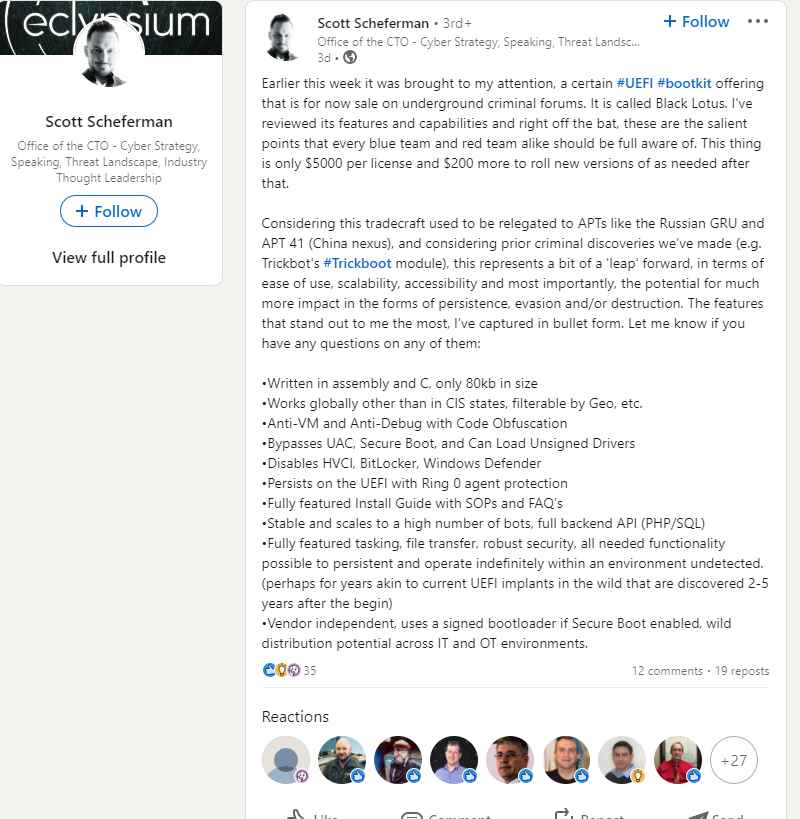

Güvenlik uzmanı Scott Scheferman, bir tehdit aktörünün karanlık web forumlarında, virüsten koruma yazılımını ve denetimlerini atlama yeteneğine sahip, satıcıdan bağımsız bir UEFI rootkit’i pazarladığı konusunda uyarıyor.

“Black Lotus” olarak bilinen Windows rootkit, sonraki her sürüm için 200$ ödeme ile 5.000$’a satılan ve devlet destekli kötü niyetli saldırganlar tarafından kullanılanlara benzer özelliklere sahip güçlü, kalıcı bir kötü amaçlı yazılımdır. Black Lotus 80 kilobayt boyutundadır, Assembly ve C’de yazılmıştır ve BDT bölgesindeki uluslara bulaşmayı önlemek için coğrafi sınırlamaya sahiptir.

Uzmana göre, kötü amaçlı yazılım, sanallaştırmayı önleme, hata ayıklamayı önleme ve kod gizleme gibi kaçınma araçlarını içeriyor ve hedef bilgisayarlarda BitLocker, Windows Defender ve Hiper Yönetici ile korunan Kod Bütünlüğü (HVCI) gibi güvenlik yazılımlarını devre dışı bırakma yeteneğine sahip.

Bu kötü amaçlı kötü amaçlı yazılım, suçluların, aygıtın yasa dışı yazılım yürütmesini durdurmayı amaçlayan bilgisayarların güvenli önyükleme işlevini aşmasını sağlar. Bunun yerine, UEFI’ye odaklanarak BlackLotus kötü amaçlı yazılımı, işletim sisteminden ve onu durdurabilecek herhangi bir güvenlik yazılımından önce yüklenir.

Başka bir deyişle, kötü niyetli bir kişi bir ağa veya makineye erişim elde ederse, bu programı yükleyebilir ve UEFI düzeyinde tamamen fark edilmeyecek ve kalıcı olacaktır.

İşlevler şunları içerir:

• Montaj ve C olarak yazılmıştır, sadece 80 kb boyutundadır

• CIS ülkeleri dışında küresel olarak çalışır, Geo vb. tarafından filtrelenebilir.

•Kod Gizlemeli Anti-VM ve Anti-Hata Ayıklama

•UAC, Güvenli Önyüklemeyi Atlar ve İmzasız Sürücüleri Yükleyebilir

• HVCI, BitLocker, Windows Defender’ı devre dışı bırakır

• Ring 0 aracı korumasına sahip UEFI’de devam eder

•SOP’ler ve SSS’ler ile tam özellikli Kurulum Kılavuzu

•Kararlı ve çok sayıda bota ölçeklenir, tam arka uç API’si (PHP/SQL)

•Tam özellikli görevlendirme, dosya aktarımı, sağlam güvenlik, gerekli tüm işlevsellik, kalıcı olması ve algılanmayan bir ortamda süresiz olarak çalışması mümkündür. (belki yıllar boyunca, başlangıçtan 2-5 yıl sonra keşfedilen vahşi doğada mevcut UEFI implantlarına benzer)

•Satıcıdan bağımsızdır, Güvenli Önyükleme etkinse imzalı bir önyükleyici kullanır, BT ve OT ortamlarında vahşi dağıtım potansiyeli.

Saldırganlar, dosya aktarımları ve görev desteği de dahil olmak üzere çok çeşitli görevleri yapmak için Black Lotus’u kullanabilir ve hem BT hem de OT sistemleri için ciddi bir tehlike oluşturma yeteneğine sahiptir.

Scheferman’a göre bu, kullanım kolaylığı, ölçeklenebilirlik, erişilebilirlik ve en önemlisi, kalıcılık, kaçınma ve/veya yıkım biçimlerinde çok daha fazla etki potansiyeli açısından biraz ileriye doğru bir “sıçrayışı” temsil ediyor. Daha önce, bu ticaret aracı yalnızca Rus GRU ve Çin’den APT çeteleri gibi APT’ler tarafından kullanılıyordu.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.