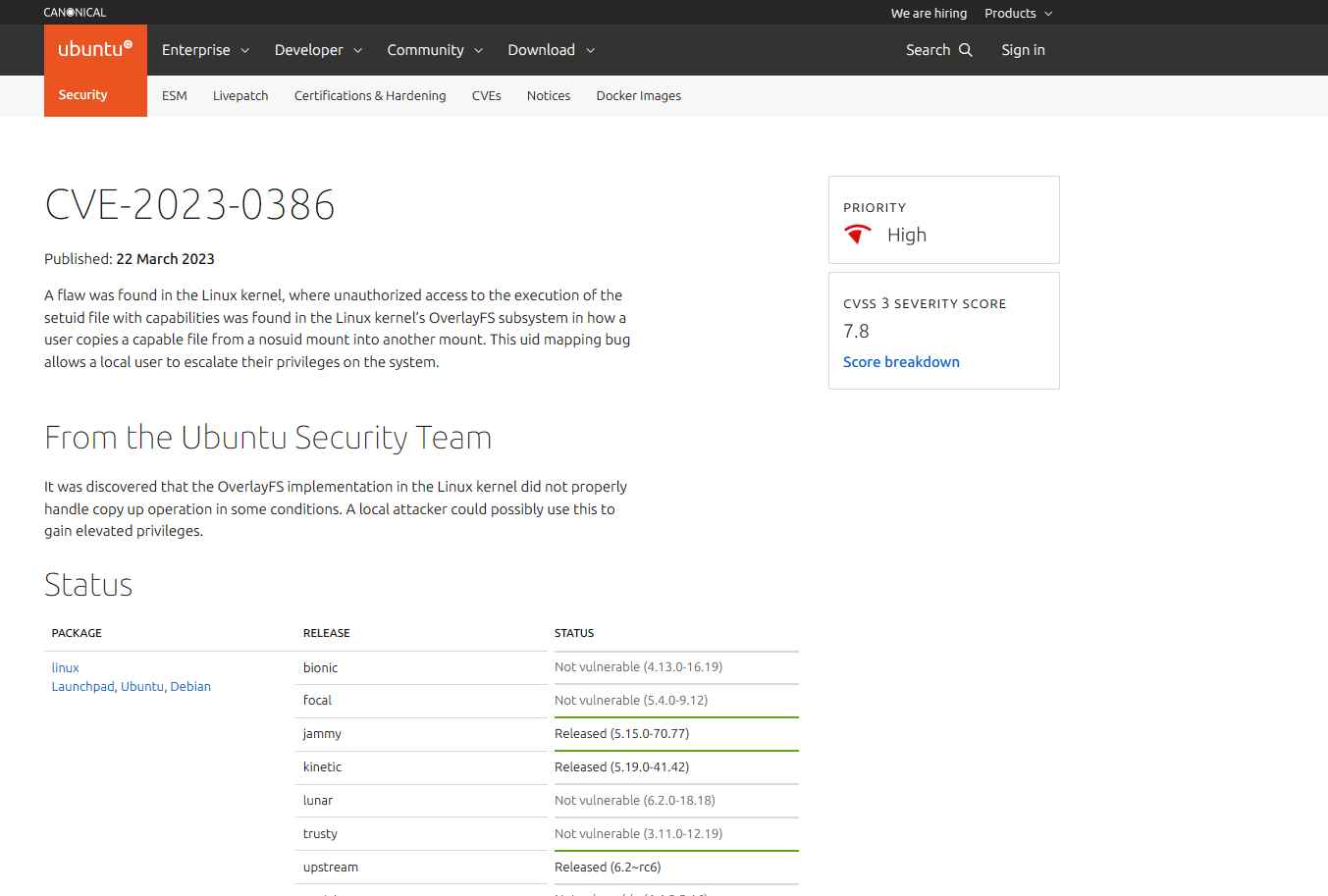

Linux çekirdeğinin OverlayFS alt sistemindeki yakın tarihli bir güvenlik açığı, CVSS puanı 7.8 olan CVE-2023-0386 olarak bulundu. Yetenekli bir dosyanın nosuid mount’tan başka mount’a kopyalarının dikkatsizce işlenmesinden kaynaklanan kusur, yeteneğe sahip setuid dosyalarının yürütülmesine yetkisiz erişime izin verir. Bu kullanıcı kimliği eşleme kusuru, yerel kullanıcıların sistem üzerindeki ayrıcalıklarını artırmasına olanak tanıyarak ciddi bir güvenlik riski oluşturur.

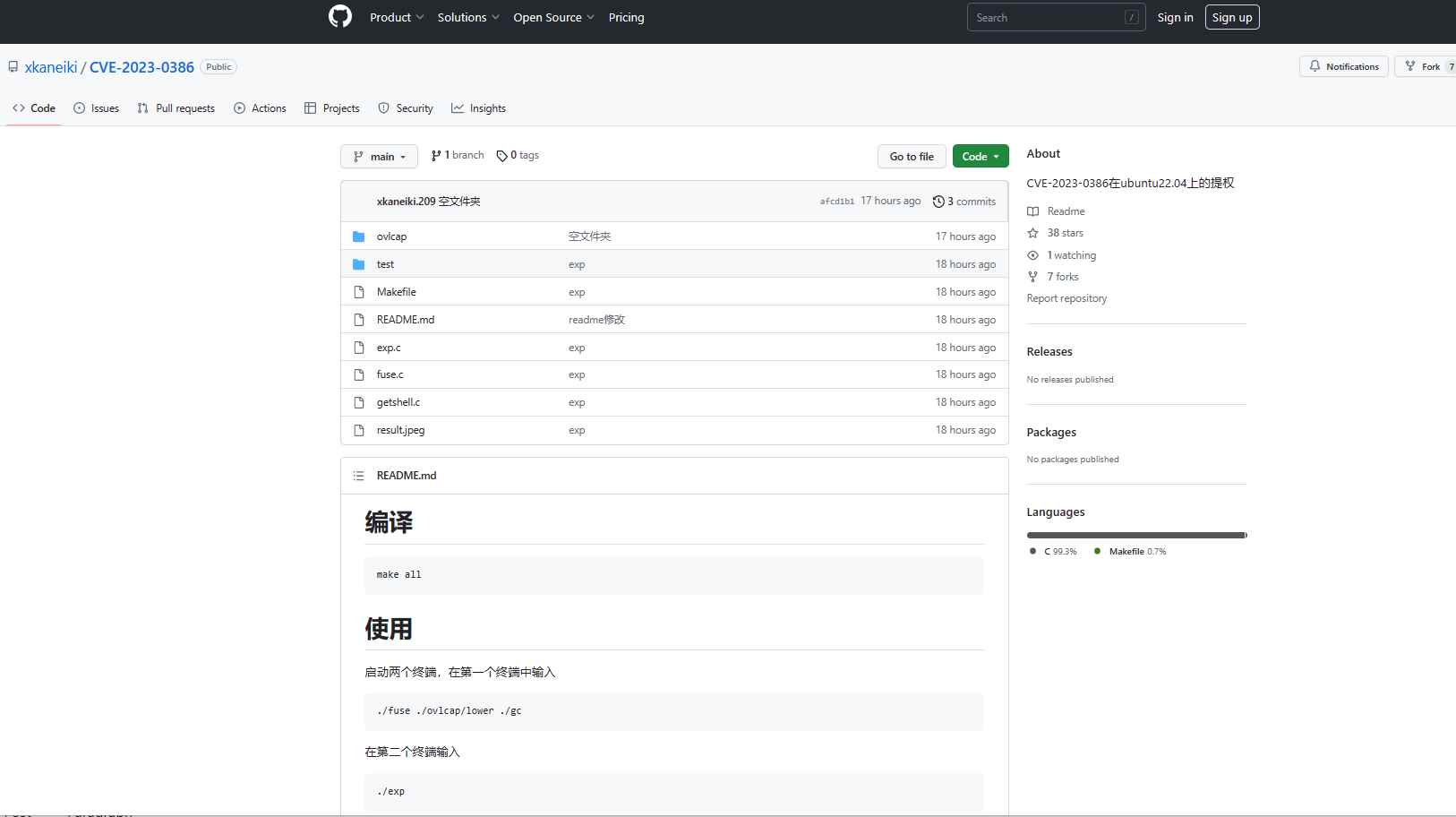

Araştırmacı Xkaneiki tarafından bu güvenlik açığı için bir kavram kanıtı (PoC) saldırısı oluşturuldu ve CVE-2023-0386’nın oluşturduğu olası tehlikeler vurgulandı. Ubuntu 22.04 üzerinde PoC zafiyeti denenmiş ve root erişimi sağlanmıştır. CVE-2023-0386 için kavram kanıtı (PoC) istismar kodunun varlığı, geliştiricilerin ve sistem yöneticilerinin bu Linux çekirdeği ayrıcalık yükseltme kusurunu düzeltmek ve olası saldırıları durdurmak için güvenlik güncellemelerine öncelik vermelerinin ne kadar acil olduğunu vurgulamaktadır.

Katmanlarından birinde dosya yeteneği olan bir bindirme bağlantısına sahip bir Linux bilgisayara düşük ayrıcalıklı kullanıcı erişimine sahip bir saldırgan, CVE-2023-0386 olarak tanımlanan Linux çekirdek ayrıcalığı yükseltme sorunu sayesinde ayrıcalıklarını root’a yükseltebilir. Nosuid mount’taki yetenekli bir dosya, bunu yapmak için saldırgan tarafından başka bir mount’a kopyalanabilir. Bu güvenlik açığı CVE-2021-3847 ile karşılaştırılabilir ancak daha az izinle yararlanılabileceği için daha yüksek önceliğe sahiptir.

Üreme prosedürleri:

- Root’a ait, herkes tarafından yazılabilir bir setuid/setgid ikilisini ortaya çıkaran bir FUSE dosya sistemi bağlayın.

- Kullanıcı/bağlama ad alanlarının paylaşımını devre dışı bırakın.

- Kullanıcı tarafından yazılabilir bir üst dizine ve alt dizin olarak FUSE dosya sistemine sahip bir kaplama takın. Üst dizinin ‘nosuid’ komutunu kullanmadan bir diske bağlandığından emin olun.

- Dosyanın mtime’ını güncellemek ve bir kopyalama başlatmak için birleştirilmiş yoldaki dosyaya dokunun.

- Çekirdek setuid/gid bitlerini temizlemediğinden, setuid bitlerine sahip ikilinin bir kopyası daha yüksek dizinde bulunacaktır.

- İkili dosyayı en üst dizinden çalıştırırsanız, çalıştırılan kullanıcı root olacaktır.

Kullanıcı ad alanları içinde benzersiz kısıtlamalara tabi olan dosya yeteneklerini (xattrs) içeren CVE-2021-3847’nin aksine, CVE-2023-0386, kullanıcı ad alanına özgü olmayan setgid/setuid bitlerine saldırır. Ayrıca FUSE, fiziksel erişime ihtiyaç duymaz ve fiziksel erişime ihtiyaç duyan ve genellikle bu tür bağlamlarda engellenen USB yuvalarıyla ilgili olan CVE-2021-3847’nin aksine birçok üretim durumunda bulunur.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.