Microsoft, zayıflıklar için Microsoft uygulamalarını araştıran tehdit aktörleri için birincil hedeftir. Adaptive Shield’deki güvenlik araştırma ekibimiz kısa süre önce Microsoft’un OAuth uygulama kaydındaki bir güvenlik açığından kaynaklanan ve saldırganların Microsoft 365 posta kutularında gizli iletme kuralları oluşturmak için Exchange’in eski API’sinden yararlanmasına olanak tanıyan yeni bir saldırı vektörü keşfetti.

Bu yeni saldırı vektörünü anlamak için buradaki temel bileşenleri anlamanız gerekir. Bunlar, gizli yönlendirme kurallarını ve SaaS’tan SaaS’a uygulama erişimini içerir; bunların tümü, kullanıcıların bilgisi olmadan kullanıcıların hesaplarına sızabilen ve posta kutularını kontrol edebilen kötü amaçlı bir SaaS kök takımı anlamına gelir.

SaaS yığınınızın tamamını güvence altına almak için en önemli kullanım durumları hakkında daha fazla bilgi edinin.

Gizli Yönlendirme Kuralları

Gelen kutusu kuralları, bir Microsoft posta kutusu içindeki önceden ayarlanmış koşullara dayalı olarak gerçekleşen eylemlerdir. Kullanıcılar veya yöneticiler, kullanıcının gelen kutusunun farklı özelliklerine dayalı protokolleri tetiklemek için yönlendirme kurallarını kullanabilir.

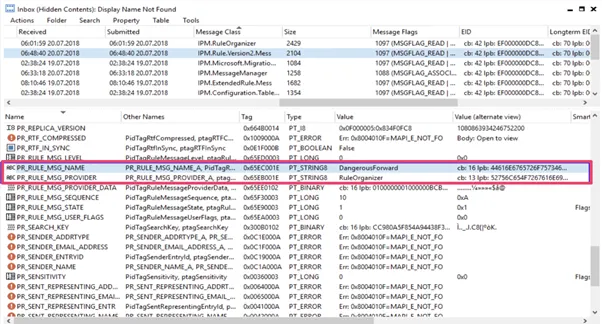

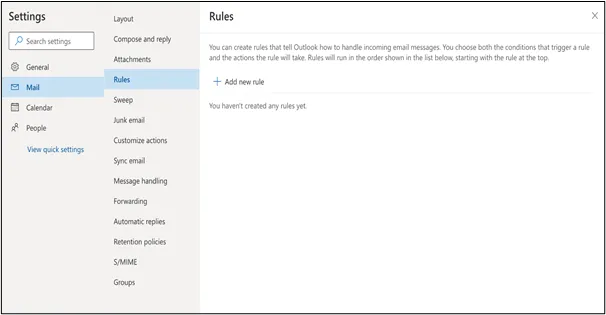

Gizli iletim kuralları (Şekil 1) ilk olarak 2018’de Compass Security’den Damian Pflammater tarafından keşfedildi. Keşfi ve Microsoft’un yanıtını “Microsoft Exchange’de Gizli Gelen Kutusu Kuralları” başlıklı bir blog gönderisinde ele aldı. Bu kurallar tamamen işlevseldir ve arka uçta görülebilir. Ancak, e-posta istemcileri, bir yönetici panosu veya bir API gibi görünür ortak arayüzler değildirler (Şekil 2).

OAuth 2.0 Aracılığıyla SaaS’tan SaaS’a Erişim

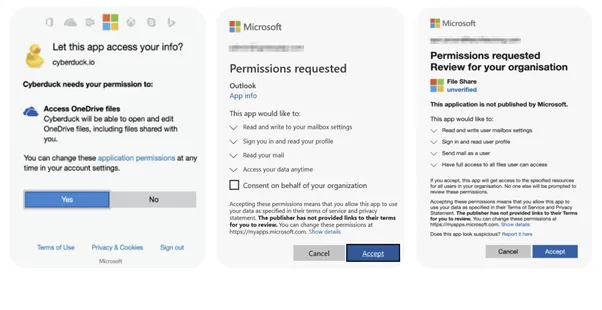

Üçüncü taraf uygulama erişimi olarak da adlandırılan SaaS’tan SaaS’a uygulama erişimi, bir uygulamanın başka bir uygulamaya bağlanabileceği ve bunu yaparken farklı bilgi ve ayarlara erişim ve izin elde edebileceği koşulları açıklar. OAuth 2.0 mekanizması, kullanıcıların kimliklerini hızlı bir şekilde doğrulamalarına ve uygulamaya izin vermelerine olanak tanıyan sorunsuz bir süreç aracılığıyla tüketiciler ve hizmet sağlayıcılar arasındaki kimlik doğrulama ve yetkilendirme sürecini basitleştirir. Uygulamanın daha sonra perde arkasında kendi ortamında kod yürütmesine ve mantık yürütmesine izin verilir.

Çoğu durumda, bu uygulamalar tamamen zararsızdır ve genellikle değerli bir iş aracı olarak hizmet eder. Diğer durumlarda, bu uygulamalar yürütülebilir bir dosyaya benzer şekilde kötü amaçlı yazılım görevi görebilir.

Bir Sonraki Evrim: SaaS Yoluyla Bir Saldırı Yöntemi

Bu SaaS rootkit ile tehdit aktörleri, bir SaaS uygulaması olarak yaşayan kötü amaçlı yazılım oluşturabilir ve fark edilmeden bir kullanıcının hesabına sızabilir ve erişimini sürdürebilir.

Kötü aktörler, Microsoft kullanıcı arabiriminde programlı olarak çevrimiçi gizli yönlendirme eklemek için kullanılabilecek Exchange Legacy kapsamlarını bulamasa da, bunları bir terminal komut dosyası aracılığıyla ekleyebilirler.

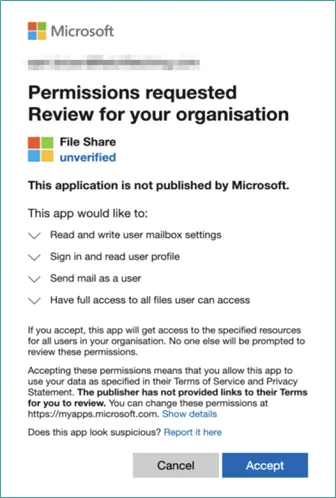

Saldırganın işi basit: Güvenilir görünen bir uygulama oluşturun, kullanıcı arabiriminden kaldırılan eski kapsam protokollerini uygulamaya ekleyin (Adaptive Shield ekibinin ortaya çıkardığı güvenlik açığından yararlanarak) ve kullanıcılara bu uygulamaya bağlanmaları için bir teklif gönderin. Kullanıcı, resmi Microsoft sitesinde bir OAuth uygulaması iletişim kutusu görecek ve birçoğu muhtemelen bunu kabul edecektir (Şekil 4).

Bir kullanıcı kabul ettikten sonra, kötü oyuncu, yönlendirme kuralları oluşturma izni veren ve bunları bir rootkit gibi kullanıcı arabiriminden gizleyen bir belirteç alır.

Bu gizli iletme kuralları aracılığıyla yapılan bir saldırı, tek seferlik bir saldırı olarak değil, SaaS uygulamaları aracılığıyla yeni bir saldırı yönteminin başlatılmasıyla karıştırılmalıdır.

Microsoft Yanıtı

2022’de Adaptive Shield, sorunla ilgili olarak Microsoft ile iletişime geçti ve Microsoft yanıt olarak, sorunun, etkilenen ürünün güvenliğini artırma fırsatı olarak ürün ekibi tarafından ileride incelenmek üzere işaretlendiğini söyledi.

Bir SaaS Rootkit Saldırısını En İyi Şekilde Azaltma

SaaS rootkit saldırılarını ortadan kaldırmanın kurşun geçirmez bir yolu yoktur, ancak kuruluşların daha fazla korunmasına yardımcı olabilecek birkaç en iyi uygulama vardır.

- Üçüncü taraf uygulama erişimini izleyin ve uygulamaların yasal olduğundan ve yalnızca ihtiyaç duydukları erişimin verildiğinden emin olmak için izinleri.

- Aktiviteleri takip et ve güvenilmeyen alanlardan gelen yeni bağlantıları belirlemek için yeni gelen kutusu kuralları için tetikte olun.

- Üçüncü taraf uygulama kayıtlarını devre dışı bırakın riski azaltmak için mümkünse.

Çözüm

Gizli yönlendirme kuralları, güvenilir Microsoft web sitesinde göründüklerinde bile daha fazla tehdit oluşturmaya devam eder. Kötü amaçlı yazılımları durdurmak için oluşturulan geleneksel denetimler, kötü amaçlı yazılımların gelişimine ve M365’ten Salesforce’a, G-Workspace’e vb. herhangi bir SaaS uygulamasından yararlanabilecek yeni saldırı vektörüne ayak uydurmak için mücadele etti. Kuruluşlar, denetim için yerel güvenlik yapılandırmalarını kullanmalıdır. Kullanıcıları bunun gibi kötü niyetli saldırılardan korumak için SaaS uygulamalarında OAuth uygulama yüklemeleri.

Forrester’ın SSPM Raporunu Alın, “SaaS Korumasında Bir Paradigma Değişimini Benimseyin: SaaS Güvenlik Duruşu Yönetimi.”

yazar hakkında

IDF’de eski bir siber güvenlik istihbarat subayı olan Maor Bin, 16 yılı aşkın bir süredir siber güvenlik liderliğine sahiptir. Kariyerinde Proofpoint’te SaaS Threat Detection Research’e liderlik etti ve IDI hizmeti sırasında operasyonel mükemmellik ödülünü kazandı. Maor lisans derecesini aldı. Bilgisayar biliminde ve Adaptive Shield’in CEO’su ve kurucu ortağıdır.