“Valerie” adlı takma adını kullanan bir hacker, kötü şöhretli bir Güney Kore özel pornografisi web sitesi ve forumu olan Ya-Moon’u hacklediğini iddia ediyor. Hacker’a göre, hack Haziran 2024’te sıfır gün güvenlik açığı kullanarak gerçekleşti, ancak bunun ayrıntıları bugün daha önce paylaşıldı.

1990’dan beri faaliyet gösteren site, çocuk cinsel istismarı materyali de dahil olmak üzere yasadışı içeriğe ev sahipliği yapmakla ünlüdür. CSAMgizli kamera görüntüleri, intikam pornosu ve tecavüzü tasvir eden videolar. Kullanıcıları genellikle çete tecavüzleri, küçüklerin cinsel sömürüsü ve kadınların cinsel eylemlere gözdağı hakkında övünür.

Hacker, Güney Koreli yetkililerin, Interpol ve ABD kolluk kuvvetlerinin siteyi sökmek için yapılan birçok girişimine rağmen, çabaların daha önce düşüremediğini iddia ediyor. Şimdi, büyük bir veri ihlali, 326.000 satır veri de dahil olmak üzere platformun kullanıcılarını ortaya çıkardı.

Hack ve sızdırılmış veriler

Hacker’a göre, web sitesinin tüm veritabanı ve sohbet günlükleri çevrimiçi olarak yayınlandı. Başlangıçta, veriler küçük bir kısmı sızdıran, ancak daha sonra ortadan kaybolan ve tutuklandığı iddia edilen bir “veritabroker” e teslim edildi. İhlali çevreleyen hareketsizlikten hayal kırıklığına uğramış olan hacker, tüm veri kümesini bağımsız olarak serbest bırakmaya karar verdi.

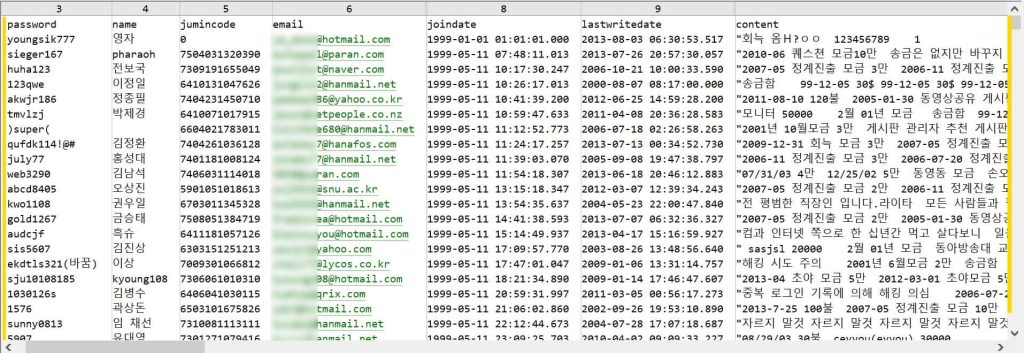

Ya-moon.com ihlalinde maruz kalan temel veriler

Görüldüğü ve analiz edildiği gibi Hackread.com’un araştırma ekibiSızan veritabanı kişisel olarak tanımlanabilir bilgiler (PII) ve suçlayıcı etkinlik günlüklerini içerir, bu da bunu oldukça hassas bir sızıntı haline getirir. Veri kümesi şunları içerir:

1: Kullanıcı Tanımlama

- Kullanıcı adları

- IP adresleri (kullanıcı konumlarını açığa çıkarma)

- E -posta adresleri (52.000 – bazıları gerçek kimliklerle bağlantılı)

- Düz metin şifreleri (zayıf güvenlik önlemleri önerir)

2: Etkinlik ve Davranış

- Foruma katılma tarihi

- Son etkinlik zaman damgaları (son kullanım kalıplarını gösteren)

- Yasadışı faaliyetlerin tartışmalarını içeren sohbet günlükleri

- Yüklenen medya ve tartışma yayınları dahil yayınlanmış içerik

3: Özel İletişim

- Kullanıcılar arasında değiştirilen gelen kutusu mesajları

- Potansiyel koordinasyon veya işlem kanıtı

- Kolluk faaliyetleri, güvenlik kaygıları ve kaçırma taktikleri hakkında tartışmalar.

Doğrulanırsa, bu, kolluk kuvvetleri dahil olanları izleyebileceğinden, platformda yasadışı faaliyetlerde bulunan kullanıcılara büyük bir darbe olabilir.

İhlalde Koreli tabanlı kullanıcı etkinliği ortaya çıktı

Kullanıcıların IP adreslerinin çoğunluğu Güney Kore’ye kadar uzanır. Bu, Ya-moon.com’un, yasadışı içerik dağıtım ve tartışmalara katılan Güney Koreli kullanıcılara dayanan büyük ölçüde yerel bir operasyon olduğunu doğrular. Bazıları VPN’ler veya vekiller kullanmış olsa da, birçok kullanıcı gerçek IP adreslerine güvenerek forum içinde güvenlik eksikliği olduğunu gösteriyor.

Bu veri kümesi, yıllarca bunun gibi ağları devirmek için mücadele eden Güney Koreli yetkililer için önemli bir araştırma aracı haline gelebilir. Eğer harekete geçerse, platformun suç faaliyetlerine katılan bireylere karşı önemli tutuklamalara ve yasal işlemlere yol açabilir.

Güney Kore ve çevrimiçi seks suçları

Güney Kore, çevrimiçi seks suçlarıyla mücadele konusunda uzun bir geçmişe sahiptir, bu da yüksek profilli vakalar dahil olmak üzere. Nth oda skandalıfaillerin şifreli sohbet odalarıyla kurbanları sömürdüğü yer. Bununla birlikte, ya-moon.com gibi forumlar, uygulama ve dijital polislik boşluklarını ortaya çıkararak var olmaya devam etti.

Yetkililer verileri edinir ve doğrularlarsa, tutuklamalar ve kovuşturmaların takip edebileceği, önceki karanlık web yayından kaldırma işlemlerine benzer şekilde Dark Huntor Operasyonu Ve Oyun parkı. Bu ihlal, maruz kalabileceklerini bilerek kullanıcıların çevrimiçi olarak yasadışı faaliyetlerde bulunmalarını engelleyebilir.

İlk kez değil

Bu, CSAM ve diğer istismar biçimleriyle bağlantılı siteleri hedefleyen bilgisayar korsanlarının ilk örneği değildir. Şubat 2017’deAnonim hacktivistler, o sırada en büyük karanlık web barındırma sağlayıcısı olan Freedom Hosting II’yi ihlal etti ve bu da binlerce CSAM sitesinin kapatılmasına neden oldu. Barındırma hizmeti yaklaşık olarak yönetildi 11.000 web sitesio yıl tüm karanlık web sitelerinin yaklaşık% 20’sini oluşturuyor.