Rus APT Grubu Storm-2372, çok faktörlü kimlik doğrulamayı (MFA) atlamak için cihaz kodu kimlik avı kullanır. Hedefler arasında hükümet, teknoloji, finans, savunma, sağlık hizmetleri bulunmaktadır.

Sokradar’daki siber güvenlik araştırmacıları, ünlü Rus devlet destekli ileri kalıcı tehdit (APT), Storm-2372 tarafından kullanılan yeni bir saldırı taktiği keşfetti. Hackread.com ile paylaşılan Socradar’ın araştırmasına göre, Storm-2372 artık şifreleri tahmin etmeye çalışmadan büyük kuruluşların çevrimiçi hesaplarına girebilir.

Bu, çok faktörlü kimlik doğrulama (MFA) gibi güçlü güvenlik önlemlerini bile karşılamalarına yardımcı olan “Cihaz Kodu Kimlik Avı” adlı bir yöntemle elde edilir.

Aygıt kodu kimlik avı, akıllı TV’ler gibi bazı cihazların çevrimiçi hizmetlere bağlanma şeklinden yararlanır. Genellikle, bu cihazlar size oturum açmak için bilgisayarınızda veya telefonunuzda bir web sitesine yazdığınız özel bir kod verir (OAuth Cihaz Yetkilendirme Akışı). Bilgisayar korsanları aynı süreci insanları iş hesaplarına erişmeleri için kandırmak için kullanıyor.

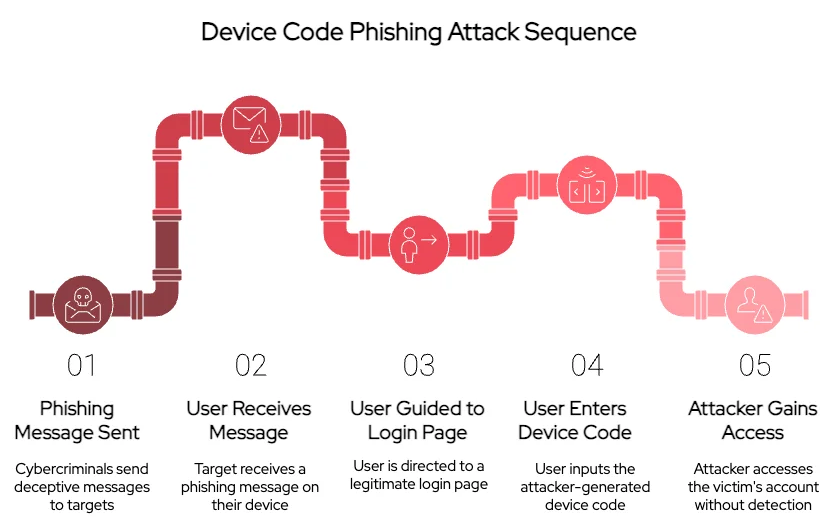

İşte böyle çalışıyor

Bilgisayar korsanları, genellikle e-posta veya metin yoluyla sahte mesajlar göndererek, insanlara giriş yapmak için bir cihaz kodu kullanmaları gerektiğini söyler. Bu mesajlar onları Microsoft’tan olanlar gibi gerçek görünümlü oturum sayfalarına yönlendirir. Mağdurlar daha sonra bilmeden bilgisayar korsanlarının yarattığı bir kodu yazıyorlar. Kişi koda girdikten sonra, bilgisayar korsanları bir şifreye ihtiyaç duymadan veya normal güvenlik kontrollerini tetiklemeden hesaplarına girebilir. Bu, kurbanlar çok geç olana kadar tehlikeye girdiklerinin farkında olmadıkları için saldırıyı tespit etmeyi çok zorlaştırıyor.

Daha önce, OG aygıt kodu kimlik avı, bilgisayar korsanları tarafından özel araçları kullanarak bir cihaz kodu oluşturmak için kullanılmış ve mesaj yoluyla gönderilmiştir. Ancak, bu kodlar sadece yaklaşık 15 dakika sürdü, bu da bilgisayarların mesajı görmediği takdirde oturum açmasını zorlaştırdı.

Storm-2372, Azure Web Uygulamaları gibi hizmetleri kullanarak gerçek oturum açma sayfalarına benzeyen sahte web siteleri oluşturmak için daha önce 2023’te Black Hills tarafından belgelenen daha gelişmiş dinamik cihaz kodu kimlik avı tekniğini kullanır. Bir kullanıcı bu sahte siteleri ziyaret ettiğinde, bilgisayar korsanlarının oturum açmasına izin veren yeni bir cihaz kodu oluştururlar. Bazen kodu kullanıcının tarayıcısında doğru görüntülemek için CORS-Where kullanırlar. Kullanıcı sahte koda girdiğinde, hack’lerin Microsoft e -postasına üç aya kadar erişmesine izin vererek erişim belirteçleri ve yenileme jetonları alırlar.

Storm-2372’nin, değerli bilgilere sahip ve önemli kararlar veren kuruluşları hedeflediği bildiriliyor. Buna devlet kurumları, teknoloji şirketleri, bankalar, savunma müteahhitleri, sağlık hizmeti sağlayıcıları ve medya şirketleri dahildir. Amerika Birleşik Devletleri, Ukrayna, Birleşik Krallık, Almanya, Kanada ve Avustralya gibi ülkelerde organizasyonlara saldırdığı görüldü.

Bu yeni hile, bu bilgisayar korsanlarının iyi güvenlik sistemlerini bile geçmeleri için insanları kandırmada daha iyi hale geldiğini ve şirketlerin kendilerini bu tür sinsi saldırılardan korumak için daha akıllı yollar bulmaları gerektiğini gösteriyor.

Araştırmacılar, “Kampanya, modern organizasyonların, geleneksel korumalardan giderek daha fazla kaçan kimlik temelli tehditlere karşı koymak için uyarlanabilir, bağlama duyarlı savunma mekanizmalarını benimsemeleri için kritik ihtiyacın altını çiziyor” dedi.