Eylül ayında, TwoNet olarak bilinen yeni ortaya çıkan Rusya yanlısı hacktivist grup, su arıtma tesisi bal küpümüze karşı ilk operasyonel teknoloji ve endüstriyel kontrol sistemleri (OT/ICS) saldırısını gerçekleştirdi.

Düşman, varsayılan kimlik bilgilerini ve SQL tabanlı şema çıkarımını kullanarak, sonuçta arka kapı hesapları oluşturdu ve insan-makine arayüzünü (HMI) tahrif ederek saf DDoS’tan hedefli yardımcı program saldırılarına kadar endişe verici bir dönüş sergiledi.

Bu olay, kritik altyapı kuruluşlarının, özellikle de kamu hizmetlerinin, yüksek kaliteli aldatma teknolojilerini kullanma ve doğru tehdit istihbaratı için hacktivist kanalları dikkatli bir şekilde izleme yönünde artan zorunluluğun altını çiziyor.

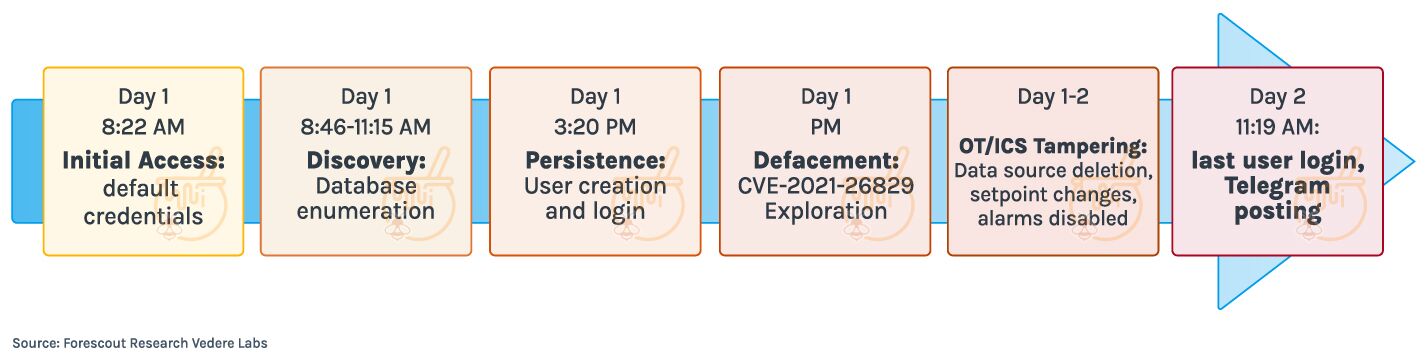

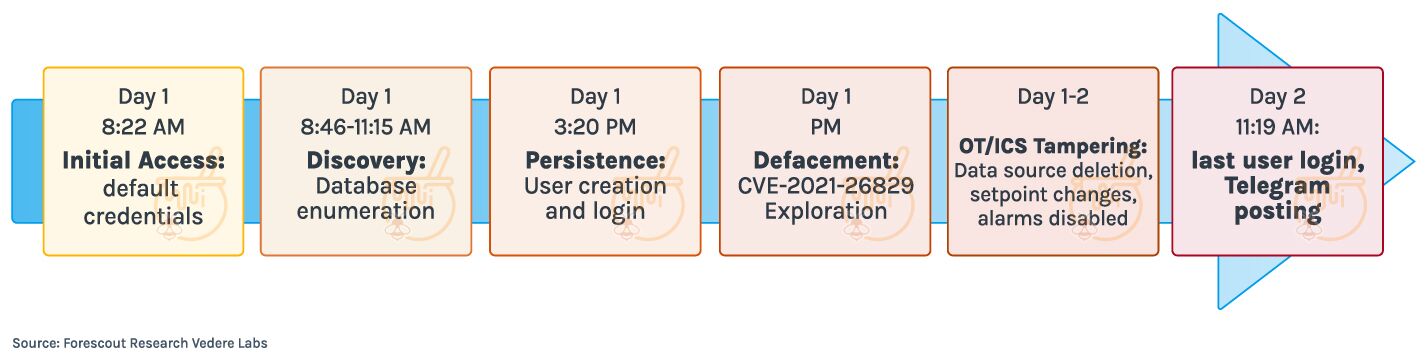

Saldırı Eylül günü 08:22 UTC’de IP 45.157.234’ten kaynaklanarak başladı.[.]199, AS58212’ye (dataforest GmbH) kayıtlıdır.

İlk erişim, varsayılan HMI kimlik bilgileri (yönetici/yönetici) aracılığıyla sağlandı. HMI’lar aracılığıyla sql.shtm saldırgan iki tur SQL keşfi başlattı. Birincil anahtarları numaralandırmaya çalışan ilk sorgular başarısız oldu; ikinci sorgular tablo ve sütun meta verilerini başarıyla çıkardı:

sqlSELECT t.TABLENAME, c.COLUMNNAME, c.COLUMNNUMBER, c.COLUMNDATATYPE, c.COLUMNDEFAULT, c.AUTOINCREMENTVALUE, c.AUTOINCREMENTSTART, c.AUTOINCREMENTINC

FROM sys.systables t

JOIN sys.syscolumns c ON t.TABLEID = c.REFERENCEID

WHERE t.tabletype="T"

ORDER BY t.TABLENAME, c.COLUMNNUMBER;

SELECT t.TABLENAME, con.CONSTRAINTNAME, con.TYPE

FROM sys.systables t

JOIN sys.sysconstraints con ON t.TABLEID = con.TABLEID

ORDER BY t.TABLENAME;

Kanıtlar, bu komutların manuel olarak girildiğini gösteriyor; bu da saldırganın HMI web arayüzleri ve SQL şema yapılarına olan aşinalığının altını çiziyor.

Tehdit aktörünün kullanıcı aracısı dizesi “Mozilla/5.0 (X11; Linux x86_64; rv:140.0) Gecko/20100101 Firefox/140.0”, Linux tabanlı bir Firefox iş akışını gösteriyor ancak kimlik sahtekarlığı hala mümkün.

Tahrifat, Kesinti ve Kimlik Bilgilerinin Sızıntısı

İlk ele geçirmeden yaklaşık yedi saat sonra, saldırgan yeni bir HMI kullanıcı hesabı (BARLATI) oluşturdu ve ertesi sabah izinsiz giriş sona ermeden önce dört farklı eylem gerçekleştirdi.

Saldırgan ilk olarak CVE-2021-26829’u kullanarak HMI giriş sayfası açıklamasını şu şekilde değiştirdi:

xml

Bu tahrifat, giriş sayfası yüklendiğinde bir açılır uyarıyı tetikledi. Saldırgan daha sonra yapılandırılmış PLC veri kaynaklarını silerek gerçek zamanlı güncellemeleri durdurdu.

Daha sonraki bir manipülasyonda, PLC ayar noktaları HMI aracılığıyla ayarlanırken, sistem ayarları günlükleri ve alarmları devre dışı bırakacak şekilde değiştirildi.

Saldırganın yalnızca web uygulaması katmanına odaklandığı ve ayrıcalıkları artırma veya temeldeki ana bilgisayar bileşenlerini istismar etme girişiminde bulunmadığı dikkat çekicidir.

Daha Geniş Etkiler

TwoNet, Ocak 2025’te ortaya çıktı ve başlangıçta MegaMedusa Machine kötü amaçlı yazılımını kullanarak DDoS kampanyaları yürüttü.

OT/ICS hedeflemesine yönelmesi, 14 Eylül’de yeni bir Telegram kanalının açılışıyla aynı zamana denk geliyor; kanal bu su şebekesi saldırısını ve Avrupa çapında güneş enerjisi santrali ve biyokütle kazanı kontrol panellerine yönelik diğer saldırıları kamuya açık bir şekilde iddia etti.

TwoNet’in faaliyetleri daha geniş bir hacktivist eğilimi yansıtıyor: OverFlame ve CyberTroops gibi ittifakları kullanan gruplar araç, zeka ve erişim alışverişinde bulunarak yetenek gelişimini hızlandırıyor.

Gösterişli iddialara rağmen, bal küpü konuşlandırmaları sıklıkla yanlış başlangıçları ve yanlış yönlendirmeleri ortaya çıkarıyor.

Bu durumda, su arıtma balküpü somut IoC’ler sunarak TTP’leri hacktivist abartılara karşı netleştirdi. Güvenlik bütçelerinin gecikmesi ve OT/ICS cihazlarının çevrimiçi ortamda kullanıma sunulması nedeniyle kamu hizmetleri cazip olmaya devam ediyor.

Hacktivistler DDoS’un ötesinde OT/ICS’ye doğru genişledikçe bal küpü zekası vazgeçilmez olmaya devam ediyor. Kritik altyapı varlıkları, aldatmaca beslemelerini güvenlik operasyonlarına harmanlayarak gerçek tehditleri boş duruşlardan ayırt edebilir, gelişen ittifakları takip edebilir ve su, enerji ve diğer hizmet ortamlarına yönelik riskleri azaltabilir.

Yanıltıcı sayaçlarla birleşen uyanıklık, endüstriyel sistemleri hacktivist kaynaklı kesintilerin bir sonraki dalgasına karşı korumak için çok önemli olacak.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.