ÖZET

- Gelişmiş Kimlik Avı Aracı: Rus siber suçlular, meşru ödeme sayfalarını taklit etmek ve kredi kartı bilgileri, CVV’ler ve 3DS OTP’ler gibi hassas verileri çalmak için bir WordPress eklentisi olan PhishWP’yi oluşturdu.

- Gerçek Zamanlı Veri Kullanımı: PhishWP, çalınan bilgileri Telegram aracılığıyla doğrudan saldırganlara ileterek, karanlık ağda anında yetkisiz kullanıma veya satışa olanak tanır.

- Gelişmiş Özellikler: Eklenti, kullanıcıları kandırmak ve güvenlik önlemlerini atlatmak için özelleştirilebilir sahte ödeme sayfaları, tarayıcı profili oluşturma, 3DS kod açılır pencereleri ve otomatik yanıt e-postaları sunar.

- Küresel Etki: Çoklu dil desteği ve gizleme özellikleri, saldırganların dünya çapında hedefli kimlik avı kampanyaları başlatmasına olanak tanıyarak mali kayıplara ve veri ihlallerine yol açar.

- Azaltma Stratejileri: Kullanıcıların, bu tehditlerle etkili bir şekilde mücadele etmek için kimlik avına karşı koruma araçlarını uygulamaları, dikkatli olmaları ve proaktif siber güvenlik önlemleri almaları önerilir.

Çevrimiçi işlemler dijital çağda hayatımızın ayrılmaz bir parçası haline geldi. Alışveriş ve bankacılıktan sosyal etkileşimlere kadar her şey için İnternet’e güveniyoruz. Ancak siber suçlular hassas verileri elde etmek için kullanıcıların güvenini suistimal ettikleri için bu kolaylığın da bir bedeli var.

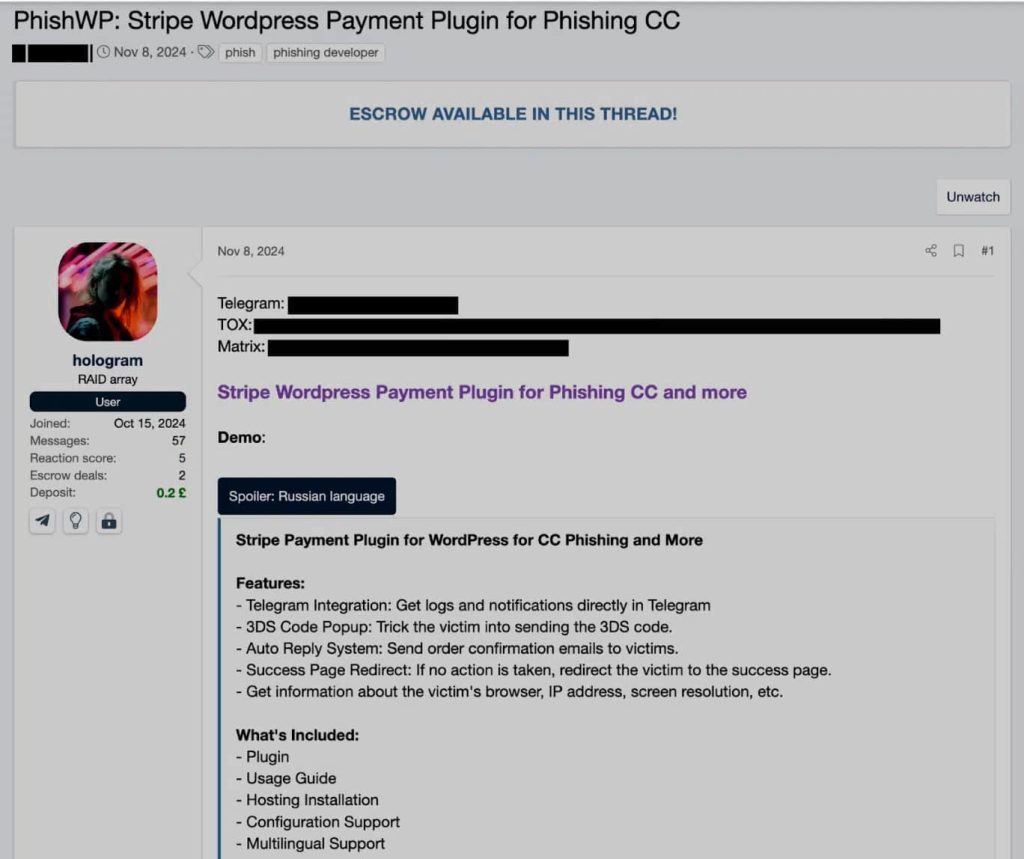

Siber güvenlik firması SlashNext böyle bir tehdidi keşfetti. Pazartesi günü yayınlanmadan önce Hackread.com ile paylaşılan araştırmalarına göre Rus siber suçlular, PhishWP adında yeni bir WordPress eklentisi oluşturdular. sahte ödeme sayfaları oluşturmak. Ödemeleri işleme koymak yerine kredi kartı numaralarını, son kullanma tarihlerini, CVV’leri ve fatura adreslerini çalıyorlar.

PhishWP, Stripe gibi meşru hizmetleri taklit eden aldatıcı derecede gerçekçi çevrimiçi ödeme sayfaları oluşturur. Bu sahte sayfalar, şüphelenmeyen kullanıcıları kredi kartı bilgilerini, son kullanma tarihlerini, CVV kodlarını ve hatta 3D Secure kimlik doğrulaması için kullanılan önemli tek kullanımlık şifreleri (OTP’ler) girmeye teşvik ediyor.

SlashNext, blog yazısında bir saldırganın PhishWP kullanarak sahte bir e-ticaret web sitesi oluşturduğu ve Stripe ödeme sayfalarını kopyaladığı bir saldırı senaryosunun ana hatlarını çizdi. Kullanıcılar, bir 3DS kodu açılır penceresinin, kullanıcıların bilmeden sağladığı bir OTP talep ettiği sahte bir ödeme sayfasına yönlendiriliyor. Eklenti, toplanan bilgileri saldırganın Telegram hesabına aktararak, yetkisiz satın alımlar için verileri kullanmasına veya karanlık web pazarlarında satmasına olanak tanıyor.

Bu, gelişmiş eklentinin yalnızca veri toplamanın ötesine geçtiği anlamına gelir; Telegram gibi platformlarla entegre olarak çalınan bilgilerin gerçek zamanlı olarak doğrudan saldırganlara iletilmesine olanak tanır ve anında istismar potansiyelini en üst düzeye çıkarır.

Ayrıca eklenti, kart sahibinin kimliğini doğrulamak için tasarlanmış güvenlik önlemlerini etkili bir şekilde atlayarak mağdurları pop-up’lar aracılığıyla OTP’lere girmeleri için kandırdığı 3DS kod toplama gibi gelişmiş tekniklerden yararlanıyor.

Etkinliğini artırmak için PhishWP, meşru ödeme arayüzlerine çok benzeyen özelleştirilebilir ödeme sayfaları, belirli kullanıcı ortamlarına göre saldırılar oluşturmaya yönelik tarayıcı profili oluşturma yetenekleri ve kurbanlarda sahte bir güvenlik hissi yaratan otomatik yanıt e-postaları dahil olmak üzere çeşitli temel özellikler sunar. Saldırganlar, bu özellikleri çoklu dil desteği ve gizleme seçenekleriyle birleştirerek küresel ölçekte yüksek hedefli ve kaçınmaya yönelik kimlik avı kampanyaları başlatabilir.

Araştırmacılar, PhishWP’nin siber suçluların son derece gelişmiş bir şekilde kimlik avı saldırıları gerçekleştirmesine olanak tanıyan, önemli mali kayıplara ve kişisel veri ihlallerine neden olan güçlü bir araç olduğunu belirtiyor.

Bu riskleri azaltmak için, kötü amaçlı URL’lere karşı gerçek zamanlı savunma sağlayan ve kullanıcıların güvenliği ihlal edilmiş web sitelerini ziyaret etmesini önleyen tarayıcı tabanlı kimlik avı koruma araçları gibi güvenilir güvenlik önlemlerinin kullanılması önemlidir. Dikkatli olmak ve proaktif güvenlik önlemleri, bu karmaşık saldırılara karşı savunmasızlığınızı büyük ölçüde azaltabilir.

Qualys Tehdit Araştırma Birimi Güvenlik Araştırma Müdürü Bay Mayuresh Dani, son gelişme hakkında şunları söyledi: “PhishWP gibi WordPress eklentileri, kredi kartı ayrıntıları ve 3DS kodları da dahil olmak üzere kullanıcı bilgilerini çalmak için ödeme arayüzlerini taklit ederek önemli riskler oluşturur. Veriler saldırganlara Telegram aracılığıyla gönderiliyor ve bu da kurbanlar geçerli ayrıntıları girdiğinde PhishWP’yi son derece etkili bir bilgi hırsızı haline getiriyor.“

İLGİLİ KONULAR

- ABD Polis Teşkilatı Hizmet Verileri Rus Hacker Forumunda Satıldı

- Yeni Rockstar 2FA Kimlik Avı Kiti Microsoft 365 Hesaplarını Hedefliyor

- Askeri Uydu Erişimi Rus Hacker Forumunda 15 Bin Dolara Satıldı

- Android Botnet Nexus Rus Hacker Forumunda Kiraya Veriliyor

- Rus forumunda satılan Pakistan’ın önde gelen federal ajansına ağ erişimi