Rus siber güvenlik firması Kaspersky, ağındaki bazı iPhone’ların, iMessage sıfır tıklama istismarları yoluyla kötü amaçlı yazılım yükleyen bir iOS güvenlik açığı kullanılarak saldırıya uğradığını söyledi.

İletinin teslimi, herhangi bir kullanıcı etkileşimi gerektirmeden kod yürütülmesine yol açan ve saldırganların sunucusundan ek kötü amaçlı yazılımların indirilmesine yol açan bir güvenlik açığından yararlanır.

Ardından, mesaj ve ek cihazdan silinir. Aynı zamanda, sistem ve kullanıcı bilgilerini toplamak ve saldırganlar tarafından gönderilen komutları yürütmek için kök ayrıcalıklarıyla çalışan yük geride kalır.

Kaspersky, kampanyanın 2019’da başladığını ve saldırıların hala devam ettiğini bildirdi. Siber güvenlik firması, kampanyaya “Operasyon Üçgeni” adını verdi ve bu konuda daha fazla bilgi sahibi olan herkesi bilgi paylaşmaya davet ediyor.

Kötü amaçlı yazılımın analizi

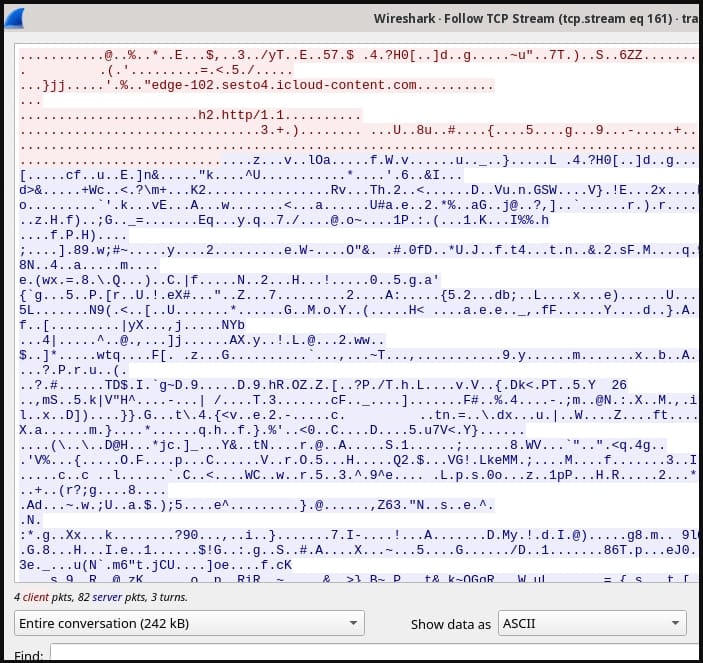

Cihazdan iOS’u analiz etmek imkansız olduğu için Kaspersky, saldırı süreci ve kötü amaçlı yazılımın işlevi hakkındaki bilgileri kurtarmak için virüslü iPhone’ların dosya sistemi yedeklerini oluşturmak için Mobil Doğrulama Araç Kitini kullandı.

Kötü amaçlı yazılım, saldırının izlerini cihazlardan silmeye çalışsa da, iOS güncellemelerinin yüklenmesini engelleyen sistem dosyası değişiklikleri, anormal veri kullanımı ve kullanımdan kaldırılan kitaplıkların eklenmesi gibi bulaşma belirtileri bırakmaya devam eder.

Analiz, ilk enfeksiyon belirtilerinin 2019’da olduğunu ve kötü amaçlı araç setinin bulaştığı en son iOS sürümünün 15.7 olduğunu ortaya çıkardı.

En son büyük iOS sürümünün, bu kötü amaçlı yazılım saldırılarında kullanılan güvenlik açığını zaten düzeltmiş olabilecek 16.5 olduğunu unutmayın.

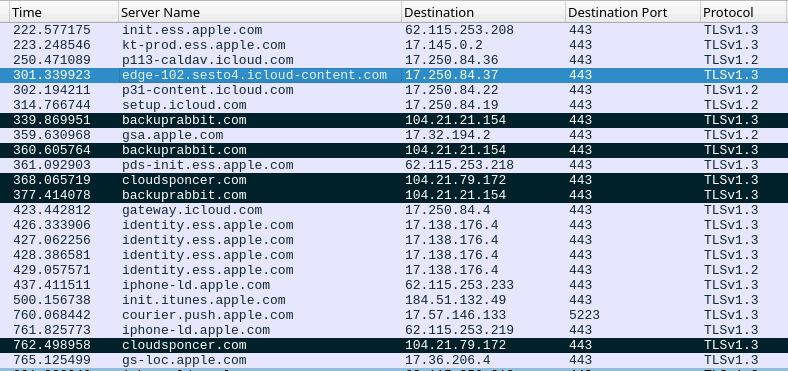

iMessage yoluyla gönderilen açıklardan yararlanma, kod yürütme gerçekleştirmek için iOS’ta bilinmeyen bir güvenlik açığını tetikler ve ayrıcalık yükseltme açıkları da dahil olmak üzere saldırganın sunucusundan sonraki aşamaları getirir.

Güvenlik firması, bu kötü amaçlı etkinlikle ilişkili 15 alandan oluşan bir liste sunmuştur. Bu liste, güvenlik yöneticilerinin cihazlarında olası istismar belirtileri için geçmiş DNS günlüklerini kontrol etmek için kullanabilir.

Kök ayrıcalık yükseltmesinden sonra, kötü amaçlı yazılım, sistem ve kullanıcı bilgilerini toplamak ve C2’den ek modüller indirmek için komutları yürüten tam özellikli bir araç seti indirir.

Kaspersky, cihaza bırakılan APT araç setinin kalıcılık mekanizmalarına sahip olmadığını, bu nedenle yeniden başlatmanın onu etkili bir şekilde durduracağını belirtiyor.

Şu anda, nihai yükün analizi hala devam ettiği için kötü amaçlı yazılımın işlevleri hakkında yalnızca birkaç ayrıntı kamuoyuna açıklandı.

Rusya saldırılardan NSA’yı sorumlu tuttu

Rusya’nın FSB istihbarat ve güvenlik kurumu, Kaspersky’nin raporuyla örtüşen bir açıklamada, Apple’ın NSA’ya ülkedeki iPhone’lara casus yazılım bulaştırmak için kullanabileceği bir arka kapı ile kasıtlı olarak sağladığını iddia ediyor.

FSB, Rus hükümeti içindeki yetkililere ve İsrail, Çin ve Rusya’daki birkaç NATO üyesi ülkenin büyükelçiliklerindeki personele ait binlerce Apple iPhone’da kötü amaçlı yazılım bulaştığını keşfettiğini iddia ediyor.

İddiaların ciddiyetine rağmen, FSB iddialarına dair herhangi bir kanıt sunmadı.

Rus devleti daha önce tüm başkanlık yönetimi çalışanlarının ve üyelerinin Apple iPhone’ları kullanmaktan vazgeçmelerini ve mümkünse Amerikan yapımı teknolojiden tamamen vazgeçmelerini tavsiye etmişti.

Kaspersky, BleepingComputer’a saldırının Moskova’daki merkez ofisini ve diğer ülkelerdeki çalışanları etkilediğini doğruladı. Yine de şirket, hükümetin soruşturmasına ilişkin teknik ayrıntılara sahip olmadıkları için bulguları ile FSB’nin raporu arasındaki bağlantıyı doğrulayacak konumda olmadığını belirtti.

Ancak Rus CERT, FSB’nin açıklamasını Kaspersky’nin raporuna bağlayan bir uyarı yayınladı.

BleepingComputer, hem Kaspersky’nin bulguları hem de FSB’nin iddiaları hakkında yorum talep etmek için Apple ile iletişime geçti, ancak hâlâ bir yanıt almayı bekliyoruz.