Siber güvenlik araştırmacıları, Phobos fidye yazılımı ailesinin bir başka varyantını daha doğada tespit etti. Faust.

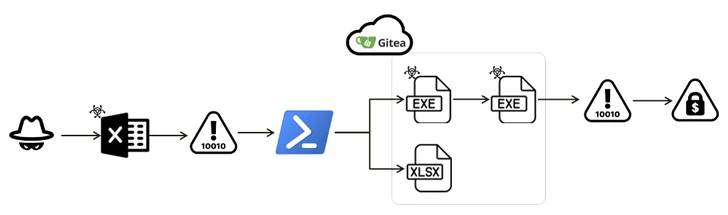

Fidye yazılımının en son sürümünü ayrıntılı olarak açıklayan Fortinet FortiGuard Labs, fidye yazılımının VBA komut dosyası içeren bir Microsoft Excel belgesi (.XLAM) sağlayan bir enfeksiyon yoluyla yayıldığını söyledi.

Güvenlik araştırmacısı Cara Lin, geçen hafta yayınlanan bir teknik raporda, “Saldırganlar, her biri kötü amaçlı bir ikili dosya taşıyan, Base64’te kodlanmış çeşitli dosyaları depolamak için Gitea hizmetini kullandı.” dedi. “Bu dosyalar bir sistemin belleğine enjekte edildiğinde, bir dosya şifreleme saldırısı başlatırlar.”

Faust, Phobos ailesinden Eking, Eight, Elbie, Devos ve 8Base dahil çeşitli fidye yazılımı türlerinin en son üyesidir. Faust’un daha önce Kasım 2023’te Cisco Talos tarafından belgelendiğini belirtmekte fayda var.

Siber güvenlik firması, varyantın 2022’den beri aktif olduğunu ve “belirli endüstrileri veya bölgeleri hedeflemediğini” açıkladı.

Saldırı zinciri, açıldığında zararsız bir XLSX dosyası kaydetmek için Gitea’dan Base64 kodlu verileri indiren ve aynı zamanda AVG AntiVirus yazılımı (“AVG güncelleyicisi) gibi görünen bir yürütülebilir dosyayı gizlice alan bir XLAM belgesiyle başlar. exe”).

İkili dosya, kötü amaçlı kabuk kodunu dağıtmak için dosyasız bir saldırı kullanarak şifreleme sürecini başlatmak amacıyla “SmartScreen Defender Windows.exe” adlı başka bir yürütülebilir dosyayı getirip başlatan bir indirici işlevi görür.

Lin, “Faust çeşidi, bir ortamda kalıcılığı sürdürme yeteneğini sergiliyor ve verimli yürütme için birden fazla iş parçacığı yaratıyor” dedi.

Bu gelişme, Albabat (diğer adıyla White Bat), Kasseika, Kuiper, Mimus ve NONAME gibi yeni fidye yazılımı ailelerinin ilgi çekmesiyle birlikte ortaya çıkıyor; eskisi, sahte Windows 10 gibi hileli bir yazılım biçiminde dağıtılan Rust tabanlı bir kötü amaçlı yazılımdı. Counter-Strike 2 oyunu için dijital aktivasyon aracı ve hile programı.

Bu ayın başlarında Kuiper’in Windows, Linux ve macOS sürümlerini inceleyen Trellix, Goland tabanlı fidye yazılımını ilk kez Eylül 2023’te yeraltı forumlarında reklamını yapan RobinHood adlı bir tehdit aktörüne bağladı.

Güvenlik araştırmacısı Max Kersten, “Golang’ın eşzamanlılık odaklı doğası, buradaki tehdit aktörüne yarar sağlıyor; birden fazla iş parçacığıyla uğraşırken yarış koşullarından ve diğer yaygın sorunlardan kaçınıyor; aksi takdirde (neredeyse) kesinlik olurdu bu” dedi.

“Kuiper fidye yazılımının yararlandığı ve aynı zamanda Golang’ın popülaritesinin artmasının da bir nedeni olan bir diğer faktör, dilin çeşitli platformlar için yapılar oluşturmaya yönelik platformlar arası yetenekleridir. Bu esneklik, saldırganların kodlarını çok az çabayla uyarlamalarına olanak tanır, özellikle de Kod tabanının çoğunluğu (yani şifrelemeyle ilgili etkinlik) saf Golang’dan oluşuyor ve farklı bir platform için yeniden yazılmasını gerektirmiyor.”

Araştırmacı, NONAME’in veri sızıntısı sitesinin LockBit grubununkini taklit etmesi nedeniyle de dikkat çekici olduğunu ve bunun başka bir LockBit olabileceği veya LockBit tarafından resmi sızıntı portalında paylaşılan sızdırılmış veritabanlarını topladığı olasılığını artırdığını belirtti. Rakesh Krishnan dikkat çekti.

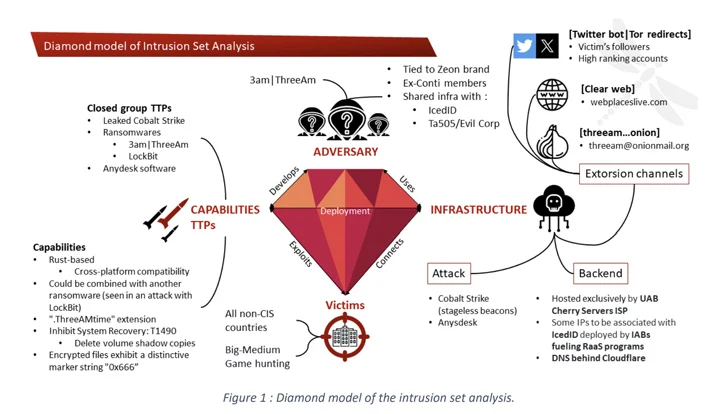

Bulgular, Fransız siber güvenlik şirketi Intrinsec’in, yeni ortaya çıkan 3AM (ThreeAM olarak da yazılır) fidye yazılımını, Conti siber suç örgütünün Mayıs 2022’de kapatılmasının ardından ortaya çıkan Royal/BlackSuit fidye yazılımına bağlayan bir raporunun ardından geldi.

Bağlantılar, gece 03.00 fidye yazılımı ile “eski Conti-Ryuk-TrickBot bağlantı noktasının ortak altyapısı” arasındaki taktik ve iletişim kanallarındaki “önemli örtüşmeden” kaynaklanıyor.

Hepsi bu değil. Fidye yazılımı aktörlerinin, hedef ortamları ihlal etmek için ilk erişim vektörü olarak TeamViewer’ı kullandıkları ve Eylül 2022’de sızdırılan LockBit fidye yazılımı oluşturucusunu temel alan şifreleyicileri dağıtmaya çalıştıkları bir kez daha gözlemlendi.

Siber güvenlik firması Huntress, “Tehdit aktörleri ortalığı kasıp kavurmak ve muhtemelen erişimlerini altyapıya doğru genişletmek için bireysel uç noktalara erişim için mevcut her türlü yolu arıyor” dedi.

AhnLab Güvenlik İstihbarat Merkezi’ne (ASEC) göre, son haftalarda LockBit 3.0, Güney Kore’deki varlıkları hedef alan özgeçmiş görünümüne sahip Microsoft Word dosyaları biçiminde de dağıtıldı.